こんにちは。 新卒 2 年目の椨木(たぶき)です。”新卒2年目 SE が贈る 仮想デスクトップのキソ!”、4回目のこの記事では自社データセンタ内の仮想デスクトップ環境に社外からアクセスする際の手法・注意点をご紹介します。

図1: 著者近影 Horizon で仕事の効率アップ!

どこからアクセスしてもデスクトップ環境のセキュリティを安全に保つことのできる仮想デスクトップは、

『出張先で社内データを見たい!』

『自分のPCで在宅勤務をしたい!』

『出先でタブレットを使って簡単に情報を見たい!』

といった要求に最適なソリューションです。

第2回の記事では、社内環境からアクセスする際の構成についてご紹介しましたが、上記のような「社外からのアクセス」の場合は、どの様な点に注意して仮想デスクトップ環境の構築を行えば良いのでしょうか?

この記事で一緒に確認していきましょう。

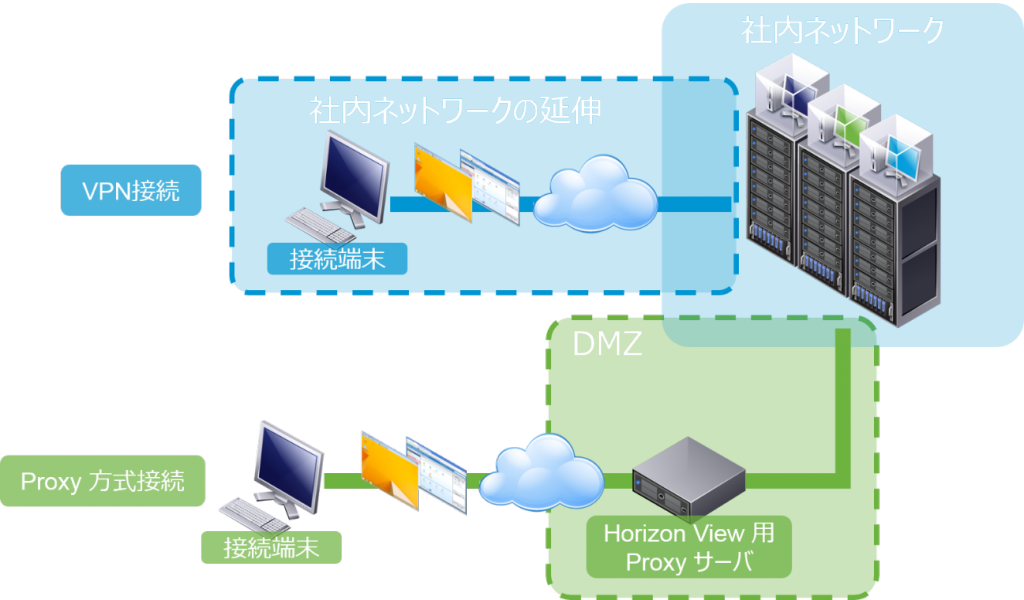

§1. 社外からHorizon への二つの経路

社外から“Horizon 6 ( with View )” (以下 “Horizon” とします)環境へのアクセスには大きく

- VPN 方式

- Horizon6 View Security Server 等を使用した”Proxy 方式”

図 2. 2つの接続方式

1.の VPN 接続は Horizon へアクセスする端末を、VPN を使用して社内ネットワークに接続することで、あたかも社内から Horizon へアクセスしているかのような環境で仮想デスクトップを使用する方法です。

2.の Proxy 方式は Horizon 用の接続サーバを経由して仮想デスクトップにアクセスする方法です。

この2つの接続方法に必要となる構成を比較してみましょう。

VPN 接続方式は、社内ネットワーク接続用の VPN 環境をお持ちであれば、特別な機器や新しいセキュリティポリシーを必要とする事なく使用する事ができます。VPN トンネルを介して画面転送プロトコル ( PCoIP ) をやり取りする事になります。

Proxy 方式の接続は、「Horizon 6 View Security Server」あるいは「BIG-IP PCoIP Proxy」を社内ネットワークとインターネットの境界となる DMZ に設置し、このサーバを介して社内の仮想デスクトップ環境にアクセスする方式です。

この方式では、インターネット経由で暗号化された画面転送プロトコル ( PCoIP ) を直接やり取りします。

この2つの方式を比べると、既存の VPN 装置をお持ちの方は、Horizon 専用のコンポーネントが必要とならない分、VPN 接続の方が簡単に構築できるとお考えの方も多いと思います。

実際、仮想デスクトップの初期導入時は、外部アクセスについては既存の VPN 経由として既存機器を流用することで、スムーズな導入を実現されているお客様が多数いらっしゃいます。

では、どういった時に Proxy 方式を採用する必要があるのでしょうか。

次のセクションでは「接続端末の管理」の違いを例に挙げ、どちらの接続方式を選べばよいか考えていきましょう。

§2. 経路が変わると管理が変わる -接続端末をどう管理するか-

社内デスクトップ環境への社外からのアクセス方法がわかったところで、いよいよ外部から VDI へ接続!

・・・といきたいところですが、私物の PC や、タブレット端末・スマートフォンなどを社内デスクトップ環境に接続する際に気になるのはセキュリティです。在宅勤務や BYOD を実現する際に必ず挙がるこの問題に対して、Horizon はどのように対応しているのでしょうか。

まず VPN 方式を使用した場合は、接続端末は社内ネットワークへ直接接続されている状態と同等になるため、会社所有の端末と同じポリシーで管理する必要があります。例えば在宅勤務を行う際に、自宅の個人所有の PC を使えず、自宅用に会社支給の接続端末をもう1台割り当てる必要が出てきてしまいます。

一方で、Proxy 方式の場合は Proxy サーバを経由して画面情報のみを接続端末 ( Horizon Client がインストールされた端末)に送信するため、社内ネットワークには直接接続せずに仮想デスクトップ環境を利用可能になります。管理者からすると、接続端末の状態に依存せず、Horizon Client がインストールされてさえすれば接続を許容出来ることになります。

これによって、個人所有の端末が例えばウィルスに感染しているかなどを仮想デスクトップ環境管理者が心配する必要がなくなるので、管理者に負担をかける事無く外部からのデスクトップ環境の操作を実現する事が可能です。

このように、社外からどのような端末を今後接続する事が考えられるかを考え、今後のロードマップに合った接続方式を採用いただく必要があります。

§3. 二要素認証 –社外からの接続のセキュリティ強化-

社外からのアクセスの場合はよりセキュリティを強化するため、”二要素認証”の設定をされる方も多くいらっしゃいます。VPN 接続を使用していれば「VPN 接続の際の認証 + Horizon へのログイン」によってこの要件を満たすことができますが、Proxy 方式の接続の場合はワンタイムパスワードによる認証と組み合わせて二要素認証を実現します。

接続デバイスが多様になっていく中、デバイスに依存した認証方式 ( 証明書など ) よりは、人に紐付く認証方式を採用頂くことをオススメします!また、二要素認証を行うか行わないかは接続経路に応じて設定する事が可能です。実際、弊社の Horizon 環境も、社外アクセス時は図3 の様に RSA Secure ID の入力が必要になります ( 社内アクセス時は AD 認証のみで接続可能です )。

図3: 弊社社内 Horizon 環境の二要素認証

RSA のほかにも Radius や、スマートカードによる認証、エコシステムパートナー様による指紋などの生体認証を利用した二要素認証も利用可能です。

§3. まとめ

今回は社外から Horizon 環境にアクセスする際の VPN 方式、Proxy 方式の2つの接続経路について、またその2つの経路における接続端末の管理・セキュリティの確保のためにはどのような方法があるかについてお伝えしました。

現在の社内のセキュリティポリシーやネットワーク環境はもちろん、「今後どのような働き方を仮想デスクトップで実現したいか」といった仮想デスクトップ使用のロードマップを考慮して、Horizon 環境へのアクセス方式を検討してみてください!

新卒2年目社員が贈る 仮想デスクトップのキソ!

第1回 仮想デスクトップと Horizon 6 ( with View)

第2回 仮想デスクトップの基本構成

第3回 プール作成と割り当て

第3.5回 View Composer の仕組み

第4回 接続方法と接続元端末

第5回 公開アプリケーションのキソ

第5.5回 ThinAppによるアプリケーション仮想化のキソ

第6回 スケールアウト対応

第7回 完結編、仮想デスクトップと関連ソリューション総まとめ

第 8.1 回 App Volumes を使ってみよう その1

第 8.2 回 App Volumes を使ってみよう その2