VMware 製品のセキュリティ脆弱性情報、セキュリティアドバイザリ(VMware Security Advisories : 略称 VMSA)をご存知ですか?

本投稿では前回の「VMware ソフトウェアのダウンロード方法」に続き「セキュリティアドバイザリの確認方法」を紹介します。

- VMware ソフトウェアのダウンロード方法

- セキュリティアドバイザリの確認方法(本投稿)

- 公式ドキュメントとナレッジベース

- 互換性ガイド : Broadcom Compatibility Guide と Interoperability Matrix の確認方法

- vSAN ReadyNode の選び方と構成のカスタマイズ(準備中)

- サポートライフサイクルマトリクスの確認方法(準備中)

- 構成上限・ネットワーク要件の確認方法(準備中)

- Broadcom Community の紹介 (準備中)

—-

現代の IT 環境において、ソフトウェアの脆弱性を狙ったサイバー攻撃は避けられない課題です。

仮想化基盤やクラウドソリューションの中核を担う VMware 製品群は、多くの企業にとって基幹システムを支える重要なインフラであり、そのセキュリティ確保は最優先事項となります。

昨今、VMware ESXi や vCenter Server など vSphere 基盤を始めとした各 VMware 製品もセキュリティ脆弱性をつく攻撃の対象となっています。

悪意のある攻撃者は、常にソフトウェアの脆弱性を探し出し、それを悪用しようとしています。もし脆弱性が放置されれば、システムへの不正アクセス、機密情報の漏洩、ランサムウェアによるデータの喪失、サービスの停止といった、事業継続に深刻な影響を及ぼすセキュリティインシデントにつながる可能性があります。

このようなリスクから重要なインフラを守るため、Broadcom は製品で発見された脆弱性に関する情報を、迅速かつ公式に提供に提供しています。

そのための公式な情報共有の仕組みが VMware セキュリティアドバイザリ(VMSA)と呼ばれます。

本記事でご紹介する内容です。

- VMware Security Advisories : VMSA

- VMSA のスコア基準について

- セキュリティアドバイザリの通知を受け取るには

- 修正パッチを入手するには

- もし新たな脆弱性を発見した場合は

■ VMware Security Advisories : VMSA

VMSA の仕組みは Broadcom による VMware の買収前からありましたが、買収後に Broadcom サポートポータルの機能に統合されました。

※ 2024年5月のシステム移行後に公開された以下の公式ブログで詳細を解説しています。

- Where did my VMware Security Advisories go ?

https://blogs.vmware.com/security/2024/05/where-did-my-vmware-security-advisories-go.html

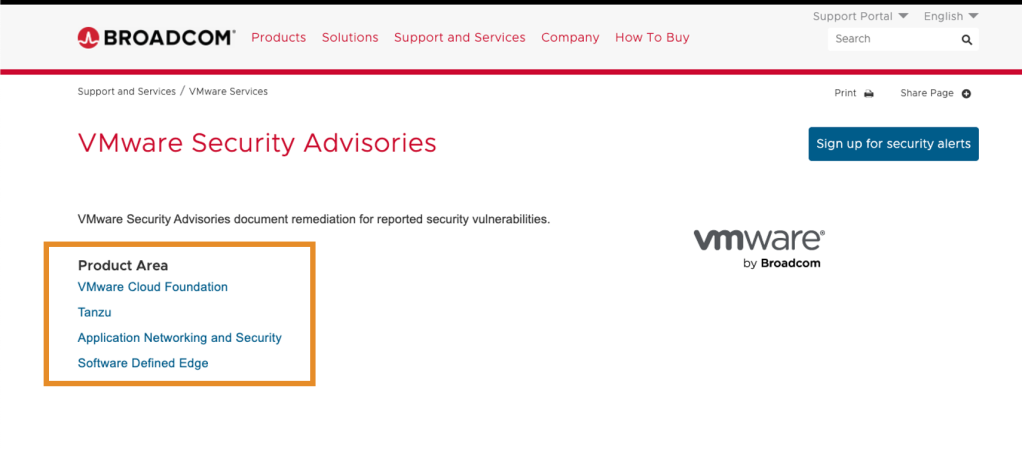

VMSA へのアクセスは以下の Broadcom サポートの VMSA リンクページ、またはサポートポータル内の Security Advisories リンクからアクセスします。

各製品毎のセキュリティアドバイザリは、上の図でオレンジの枠で囲った 4つの製品の開発組織(Division)にカテゴリ分けされ、以下のリンクから直接アクセスできます。

- VMware Cloud Foundation (VCF Division)

https://support.broadcom.com/web/ecx/security-advisory?segment=VC - Tanzu (TNZ Division)

https://support.broadcom.com/web/ecx/security-advisory?segment=VT - Application Networking and Security (ANS Division)

https://support.broadcom.com/web/ecx/security-advisory?segment=VA - VeloCloud (VeloCloud Division)

https://support.broadcom.com/web/ecx/security-advisory?segment=VE

これらのリンクからアクセスした場合、Broadcom サポートポータルへの未ログイン状態でも閲覧可能です。

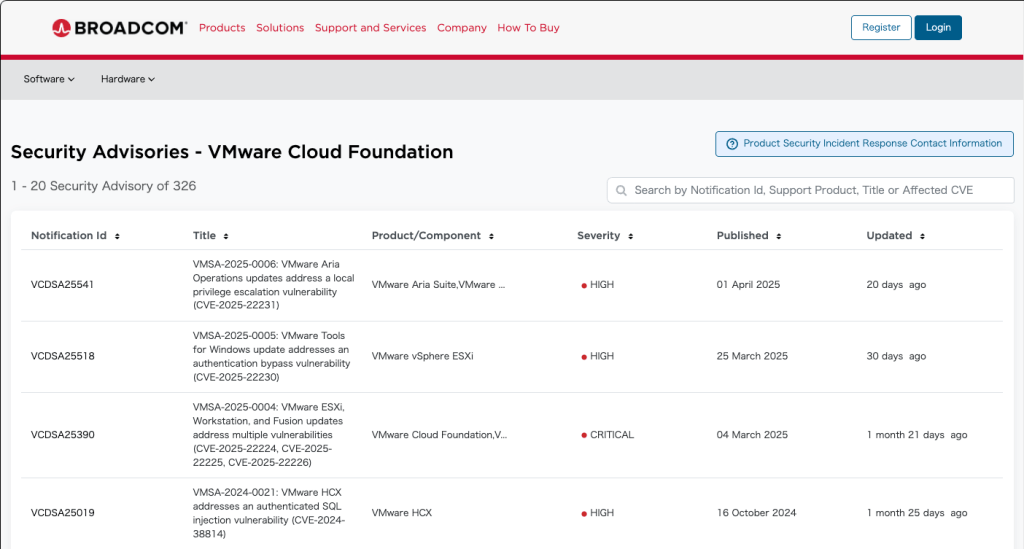

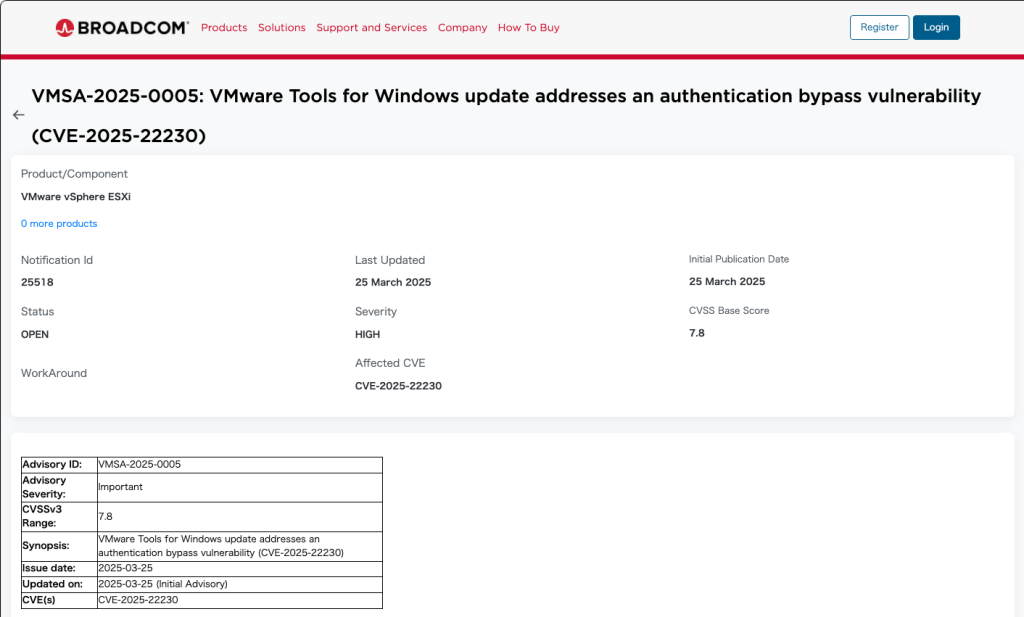

それぞれのセキュリティアドバイザリの ID をクリックして詳細を確認します。

セキュリティ脆弱性の重大度・深刻度を示す 深刻度 (Severity)、CVSS スコア、CVE 識別子、リスクの詳細、対象となる製品のバージョン、修正バージョンやワークアラウンドなどが確認できます。

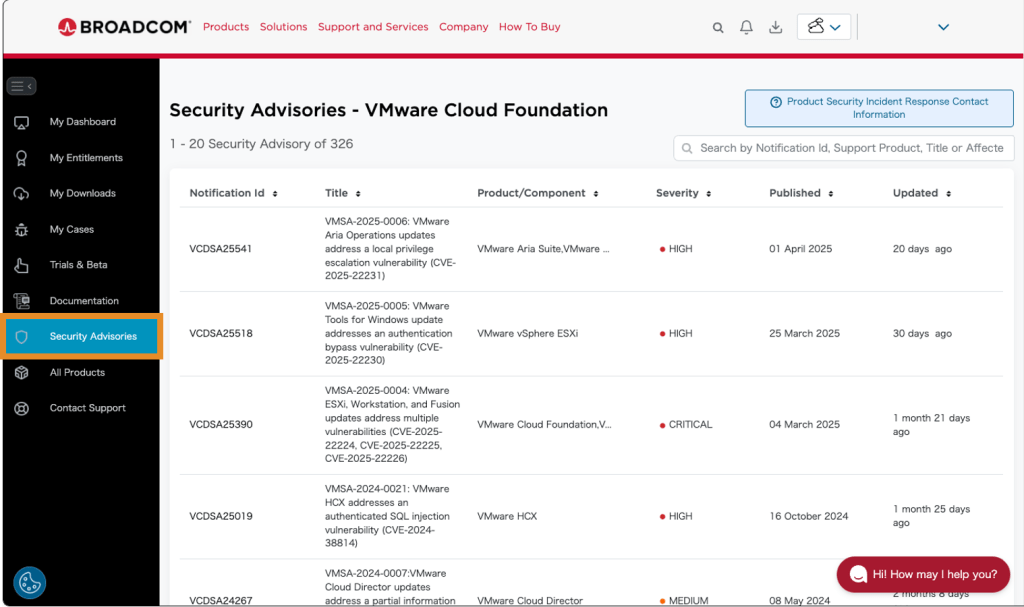

また、Broadcom サポートポータルにログインした状態では、左側の「Security Advisories」メニューをクリックすると VMSA の一覧を表示できます。

もし、表示されている製品カテゴリ(開発組織 : Division)が目的の製品と異なる場合は、右上の「Division」アイコンのメニューから目的の製品カテゴリを選択してください。

■ VMSA のスコア基準について

セキュリティ脆弱性の深刻度は FIRST Standard に準拠した定性的な深刻度レベルと、業界標準の Common Vulnerability Scoring System (CVSS) スコアによって設定されます。

| VMware の定性的評価 | FIRST の定性的評価 | CVSS スコア |

| Critical | Critical | 9.0 – 10.0 |

| Important | High | 7.0 – 8.9 |

| Moderate | Medium | 4.0 – 6.9 |

| Low | Low | 0.1 – 3.9 |

| None | None | 0.0 |

※ VMware の定性的評価は変更される可能性があり、CVSS スコアのみに依存するわけではありません。

スコア基準のポリシーについての詳細は「VMware Security Response Center」にて説明していますので参照願います。

- VMware Security Response Center : VMware External Vulnerability Response and Remediation Policy

https://www.broadcom.com/support/vmware-services/security-response

■ セキュリティアドバイザリの通知を受け取るには

セキュリティアドバイザリが新規発行、更新された際はメール通知を受け取ることができます。

IT 基盤の運用ではセキュリティアドバイザリにて通知される脆弱性情報は非常に重要な役割を担います。脆弱性情報の見落としが事業継続の重大なリスクとなりうるため、次に紹介するメール通知機能を是非ご利用ください。

VMSA のページ右上の「Sign up for security alerts」をクリックして、フォームに必要情報を入力してください。

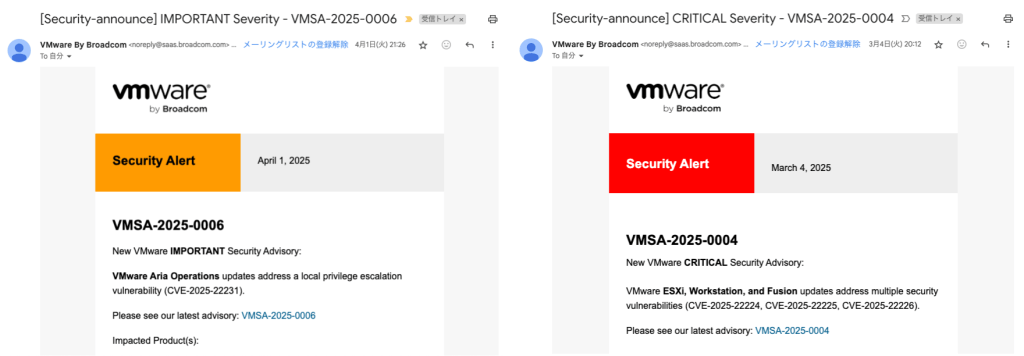

VMSA が発行されると登録したメールアドレスに通知が届きます。

脆弱性の重大度に応じて本文見出しの色が異なり、黃 < 橙 < 赤 で重大度が高くなります。

■ 修正パッチを入手するには

VMSA の「Response Matrix」項目や 「References」 項目に記された修正バージョン (Fixed Version) を入手するためには Broadcom サポートポータルを利用します。

例として、2025年3月に公開された VMSA-2025-0004 を例に解説します。

VMSA は通常「1. Impacted Products」、「2. Introduction」、「3. Vulnerability (CVE 識別子)」、「4. References」、「5. Change Log」、「6. Contact」の6つの項目で詳細情報を掲載します。修正バージョンの情報やワークアラウンドは「3. Vulnerability (CVE 識別子)」の項目で解説され、以下のような表の「Response Matrix」で各プロダクトバージョン毎の情報が整理されます。

「Fixed Version」列に、製品バージョン名(パッチ名称)や Build 番号、修正バージョンのリリースノートや KB へのリンクなどが掲載されるため、リリースノートや KB に記載された修正内容やワークアラウンドを併せて確認します。

上の表では、VMSA-2025-0004 で報告された脆弱性に対して、vSphere 8.0 Update3 を利用している環境の場合は、

ESXi 8.0 Update3d (ESXi80U3d-24585383) を適用する必要があることがわかります。

ESXi 8.0 Update3d =ESXi80U3d が製品バージョン名(修正パッチ名)、24585383 が Build 番号です。

※ VMware 製品の Build 番号は全ての製品、バージョンにおいてそれぞれユニークな通し番号となっているため、対象パッチファイルの判別には Build 番号を確認することが重要です。

■ Broadcom サポートポータルから手動で修正パッチをダウンロード・適用する場合

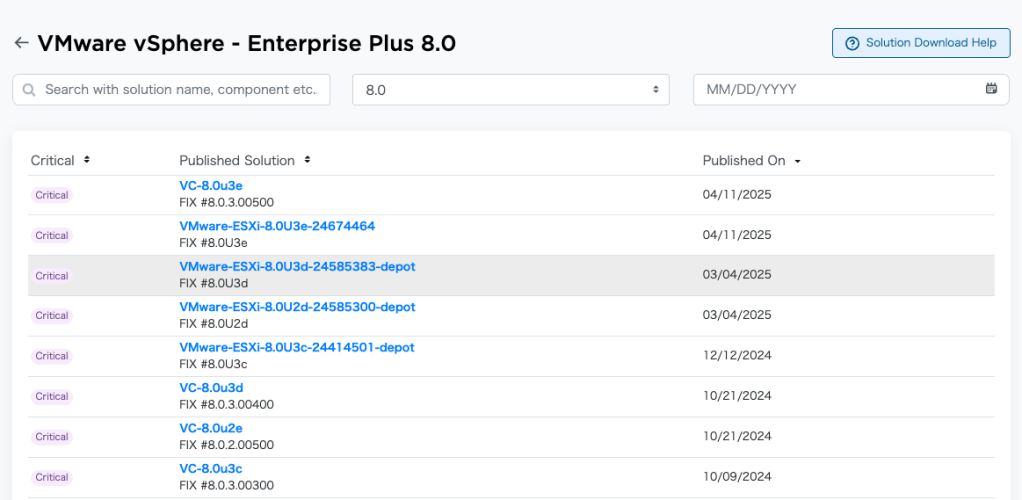

Broadcom サポートポータルから修正パッチを個別にダウンロードする場合は、前回の投稿「VMware ソフトウェアのダウンロード方法 : パッチファイルのダウンロード」の手順で vSphere 修正パッチリストを開きます。

上の画面では、ESXi 8.0U3d (24585383) も確認できますが、すぐその上に ESXi 8.0U3e (24674464) も公開されていることがわかります。

VMware 製品で公開された修正パッチは「累積修正パッチ」ですので、ESXi 8.0U3e は 8.0U3d で修正された脆弱性対応も含まれています。どちらのバージョンを当てるかの判断は vCenter Server のバージョンアップの必要性や、関連するコンポーネント間の互換性を踏まえて検討する必要がありますが、基本は vCenter Server 含めて vSphere コンポーネントはなるべく最新の修正パッチでの運用が推奨されます。

また、サポートポータルの検索ボックスに Build 番号を入力し、「Source」を「Solutions」に絞り込むことで、修正パッチのダウンロードリンクが記された URL に直接アクセスすることも可能です。

■ オンラインリポジトリから修正パッチをダウンロード・適用する場合

vSphere Lifecycle Manager や vCenter Server の管理インターフェースでオンラインリポジトリの修正パッチをダウンロード、適用する場合は修正パッチ名と Build 番号を確認して適用します。

▼ 2025年4月23日 追記 : オンラインリポジトリ URL の変更とユニークなダウンロードトークンの導入について

2025年4月24日以降、vCenter Server や vSphere Lifecycle Manager に設定された既定のオンラインリポジトリの URL が変更となり、併せてユーザーアカウントのエンタイトルメント(サイト ID)に紐づくダウンロードトークン (Token) の指定が必要となります。

詳細は以下の公式ブログのアナウンス、ナレッジベース、及び SBC&S 様がまとめてくださった解説ブログを参照してください。

- 公式ブログ : Important Update: Changes to How You Download VMware Software Binaries

https://blogs.vmware.com/cloud-foundation/2025/03/24/download-changes-vmware-software-binaries/ - KB : VCF authenticated downloads configuration update instructions

https://knowledge.broadcom.com/external/article/390098 - SB C&S 社ブログ : VMware ソフトウェア バイナリのダウンロード方法の変更

https://licensecounter.jp/engineer-voice/blog/articles/20250326_vmware_sw_binary_dl.html

■ もし新たな脆弱性を発見した場合は

既知に報告されていない脆弱性事象を発見された場合は、「VMware Security Response Center」までご報告をお願いします。

- VMware Security Response Center : VMware External Vulnerability Response and Remediation Policy

https://www.broadcom.com/support/vmware-services/security-response

報告の手順含めた脆弱性問題に対するポリシーは上記 VMware Security Response Center の解説を参照してください。

■ その他、セキュリティ対策に関連する VMware Japan Blog