こんにちは。今回のブログでは、vSphere Client の画面操作で VMware NSX 分散ファイアウォールの設定と管理ができるところを紹介していきます。

これまでの NSX 分散ファイアウォール設定と管理は、NSX Manager の専用操作画面から行う必要がありましたが、 NSX-T 3.2 以降のバージョンからは vSphere Client から操作できるようになりました。(下図参照)

今回ご紹介する機能は、「vCenter Plugin for NSX」や 「NSX embeded / NSXe」と呼ばれる場合もあります。

本機能のメリット

vSphere Client への UI 統合が最大のメリットになりますが、それ以外も以下のようなものがあります。

- NSX ライセンスで VDS が利用できる

- DVPG(VDSのポートグループ)で NSX 分散ファイアウォールが動作する

- 既存の vSphere基盤や Horizon (VDI) 基盤で運用中のDVPG(VDSのポートグループ)に、 NSX 分散ファイアウォールが透過的に利用できる

上記3点の詳細解説はこちらのブログをご参照ください。

必要なコンポーネント

- VMware vCenter, ESXi

- NSX Manager

※ NSX Manager 仮想マシンは、シングル構成 または クラスタ構成( NSX4.0.1 以降が必要)にも対応しています

※ NSX 機能は分散ファイアウォール のみ使うため、NSX Edge は利用しません

必要なライセンス

- vCenter Standard (上位ライセンスでも可)

- vSphere Standard (上位ライセンスでも可。VDS は NSX ライセンスで利用できるため、vSphere Standard で十分な場合のユースケースもあります)

- NSX ライセンス(以下のいずれか。違いの詳細はこちら)

- NSX Distributed Firewall

- NSX Distributed Firewall with Threat Prevention

- NSX Distributed Firewall with Advanced Threat Prevention

- PROFESSIONAL

- ADVANCED

- ENTERPRISE PLUS

利用する機能

- VDS (今回の解説手順ではVDSセットアップ済み)

- NSX 分散ファイアウォール

- vSphere HA (管理コンポーネントの可用性のため)

リソースサイジング(リソース要件)

- ハイパーバイザー

ホスト トランスポート ノード( NSX のソフトウェアをインストールする ESXi Host のこと)でサポートされているサーバースペック

CPU:4 コア以上

メモリ:16 GB以上

# 詳細はこちら

#分散ファイアウォールの処理に必要になる ESXi Host の CPU とメモリのリソース量は、CPU は「予約なし」、メモリは「搭載メモリ量に応じた消費上限」となっています。この「メモリ消費上限」は ESXi Host で “nsxcli -c get firewall thresholds” コマンドを実行することで [MaxSize] の値から 確認することができます。使用する ESXi/NSX バージョンや Host の物理メモリ量に応じて消費上限が異なる場合があり、分散ファイアウォールの利用検討時には都度確認いただくことを推奨いたします。以下はコマンドの出力例になります。

ESXi 128 GB 物理メモリ搭載 vSphere 7.0u2, NSX 4.1.0.0 の場合の出力は以下となり、各 [MaxSize] の値の総和が 15998MBとなりますので、 この ESXi の物理メモリ 128GB のうち分散ファイアウォールの処理に最大で 約 16GBメモリが利用されることが確認できます。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 |

[root@esx-01a:~] <strong>nsxcli -c get firewall thresholds</strong> Thu Jun 01 2023 UTC 06:58:43.702 Firewall Threshold Monitors ------------------------------------------------------------------------------------------- # Name Raised Threshold CurrValue CurrSize <span style="text-decoration: underline;"><strong>MaxSize</strong></span> PeakEver EverTime(ago) 1 cfgagent False 100 1 27 MB <span style="text-decoration: underline;"><strong>1536 MB</strong></span> 1 00:16:03 2 dfw-cpu False 90 0 -- -- 0 --:--:-- 3 dfw-session False 80 0 -- -- 0 --:--:-- 4 nsx-exporter False 100 3 24 MB <span style="text-decoration: underline;"><strong>768 MB</strong></span> 3 00:15:52 5 nsx-idps False 100 17 178 MB <span style="text-decoration: underline;"><strong>1024 MB</strong></span> 17 00:15:41 6 vdpi False 100 41 421 MB <span style="text-decoration: underline;"><strong>1024 MB</strong></span> 41 00:16:03 7 vsip-attr False 90 0 4 MB <span style="text-decoration: underline;"><strong>1280 MB</strong></span> 0 --:--:-- 8 vsip-flow False 90 0 0 MB <span style="text-decoration: underline;"><strong>768 MB</strong></span> 0 --:--:-- 9 vsip-fprules False 90 0 0 MB <span style="text-decoration: underline;"><strong>2560 MB</strong></span> 0 --:--:-- 10 vsip-fqdn False 90 0 0 MB <span style="text-decoration: underline;"><strong>512 MB</strong></span> 0 --:--:-- 11 vsip-ipreputation False 90 0 0 MB <span style="text-decoration: underline;"><strong>256 MB</strong></span> 0 --:--:-- 12 vsip-module False 90 22 586 MB <span style="text-decoration: underline;"><strong>2560 MB</strong></span> 22 00:16:03 13 vsip-rules False 90 0 0 MB <span style="text-decoration: underline;"><strong>3070 MB</strong></span> 0 --:--:-- 14 vsip-si False 90 0 0 MB <span style="text-decoration: underline;"><strong>128 MB</strong></span> 0 --:--:-- 15 vsip-state False 90 0 0 MB <span style="text-decoration: underline;"><strong>512 MB</strong></span> 0 --:--:-- |

ESXi 48 GB 物理メモリ搭載 vSphere 7.0u3g, NSX 4.0.1.1 の場合の出力は以下となり、各 [MaxSize] の値の総和が 7352MBとなりますので、 この ESXi の物理メモリ 48GB のうち分散ファイアウォールの処理に最大で 約 7.4GBメモリが利用されることが確認できます。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 |

[root@esxcomp-01a:~] <strong>nsxcli -c get firewall thresholds</strong> Thu Jun 01 2023 UTC 07:02:14.809 Firewall Threshold Monitors ------------------------------------------------------------------------------------------- # Name Raised Threshold CurrValue CurrSize <span style="text-decoration: underline;"><strong>MaxSize</strong></span> PeakEver EverTime(ago) 1 cfgagent False 100 2 36 MB <span style="text-decoration: underline;"><strong>1536 MB</strong></span> 2 14:10:49 2 dfw-cpu False 90 0 -- -- 0 --:--:-- 3 dfw-session False 80 0 -- -- 0 --:--:-- 4 nsx-exporter False 100 2 22 MB <span style="text-decoration: underline;"><strong>768 MB</strong></span> 5 13:23:09 5 nsx-idps False 100 23 236 MB <span style="text-decoration: underline;"><strong>1024 MB</strong></span> 23 14:10:49 6 vdpi False 100 40 413 MB <span style="text-decoration: underline;"><strong>1024 MB</strong></span> 40 14:10:49 7 vsip-attr False 90 3 4 MB <span style="text-decoration: underline;"><strong>128 MB</strong></span> 3 14:10:49 8 vsip-flow False 90 0 0 MB <span style="text-decoration: underline;"><strong>312 MB</strong></span> 0 --:--:-- 9 vsip-fprules False 90 0 0 MB <span style="text-decoration: underline;"><strong>128 MB</strong></span> 0 --:--:-- 10 vsip-fqdn False 90 0 0 MB <span style="text-decoration: underline;"><strong>128 MB</strong></span> 0 --:--:-- 11 vsip-ipreputation False 90 0 0 MB <span style="text-decoration: underline;"><strong>256 MB</strong></span> 0 --:--:-- 12 vsip-module False 90 15 153 MB <span style="text-decoration: underline;"><strong>1024 MB</strong></span> 15 14:10:49 13 vsip-rules False 90 0 0 MB <span style="text-decoration: underline;"><strong>512 MB</strong></span> 0 --:--:-- 14 vsip-si False 90 0 0 MB <span style="text-decoration: underline;"><strong>128 MB</strong></span> 0 --:--:-- 15 vsip-state False 90 0 0 MB <span style="text-decoration: underline;"><strong>384 MB</strong></span> 0 --:--:-- |

- NSX Manager 仮想マシン(NSX Manager 仮想マシン 1 台あたり)

“NSX Manager の中規模” の仮想マシン、またはそれ以上

メモリ:24 GB

CPU :6 vCPU

シェア:245760(標準)

予約:24576 MB

Disk容量:300 GB

# 詳細はこちら

# “NSX Manager の中規模” の仮想マシンでの各種上限値も確認が必要です。”NSX Manager の中規模” では、ESXi Host 数であれば 128 台まで、vSphere Cluster 数であれば 5つまでとなります。各種ソフトウェアバージョンでの上限情報の最新は こちらの VMware Configuration Maximums にてご確認いただくことを推奨いたします

各コンポーネントの必要ソフトウェアバージョン

今回ご紹介する機能は、それぞれ以下のバージョンでご利用いただけます。

- vSphere : 7.0 u3 以降

- NSX : 3.2 以降

# NSX Manager クラスタ対応やバックアップ、UI の改善などを考慮し NSX 4.1.0.2 以降が推奨となります (下記手順含めた本機能の場合での推奨となります)

コンポーネント同士のバージョン互換性

今回ご紹介する機能は、それぞれ上記のバージョンを参照しつつ、互換性のバージョンの取れた組み合わせを検討する必要があります。

構築手順

ここからは構築手順の解説です。NSX Manager を展開し、ESXi クラスタに NSX をインストールすることで、DVPG で分散ファイアウォールが利用できるようになります。構築手順としては、大きくわけて以下の4つのステップで表現することができます。

- vSphere Client の NSX タブ から、NSX Manager OVA をデプロイ

- vSphere Client の NSX タブ から、NSXライセンスキーの投入、「スキップしてNSXダッシュボードに移動」を選択

- 「セキュリティ専用」を用いて ESXi クラスタに NSX をインストール

- 分散ファイアウォールの作成と適用

それぞれのステップを細く見ていきます。

- vSphere Client の NSX タブを選択し、「NSXのインストール」から NSX Manager OVA 指定してデプロイしていきます。OVA のデプロイ進捗が確認できます。

.

. - OVA のデプロイが完了に、NSX Manager が起動すると vSphere Client の NSX タブ から、「NSXへようこそ。」が表示されます。 NSX ライセンスキーを投入していきます。正しいライセンスキーが投入されると NSX の構成のページが表示され、「スキップして NSX ダッシュボードに移動」を選択すると、NSX ダッシュボードが表示されます。NSX ダッシュボードは、NSX Manager に直接 Web アクセスした場合と同等の表示になります。vSphere Client の UI の中に、NSX の UI が組み込まれたような表示になります。

.

. - NSX ダッシュボードで、システムから「クイックスタート」にある「セキュリティ専用」を用いて ESXi クラスタに NSX をインストールしていきます。ESXi クラスタはこの時メンテナンスモードにする必要はありません。

# 今回の解説手順では、VDSはセットアップ済みとしています。vSS環境の場合は、VDSをセットアップするためにこちらのブログの手順2をご参照ください。

インストールが完了すると、下図のように分散ファイアウォールが動作できる状態の VDS となります。インストール作業は自動で行われ、インストール時の ESXi の再起動はありません。また、インストール時の仮想マシンの VDS を経由する通信へのダウンタイムを伴う影響もありません。このように、仮想マシンがあらかじめDVPG(VDSのポートグループ)に接続されていることがシームレスなNSXインストールの条件となります。

. - 分散ファイアウォールの作成と適用の手順は、以下のデモビデオの「フルバージョン」をご参照ください。

【ビデオ】 vCenterプラグインを使用したNSX分散ファイアウォールの展開

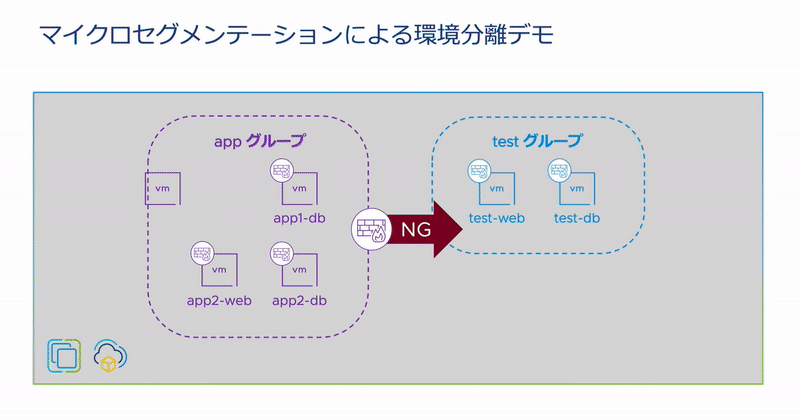

デモビデオの中では、具体的な「グループ」や「FW ルール」の作成と適用を行い、通信が遮断されたり許可されたりの動作確認もリアルタイムで実演しています。以下は、実演の最後の部分ですが、仮想マシン名で「グループ」を定義して遮断の「FW ルール」を適用していたところで仮想マシン名をあえて変更し、仮想マシンに適用された 「FW ルール」を変更させています。

・仮想マシン名変更前:app グループに属する仮想マシン名のため、「FW ルール」は遮断が適用

・仮想マシン名変更後:app グループに属さない仮想マシン名のため、「FW ルール」は許可が適用

.

.

このように、分散ファイアウィールは「IP アドレス設計に依存せずに」仮想マシン名など VM オブジェクトで「FW ルール」を動作させることができ、VMオブジェクトがリアルタイムに変更されるのにも追従して「FW ルール」も更新される展開の容易さが特徴です。

まとめ

今回のブログでは、vSphere Client の画面操作で VMware NSX 分散ファイアウォールの設定と管理ができるところを紹介しました。vSphere では VDS という複数の ESXi host 上の仮想スイッチをまとめて設定管理できる有用な機能ですが、ネットワークの機能としては 「L2ネットワーク」に限られます。いわゆる、「VDS = L2スイッチ」なのです。

VMware NSX は、この L2 スイッチの VDS にネットワークセキュリティ機能を透過的にアドオンすることができ、VDS を UTM にアップグレードすることができる機能と言えます。今回は分散ファイアウォールのみの設定や管理を取り上げましたが、VMware NSX 分散 IPS も少ない追加手順で利用できます。詳細手順はこちらのブログをご参照いただけたらと思います。

このように、既存のVDSをそのままに、ダウンタイムなく、vSphere Client の画面操作の中でセキュリティ対策ができる便利機能をご紹介しました。

皆様の仮想基盤をよりセキュアにする「Secure vSphere」として、こちらのアイディアをぜひ活用してみてください。

– – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – –

〜お知らせ〜

-

NSX SecOps – Foundation (HOL-2226-01-SEC) (日本語ガイド付き)