VMware Cloud Foundation® 9.0(VCF 9.0)では、NSX を活用したクラウドネットワーク管理の新たなモデルとして、Virtual Private Cloud(VPC)とTransit Gateway(TGW)を中心に据えた一貫性のあるネットワーク消費モデルを提供します。本ブログでは、その概要から構成要素、利用方法までを解説します。VMware NSX® 4.1.1 より、NSX VPC が追加され、VPC 単体の詳解にはこちらのブログをご確認ください。

1. VPCとTransit Gateway の基本概念

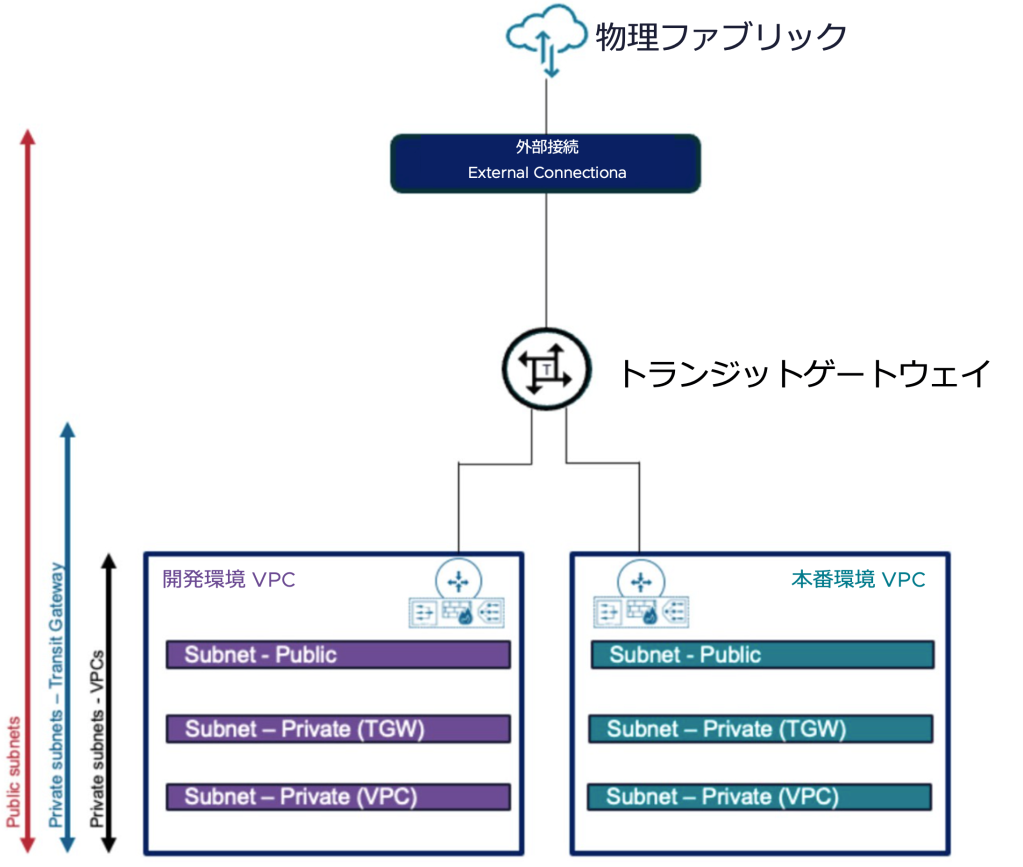

Virtual Private Cloud(VPC)は、論理的に分離された複数のサブネット群をまとめて管理する単位です。これらのサブネットは VPC Gateway によって相互にルーティングされ、同じ VPC 内のリソース間通信が可能になります。VPC は NSX プロジェクトというテナント単位で作成され、セキュリティやネットワーク設定もテナントごとに独立しており、セルフサービスでの管理ができます。

一方、Transit Gateway(TGW)は複数の VPC 間のプライベートピアリングの行う役割を担います。VPC 間の通信を仲介するとともに、外部ネットワークとの接続ポイントとして機能します。TGW はテナント毎に独立して存在しており、テナント内の VPC 間通信を閉じ込めることで、他テナントへの影響を防ぎます。また、TGW は外部接続(External Connections)を通じてデータセンター外部の物理ネットワークやインターネットへアクセスを提供します。TGW は VPC ために存在するコンポーネントになります。

このように、VPC と TGW の組み合わせにより、柔軟かつ安全なクラウドネットワーク環境が構築可能です。

2. VPC の3つのプロファイル

VCF 9.0 の VPC はよりセルフサービス化できるように、「Connectivity Profile」「Service Profile」「Security Profile」の3つのプロファイルで構成されます。

- VPC Connectivity Profile

このプロファイルは VPC の外部接続設定を定義します。具体的には、どの Transit Gateway に接続するか、組織で利用可能な IP ブロックの範囲、そしてデフォルトのアウトバウンド NAT 設定の有無などを指定します。これにより、VPC の外部との通信経路や IP アドレス管理が統制されます。 - VPC Service Profile

DHCP サーバーや DHCP リレー、サブネットごとの特性設定など、VPC 内部で共通して利用される IP サービスの設定を行います。例えば、異なるサブネットに対してそれぞれ固有の DHCP オプションを適用したり、特定のサブネットのみで DHCP リレーを有効にすることが可能です。 - VPC Security Profile

デフォルトではステートレスなゲートウェイファイアウォールが有効となり、VPC 内のトラフィックに対して基本的なセキュリティポリシーを適用します。ステートフルファイアウォールなどのより高度なセキュリティ機能を利用する場合は、別途 vDefend ライセンスが必要です。これにより、VPC レベルでの細かなアクセス制御が可能となります。

これらのプロファイルを組み合わせることで、VPCのネットワーク接続、IP サービス提供、セキュリティを包括的に管理でき、VPC のセルフサービスでの利用が可能になります。

3. 外部接続(External Connections)の種類と特徴

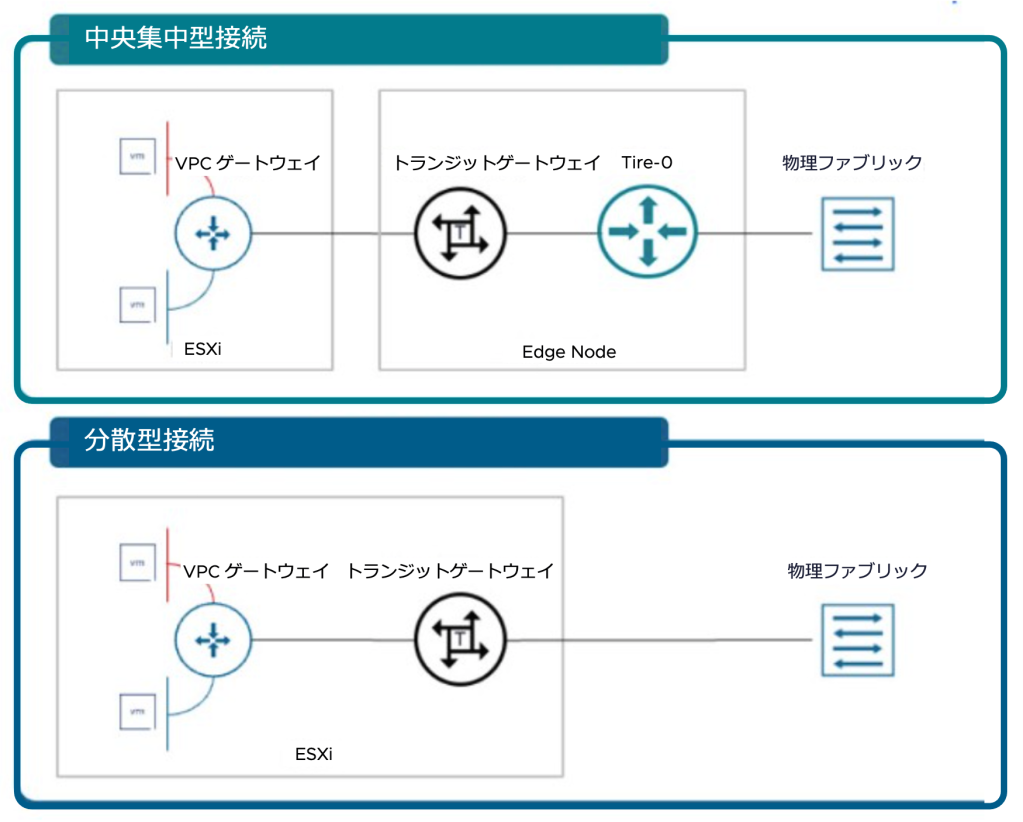

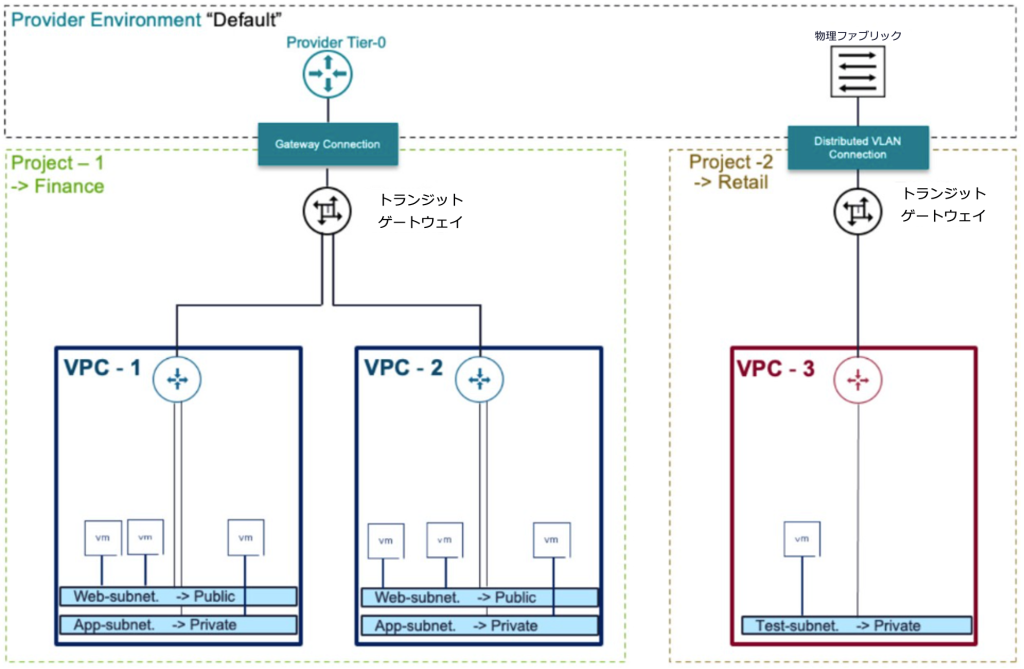

Transit Gateway が外部ネットワークと接続するための外部接続方式には、「Centralized Connection(中央集中型接続)」と「Distributed Connection(分散型接続)」の2種類があります。それぞれの特徴と用途を理解することが重要です。

- Centralized Connection(中央集中型接続)

この方式では、Transit Gateway は Tier-0 Gateway を介して NSX Edge ノード上に展開されます。Edge ノードは物理ネットワークファブリックとのインターフェースを担い、BGP などの動的ルーティングや NAT、DHCP などの高度なネットワークサービスを提供します。大規模かつ複雑なネットワーク環境に適しており、完全な NSX ネットワークサービスを活用したい場合に推奨されます。 - Distributed Connection(分散型接続)

Transit Gateway は直接 ESXi ホスト上の VLAN に接続されます。これにより、Edge ノードの展開や動的ルーティングの設定なしに軽量な接続が可能です。主に小規模または簡易的な環境向けで、1:1 NAT や分散 DHCP サーバなどの基本的なサービスのみ利用できます。VLANはESXiホストの物理NICと同じアップリンクに存在している必要があります。

Transit Gateway は中央集中型接続の場合は1つの接続 (Tier-0 Gateway) のみ持ち、分散型接続の場合は複数の接続 (VLAN) を持つことができます。また、以下のサンプルトポロジーのように、複数のテナントが External Connections を共同利用する構成(外部接続の Tier-0 Gateway を共有するなど)も可能です。

設計時には環境の要件に応じて、VPC に対していずれか適切な接続タイプを選択することができます。

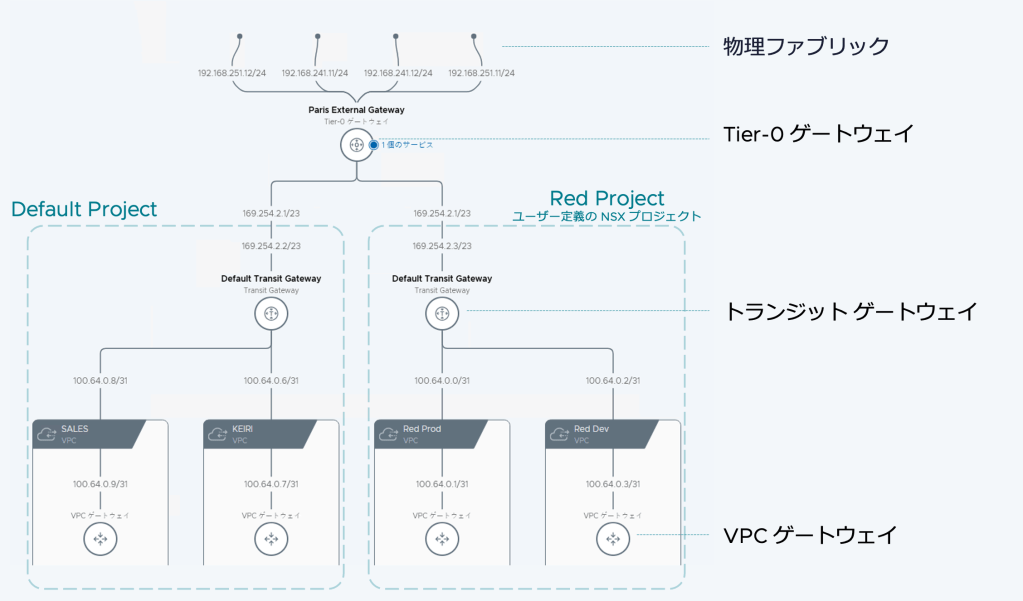

4. デフォルトプロジェクトとマルチテナンシー

VCF 9.0 では、あらかじめ用意された「Default Project」に VPC が配置されており、テナントを作成せずとも VPC が利用できます。Default Project の VPC は vCenter からも管理でき、管理者にとって利便性がより高くなりました。

一方、ユーザー定義の NSX プロジェクトは本格的なマルチテナンシーをサポートし、複数のテナントが Transit Gateway と VPC そしてネットワーク・セキュリティ設定をそれぞれ独立して持つことが可能です。NSX UI を介して、ユーザーごとに権限を割り当てたり、共有リソースの定義を行うことで、厳密な分離と管理が実現されます。

Default Project は管理者のデフォルトコンテキストとして位置づけられており、外部接続や Edge ノードなどのリソースを共有リソースとして定義する必要がなく、すぐに使い始められる容易さも特徴です。

5. vCenterからのVPC管理と利用

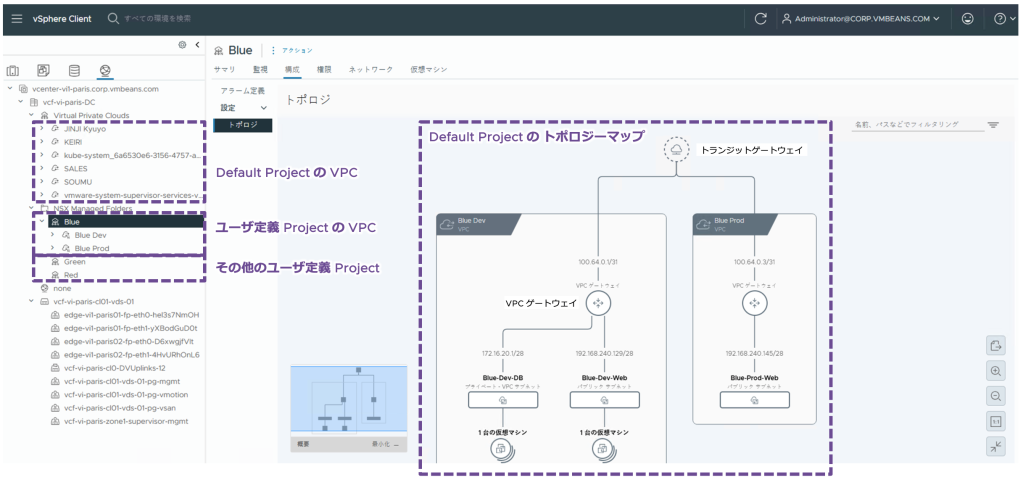

VCF 9.0 では、vCenter のネットワークインベントリに VPC が表示され、vCenter 管理者はコンピュート、ネットワーク、ストレージを一元的に管理できます。これにより、従来は別々に管理していたリソースを統合的に把握し、操作できるようになりました。

vCenter からはDefault Project の VPC、サブネット、外部 IP を直接利用可能で、NSX 側の Compute Manager 設定画面から vCenter の VPC 管理権限を付与・制限できます。これにより、vCenter 管理者が自らの権限範囲内で VPC の作成や変更を行えるため、運用効率が向上します。さらには、VPC の構成図をトポロジーマップとして確認することもできます。

6. VPC内のサブネットタイプと外部 IP

VPC内のサブネットは用途に応じて3種類に分類されます。

- Private – VPC

VPC内でのみルーティングされるサブネットで、外部通信はNATを介して行います。プライベートなワークロードを隔離する際に利用されます。 - Private – Transit Gateway

Transit Gateway 配下で複数VPC間の通信を可能にするサブネットです。外部からの到達には NAT が必要ですが、VPC 間のクロス接続を効率的に実現します。 - Public

外部ネットワークや他のVPCから直接アクセス可能なサブネットです。Web サーバーなど外部公開が必要なワークロードに適しています。

さらに、プライベートネットワーク上の VM に外部からアクセスさせたい場合は、1:1 NAT を使った External IP を割り当てることができます。External IP は外部IPブロックから割り当てられ、VM のプライベート IP と紐づけられることで、外部からの通信を可能にします。

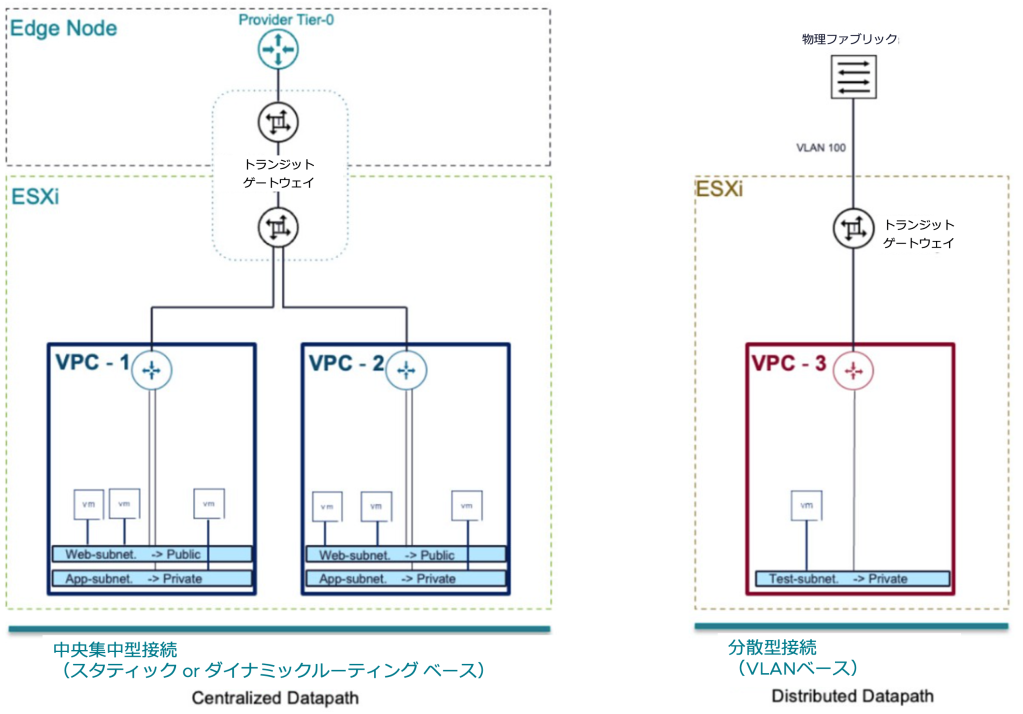

7. Edge ノードを活用した VPC サービス

中央集中型接続環境では Edge ノードが利用され、エンタープライズグレードのサービスを動作させることができます。Distributed Connection(分散型接続)と異なり、ネットワークに求めらる重要な機能(サービス)は中央集中型接続環境の構成の場合のみサポートされています。

- NAT(Network Address Translation)

完全なNAT設定が可能で、プライベートネットワークの IP アドレスを外部に透過的に変換 - ステートレスファイアウォール(N-S)

ゲートウェイレベルでの基本的なトラフィック制御を提供し、VPC のセキュリティを強化 - Supervisor Cluster 向けロードバランサー

VM サービス、vSphere Pod、VKS クラスタ、Supervisor サービスなどの負荷分散をサポート

加えて、アドオンライセンスを導入すれば、Avi ロードバランサーとの連携やレイヤ7ステートフルファイアウォールや IDS/IPS なども利用可能となり、より高度なネットワークサービスを実現できます。今回のリリースから、Distributed Connection(分散型接続)という追加機能が加わりましたが、これは Edge Computing などの小規模環境向けに適しています。エンタープライズグレードの要求に十分に満たすのは中央集中型接続環境の構成であり、引き続きこの構成に対するエンハンスメントや機能強化への投資が行われていきます。

8. VPC と Transit Gateway の動作実態

VPC Gateway の実態は、NSX T1 Gateway です。また、TGW の実態は T0 VRF Gateway です。VPC Gateway は複数の VPC 内セグメントの通信を仲介し、TGW は VPC 間ルーティングや外部ネットワークとの接続ポイントとして機能します。

以下は図示した構成で分散接続の動作を確認するために、ESXi ホストで動作する論理ルータの状態を出力(上段の出力)しています。ESXi ホスト には2つの論理ルータがあり、NSX Manager CLI で確認(下段の出力)すると、それぞれの論理ルータが DR(分散ルータ)で動作していることがわかります。

このように、NSX の従来の Gateway 技術を応用することで今回の VPC や TGW が実装されており、従来の概念が引き継がれたテクノロジーであることがわかります。

まとめ

VMware Cloud Foundation® 9.0 の NSX Virtual Private Cloud は、多様なネットワーク要件に対応可能な柔軟かつ拡張性の高いクラウドネットワーク基盤を提供します。Transit Gateway と外部接続の多様な組み合わせにより、テナントごとの安全な分離と効率的な外部接続を実現し、vCenter からの一元管理も可能です。これにより、ネットワーク管理者だけでなくクラウドユーザー全体にとって使いやすく、運用しやすい環境が整備されています。これらの技術話、今後のクラウド基盤構築において重要な技術要素として大いに活用いただけると幸いです。