VMware NSXとDeep Securityのユースケースと実現できることとは?

トレンドマイクロでVMwareテクニカルアライアンスを担当している栃沢です。

このたび、VMware vExpert 2018 に選出をいただきました。今後もVMwareソリューションの優位性やトレンドマイクロのソリューションを組み合わせたメリットや技術情報を皆さんにお伝えをしてければと思っております。

前回はVMware NSX環境でDeep Security Virtual Appliance(DSVA)によるエージェントレス型セキュリティを実装するために必要なコンポーネントと基本構成について解説しました。

VMware NSX環境でDeep Securityを利用いただくケースとしては、大きく分けると2つのシチュエーションがあります。

- 仮想デスクトップ(VDI)環境

- サーバマイクロセグメンテーション(いわゆるサーバ環境の保護)

今回はそれぞれのケースでどのように利用されているかをご紹介したいと思います。

ユースケース1:仮想デスクトップ(VDI)環境

仮想デスクトップ環境におけるDeep Securityによるエージェントレス型セキュリティ対策は、VMware NSXが登場する前にVMwareがサードパーティ連携を提供していたVMware vShield Endpointというコンポーネントとの連携も含めると2011年あたりからご提供しています。

いまや仮想デスクトップ環境のセキュリティといえば、“Deep Security”というくらいまで認知を頂けるようになるほど業種を問わず多くのお客様にてご利用頂いており、数万台規模でご導入いただいている企業、団体様もございます。

採用いただいているポイントとしては、第2回でも少し記載をしていますが、改めてあげて整理をしてみたいと思います。

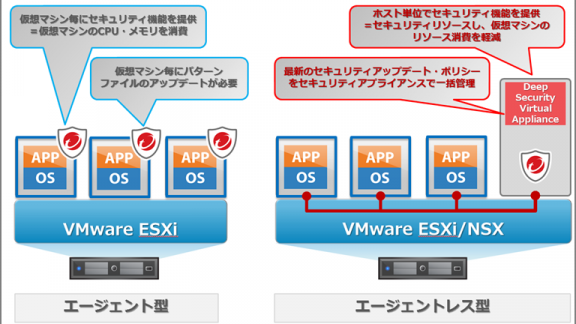

(1)仮想デスクトップ(仮想マシン)毎にセキュリティソフトウェアを導入する必要がない

エージェントレス型セキュリティに移行するとESXiホスト毎にセキュリティ専用アプライアンス(DSVA)が配信されることとなり、仮想デスクトップ側にセキュリティソフトウェアを導入する必要はなくなります。また、仮想デスクトップユーザは、朝の時間帯で発生するパターンファイルのアップデートやお昼の時間帯などの定期的なウイルス検索によって仮想デスクトップのパフォーマンスが悪くなってしまうような事象が解消され、セキュリティソフトウェアの稼動を意識することなく業務に従事できるようになり、利便性の向上にも寄与することができます。

(2)セキュリティ対策に共有リソースを使用するため、消費リソースを削減できる

仮想デスクトップ環境では、サーバ環境に比べると1台のESXiホストに対する仮想マシンの集約率が高くなる傾向があります。100台近い仮想デスクトップが集約された環境でそれぞれにウイルス対策ソフトウェアを導入すればホストベースで見ると100台分のアプリケーションリソースを消費していることになります。

各仮想デスクトップのセキュリティ機能をDSVAにオフロードすることにより、集約率の高い環境であればあるほど、ホストからみたリソースの消費は効率化されます。効率化されたリソースの分だけさらに集約率を向上させることにより、ハードウェアコストの削減につなげることも可能です。

※集約率とセキュリティ対策に必要なDSVAなどのセキュリティ専用アプライアンスのサイジングとのバランスは考慮する必要があります。

(3)vSphere環境でのユースケースを考慮した実装となっている

vSphere環境では多くの場合、DRS/vMotionを利用して仮想マシンの最適なリソース配置を行っています。仮想デスクトップが他のホストにvMotionしてもvCenterのインベントリ情報をDeep Securityがリアルタイムに監視することにより、自動的に他のホスト上でもセキュリティ対策を継続します。また、Horizon のリンククローンやインスタントクローンなどの展開方式に関わらず対応できるような設計となっています。

インスタントクローンへの対応については、第1回の記事をご覧ください。

Horizon インスタントクローンにも適用可能!仮想デスクトップ環境にフィットしたセキュリティ対策

ユースケース2:サーバマイクロセグメンテーション

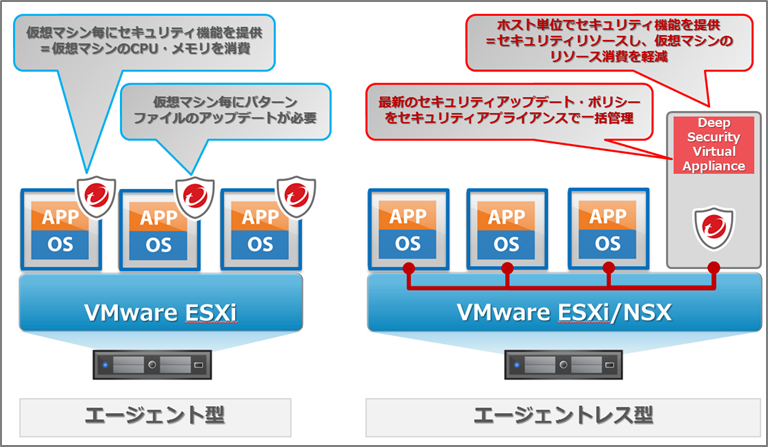

Deep Securityはもともとサーバセキュリティ製品としてリリースをされ、物理環境、クラウド環境、そして仮想化環境問わずさまざまな環境でご利用いただいています。

加えて、サーバセキュリティに必要な多くの機能を提供が可能で、環境に関わらず同一のコンソールから一元管理できることも大きなメリットとなっています。

各監督官庁がリリースするセキュリティガイドラインや国際的なセキュリティ統一基準(PCI-DSSなど)などに準拠するために利用いただいているケースも多くあります。

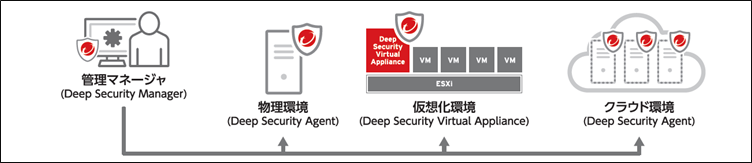

Deep SecurityとVMware NSXを利用いただくことにより、各ESXiホストに配置される分散ファイアウォールでの仮想マシン単位での適切なアクセス制御とDeep Securityの各セキュリティ機能によるサーバ要塞化を実現することができます。

また、vCenter Server / NSX Managerが連携していることによりポリシーの適用漏れがないかを簡単に確認することもでき、セキュリティ強化にとどまらず、セキュリティ実装の証明、適用している内容の可視化、そして運用の効率化という側面からも優位性が高いソリューションとなっています。

さらにVMware NSXとDeep Securityが連携していると、Deep Security Virtual Applianceでセキュリティイベントを検出した際に、NSX分散ファイアウォールと連携して該当の仮想デスクトップのネットワーク通信の制御(実質的な隔離)を行うことも可能です。

ウイルスを検出した際に、PCのLANケーブルを抜くようなオペレーションを自動的に実行してくれるというわけですね。(ウイルスの隔離に失敗した場合にだけ隔離するといった細かい制御も可能です。)

自動隔離まで行わない場合でも分散ファイアウォールを仮想化環境で使うことには大きなメリットがあります。

それはランサムウェアや標的型サイバー攻撃に対する被害の拡散の防止です。分散ファイアウォールでは仮想デスクトップ同士の通信をブロックするポリシーを1行で書くことができますので、これによって同一セグメントにありながら、ランサムウェアや標的型サイバー攻撃の足がかりとなるマルウェアを実行してしまった場合でも他の端末に対して情報を取得したり、感染を行う“横”の通信(Lateral Movement)をブロックすることができます。サーバセグメントにおいても不必要な通信に対するアクセス制御を行うことよって被害の拡大を最小限に食い止めることが可能となりますし、その状況を可視化することもできます。

まとめ

Deep Securityはどのような環境においてもご利用いただける統合型エンドポイントセキュリティ製品となっています。VMware NSXと連携することでアクセス制御を中心としたセキュリティ機能の向上もさることながら、実際の運用現場で必要となる情報を可視化して実装を証明できるといった側面もあります。

セキュリティレベルの向上と合わせて、こういった部分も注目をしてセキュリティの実装要件を検討いただくことで、よりフィットしたセキュリティの適用が可能になると思います。

次回以降は、少し技術的なお話に移って生きたいと思います。なぜ、エージェントレスでセキュリティ実装が可能なのかをアーキテクチャを深堀りしながら解説していきたいと思います。

執筆者:

トレンドマイクロ株式会社

セキュリティエキスパート本部

パートナービジネスSE部 パートナーSE2課

栃沢 直樹(Tochizawa Naoki)

【VMware NSXとTrend Micro Deep Securityで実現する仮想化セキュリティの最適化】

-

- Horizon インスタントクローンにも適用可能!仮想デスクトップ環境にフィットしたセキュリティ対策

- VMware NSX + Deep Secuirty連携によるエージェントレスセキュリティとは?

- VMware NSX + Deep Security連携にかかわるコンポーネントと基本構成

- VMware NSXとDeep Securityのユースケースと実現できることとは?

- エージェントレス型ウイルス対策のアーキテクチャ(1)

- エージェントレス型ウイルス対策のアーキテクチャ(2)

- エージェントレス型による侵入防御/Webレピュテーションの実装

- エージェント型とエージェントレス型の使い分けのポイント

- コンバインモードの正しい理解と知っておきたいこと

- エージェントレス型セキュリティ環境におけるWindows 10 Creators Updateの対応

- 分散ファイアウォールと連携したマルウェア検出時の自動隔離

- Cross-vCenter NSX 環境における Deep Security の構成ベストプラクティス