VMware NSX + Deep Security連携にかかわるコンポーネントと基本構成

トレンドマイクロでVMwareテクニカルアライアンスを担当している栃沢です。

前回はDeep SecurityをVMware NSXと連携した際のメリットについてご紹介をしましたが、3回目となる今回は、VMware NSXとDeep Securityの連携によるエージェントレスセキュリティを実現するために必要なコンポーネントとその基本構成について解説していきたいと思います。ネットワーク、サーバの設計、構築を担当されているエンジニアの皆様には見慣れない用語も出てくるかもしれませんが、VMware vSphere とNSXの関係、そしてDeep Securityとの連携のポイントを把握する上で、アーキテクチャを正しく理解することは重要となりますので、しっかり抑えていただきたいと思います。

VMware コンポーネント

まず、システムの基盤となるVMware vSphere のコンポーネントです。

- ESXi(ハイパーバイザ)

ESXi は ハイパーバイザ型仮想化ソフトウェアのことであり、ホスト OS の代わりにハードウェア上で直接動作し、ESXi 上でゲスト OS を複数台動作させることが可能です。(もはや解説は必要ないですね。) - vCenter Server

vSphere 環境において、各ESXiホスト、仮想マシンの管理、機能の有効化・リソース監視などの統合管理を実現します。管理者は vCenter からホスト や仮想マシンの状態をリアルタイムに確認し、仮想マシンのデプロイやスマップショットの取得、バックアップ等も実行することができます。

Deep Securityはインベントリ情報などの多くの情報をvCenter Serverとのリアルタイム同期によって取得をしていますので、必ずvCenter Serverとの接続性が確保されていることが重要です。

次にエージェントレスによるセキュリティ対策を提供するために必要なVMware NSXのコンポーネントをご紹介します。

- NSX Manager

NSX Manager はすべての NSX コンポーネントの管理を実施する管理サーバとして動作します。vCenter Server とは別の仮想アプライアンスとして動作しますが、NSXが提供するサービスは vCenter Server から NSX Manager を経由して管理されます。 - Guest Introspection

Deep Securityなどサードパーティ製品がセキュリティサービスなどを提供する際に必要な仮想アプライアンスとして保護対象となるESXiホストに配信されます。不正プログラム対策、ファイル変更監視などのセキュリティ機能をエージェントレスで提供する上で必要となる仮想マシン毎のNSXセキュリティポリシーの管理を行います。 - Guest Introspection Driver(NSXファイル自己検証ドライバ)

エージェントレスで仮想マシンに対する不正プログラム対策、ファイル変更監視などを行う際には、保護対象の仮想マシンにこのドライバをインストールする必要があります。仮想マシン上のNSXファイル自己検証ドライバにより検出されたファイルへのアクセス情報は、ESXiホスト経由でDeep Securityなどのサードパーティのセキュリティアプライアンスへ連携されます。(VMware Tools内のVMCIドライバとして提供されています。) - Network Introspection

Deep Securityなどサードパーティ製品がネットワークセキュリティ機能を提供する際に有効化する必要がある機能です。Network Introspectionサービスのポリシー設定、有効化することにより、対象となる仮想マシンへの通信をサードパーティ製品へリダイレクトすることが可能となります。Deep Securityにてファイアウォール、侵入防御、Webレピュテーションを利用する際に有効化します。 - 分散スイッチ(vSphere Distributed Switch)

複数のESXiホストをまたがって構成する仮想スイッチで、仮想マシンを複数のホスト間で移行する場合でも、仮想マシンに対して一貫したネットワーク構成を提供することができます。ネットワークポリシーはvCenter Serverで一元管理され、NSX環境においては分散スイッチを利用することが原則となります。

※NSX for vShield Endpointを利用する場合は、標準スイッチ(vSphere Standard Switch)を利用することも可能です。

Trend Micro Deep Security コンポーネント

続いて仮想マシンに対して実際のセキュリティ機能を提供するDeep Securityのコンポーネントをご紹介します。

- Deep Security Manager(DSM)

DSMは、WebベースでDeep Securityの防御コンポーネント(Deep Security AgentおよびDeep Security Virtual Appliance)を統合管理するサーバです。設定、ログの多くはデータベースに格納する仕様となっており、セキュリティ管理者が実行するセキュリティポリシーの作成や管理、ログの集約などに必要な機能を提供します。なお、データベースについては構成によって、DSMと同じOS上に構築する場合と、DSM用のデータベースを別OS上で構築する場合があります。 - Deep Security Agent(DSA)

DSAは、仮想マシンのOS上に直接インストールされ動作することで、Deep Securityで提供されるほぼすべてのセキュリティ保護機能を一括で提供できます。DSAの各機能はモジュール化されており、スクリプトインストールを行うことにより必要なセキュリティモジュールのみをインストールすることで仮想マシンのリソース消費を必要最低限にすることも可能です。また、DSAをリレー化することによってDeep Security Relayとして機能させることができます。 - Deep Security Relay(DSR)

Deep Securityは新たな脅威に対応するため、Deep Securityソフトウェアやウイルスパターンファイル、侵入防御シグネチャなどが日々アップデートされています。DSRは、インターネット上のトレンドマイクロのダウンロードサイトからセキュリティアップデート、新しいソフトウェアビルドのダウンロードを行うとともにDSAおよびDSVAへの配信も担います。そのため、DSRはDeep Securityシステム全体で最低1台は必要となります。(DSRはDSA中のひとつのサービスとして有効化することで機能します。) - Deep Security Virtual Appliance(DSVA)

DSVAは、vSphere環境で実行されるセキュリティコンポーネントです。Agentが直接仮想マシンのOS上にインストールされるのに対して、DSVAはVMware NSX と連携し、VMware ESXiホスト上で実行される仮想アプライアンスとして動作し、同一ホスト上の仮想マシンを保護します。仮想マシンのOS上にセキュリティソフトウェアをインストールすること無く、エージェントレスによるDeep Securityのセキュリティ機能を提供することができます。 - Notifier[オプション]

DSVAで保護されている仮想マシンでセキュリティイベントが発生した場合、その仮想マシンにログインしているユーザはその状況を知るすべがありません(エージェントレスのため)。Notifierをインストールしていると不正プログラムなどを検出・隔離したとき、または不正なWebページにアクセスしたときなどにユーザにポップアップ通知が表示されます。NotifierはDSVAで保護されている仮想マシン(Windows)内で動作し、必要なディスク容量は1MB未満、メモリサイズは1MB未満です。導入は必須ではありませんが、主にVDI環境で利用している場合には利用を推奨しております。 - Smart Protection Server(SPS)[オプション]

SPSは、Webレピュテーションおよびファイルレピュテーションのデータベースをローカルに保持するための仮想アプライアンスです。SPSは社内ネットワークに構築され、トレンドマイクロがクラウド提供しているSmart Protection Network(SPN)と連携します。DSAやDSVAはSPSを参照してWebレピュテーションおよびファイルレピュテーションの機能を提供します。

VMware NSX & Trend Micro Deep Security 基本構成

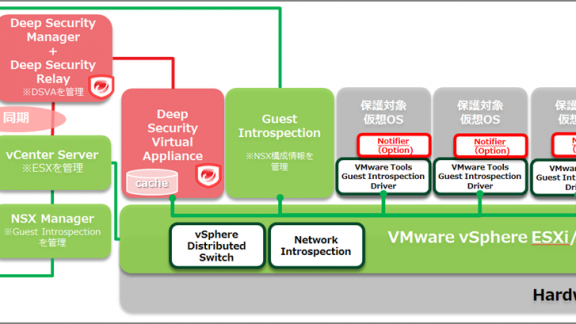

コンポーネントがずらーっ!と並んでしまって分かりにくくなってしまったかもしれませんが、ここでVMware NSXとDeep Securityを連携させるためにどのようなシステム構成を組む必要があるかをご紹介しておきましょう。

図の左側のvCenter Server、NSX Manager、Deep Security Managerが管理コンポートネント群となり、Guest Introspection、Deep Security Virtual Applianceがセキュリティサービスを提供するコンポーネント群として各ESXiホストに配信される構成となっています。

コンポーネント間の関係性において重要な点をいくつか挙げておきたいと思います。

- vCenter ServerとNSX Managerは1:1で対応させる必要があります。

- DSM(データベースインスタンス単位)は、保護対象となるクラスタのESXiホストと仮想マシンのインベントリ情報、セッション情報を管理するためにvCenter Server、NSX Managerとそれぞれ同期する必要があります。

- DSRはDSMに同居する形で導入することを推奨しています。また、構成上必要な場合には、DSRを別サーバで構築することも可能です。

- 保護対象の仮想マシンが配置される各ESXiホストに対して、Guest Introspection、DSVAをそれぞれ配信する必要があり、ESXiホストに固定される必要があります。

- システム構成を行ううえで、vSphere、NSX、VMware Tools及びDeep Securityのバージョン互換性を考慮する必要があります。以下のサイトを参考に導入する環境における適切なバージョンを選択してください。

また、システム全体の設計においては以下の点も事前にチェックをしておいてください。

- Deep Securityコンポーネント間の通信ポート

- Deep SecurityとVMwareコンポーネント間の使用通信ポート

DSMからvCenter Server、NSX Managerに対してはTCP443でアクセスできることが必要となります。また、NSX環境では各ESXiホストへのGuest Introspection、DSVAの配信はvCenter Serverが管理をします。

また、配信の際にはESXiホスト上に内部コネクション用の仮想スイッチ(vmservice-vswitch)が自動的に生成されます。この仮想スイッチのポートグループ、IPアドレス、ポート番号は手動で変更する必要はありません。

<vmwervice-vswitchイメージ図>

<DSとVMware NSX関連コンポーネントの通信フロー>

- 名前解決

Deep Securityを利用する環境においては、コンポーネント間の通信において名前解決が可能な設計を行う必要があります。 - ハートビート

DSMとDSVA/DSAの間ではステータス管理のため、10分毎(デフォルト:最短1分に変更可能)にハートビート通信を行っています。DSM⇔DSVA間のハートビートは双方向通信(デフォルト)が必須となりますので、ハートビートの通信方向の変更を行わないようにしてください。 - 時刻同期

Deep Securityの環境構築においては、システム間の連携が重要となること、イベントログの正確な取得のためにシステム全体をNTPによる時刻同期を計ることが重要です。また、Deep Security ManagerのOSのシステム時間は、データベースコンピュータの時間と同期している必要があります。コンピュータの時間がデータベースの時間と30秒以上前後すると、Manager管理コンソールの [アラートステータス] ウィジェットにこのアラートが表示されます。NTPの設定においては、タイムゾーンが一致するように同一のNTPソースを指定するようにしてください。

まとめ

システムを設計、構築、運用していく上で、各コンポーネントの役割や基本的な構成を理解頂くことは重要な点となります。一見複雑に見えるかもしれませんが、今回ご紹介したポイントを抑えて頂ければ安定したシステムを構築することができると思います。

当社のサポートサイトにはDSVAを構築する際のチェックシートも公開をしていますので、こちらもご参考にしてください。

今後、さらに連携の仕組みを深掘りしていきたいと思います。

執筆者:

トレンドマイクロ株式会社

セキュリティエキスパート本部

パートナービジネスSE部 パートナーSE2課

栃沢 直樹(Tochizawa Naoki)

![]()

【VMware NSXとTrend Micro Deep Securityで実現する仮想化セキュリティの最適化】

-

- Horizon インスタントクローンにも適用可能!仮想デスクトップ環境にフィットしたセキュリティ対策

- VMware NSX + Deep Secuirty連携によるエージェントレスセキュリティとは?

- VMware NSX + Deep Security連携にかかわるコンポーネントと基本構成

- VMware NSXとDeep Securityのユースケースと実現できることとは?

- エージェントレス型ウイルス対策のアーキテクチャ(1)

- エージェントレス型ウイルス対策のアーキテクチャ(2)

- エージェントレス型による侵入防御/Webレピュテーションの実装

- エージェント型とエージェントレス型の使い分けのポイント

- コンバインモードの正しい理解と知っておきたいこと

- エージェントレス型セキュリティ環境におけるWindows 10 Creators Updateの対応

- 分散ファイアウォールと連携したマルウェア検出時の自動隔離

- Cross-vCenter NSX 環境における Deep Security の構成ベストプラクティス