皆さま、こんにちは。TAM の寺澤です。

日々のニュースではフィッシングや DDoS、ランサムウェアなどの脅威が連日のように取り上げられています。セキュリティは今や IT 運用の付属要素ではなく、事業継続そのものを左右する大前提になっています。 VMware vSphere® 基盤も例外ではなく、脆弱性の公表から攻撃に悪用されるまでの時間が短縮する中で、体系的な対策が求められています。

しかし、いざ自社環境のセキュリティを高めようと思っても「どこから手をつければよいのか」「運用に影響しないのか」と悩まれる声をよく耳にします。 TAM として日々お客様と議論する中でも、最初の一歩が大きな壁になるケースが多いです。

そんなときに活用できるのが、弊社が提供する Security Configuration Hardening Guide(以降 SCG )です。本記事では SCG の概要と活用のポイントを整理し、皆さまのセキュリティ強化の出発点となることを目指します。

SCG の概要については過去の TAM Blog で紹介しているのでご参考にして下さい。

[TAM Blog] Security Configuration Guide を用いて、 vSphere 基盤のセキュリティチェックをしよう!

■目次

1. SCG の活用シーン

SCG は、VMware® 製品のセキュリティ構成を体系的に整理したガイドラインです。各項目ごとに「設定内容」「セキュリティ上の目的」「適用方法( UI / CLI )」「運用・互換性への影響」といった情報がまとめられており、環境をより安全な状態へ近づけるための指針として利用できます。

ただし、 SCG はすべての項目を必ず適用することを前提とした強制ルールではありません。自社のセキュリティポリシーやシステム特性に照らして取捨選択し、優先度をつけながら導入していくことが重要です。

下記の様な活用シーンで利用することができます。

- 新規環境構築時にセキュアな設計を行う指針として

- 運用中の基盤を棚卸し、改善ポイントを洗い出すチェックリストとして

- 内部統制や監査対応における、外部基準との接続点として

SCG はこうしたセキュリティ強化の議論を進めるうえで、共通の基準として非常に役立つガイドラインです。

2. SCG の取得先

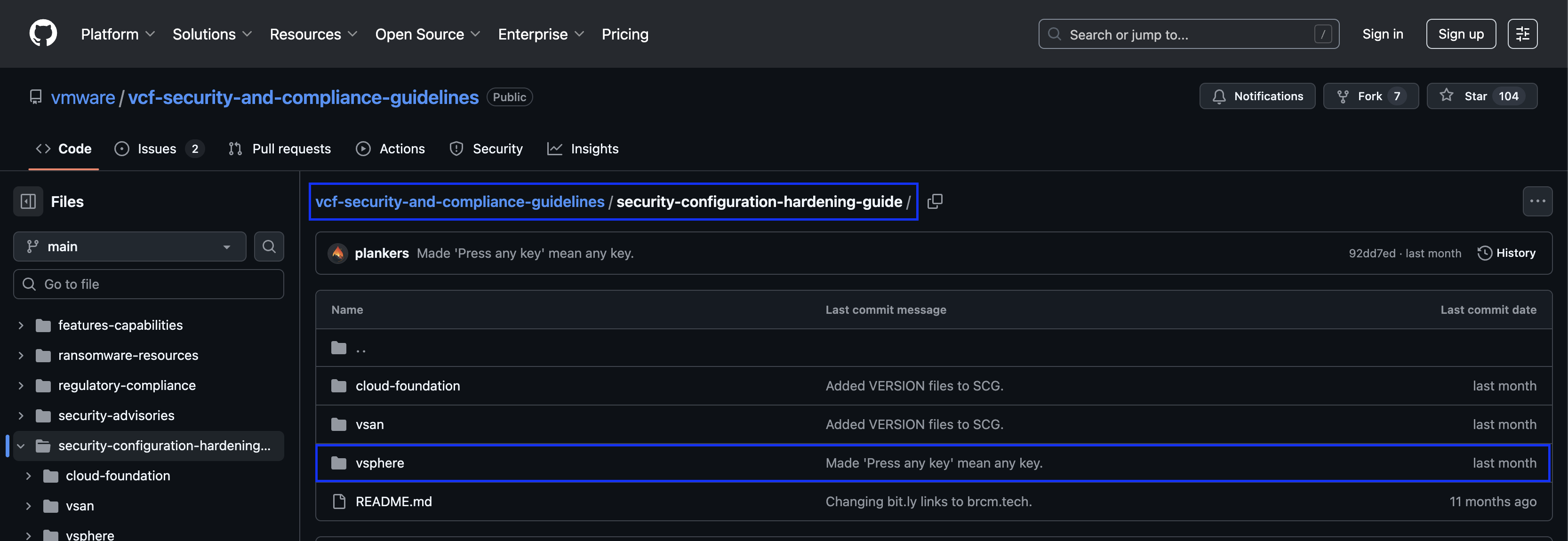

SCG は、弊社が公式に公開している GitHub リポジトリから入手できます。製品の更新に合わせて頻繁に改訂されるため、常に最新版を参照できる GitHub で提供されています。

リポジトリ内では「 security-configuration-hardening-guide 」ディレクトリに、製品ごと・バージョンごとのガイドが整理されており、 Excel 形式のシートにて各設定の推奨値、セキュリティ目的、適用方法、影響範囲が体系的に記載されています。

初めて参照する場合は、まず自社で利用している製品に絞ってダウンロードし、特に影響範囲の大きいカテゴリ(例: vSphere の Hardware Configuration )から確認すると効率的です。

3. 活用ポイント

SCG の各項目を実際に導入・検討する際は、すべてを一律に進めるのではなく、自社の環境やリスク状況に応じて優先度を付けながら進めることが重要です。今回は整理に役立つ5つの観点を示します。

- 自社ポリシーとの照合

SCG は汎用的なベースラインであり、そのまま導入するものではありません。

既存のセキュリティポリシーや規制( ISO27001 、 NIST など)と突き合わせ、自社に必須な項目・任意な項目を分類しておくことが重要です。

- 運用負荷への影響

ログ収集の強化は監査対応やフォレンジック調査時に有効ですが、ストレージ増大や管理工数の増加につながります。

SCG を適用する際は「適用後の運用負荷」を事前に見積もり、チームリソースに収まるかを事前に検討することが不可欠です。

- 設定変更時の影響

運用中のシステムに設定を直接適用すると、予期せぬ停止や互換性問題を引き起こす可能性があります。

特に暗号化設定や TLS バージョン変更は、古いツールやサードパーティ製品と接続できなくなるケースがあるので、利用中の製品との互換性確認なども合わせて必要です。

- 費用対効果

設定変更は仮想マシン単位で行うと工数が膨らみ、効果に見合わないこともあります。

労力に対するセキュリティ効果を評価し、「すぐ適用すべきか」「基盤更改に合わせるか」を判断しましょう。

- 優先度付け

上記の観点を踏まえ、リスクの高さと工数のバランスで優先度を整理すると効果的です。

4. 検討例

vSphere 8 環境で SCG ID [ esxi-8.logs-audit-local ] の監査ログ有効化の検討例についてご紹介します。

- 自社ポリシーとの照合:【リスク小と判断】

ここでは自社ポリシーを確認した結果、監査ログが必須と確認できたとします。一方で、直接的な侵入防御(リスク大)ではなく、主にフォレンジックや監査対応(リスク小)のためリスク小と判断できます。

- 運用負荷への影響:【容量検討が必要だが検証/検討は容易】

監査ログの有効化により「ストレージ消費の増大」や「パフォーマンスへの影響」が考えられるので、事前に検討/検証が必要になります。ここでは検証環境で容易に検証/検討ができるものとします。

- 設定変更時の影響:【容易に設定変更可能でサービス影響なし】

設定変更は SCG に記載の通り Power CLI を用いてホスト単位で容易に実施が可能であり、サービスへの影響なく実施できることを確認したため、影響なしと判断します。

- 費用対効果:【工数小と判断】

項番2, 3 より工数小と判断できます。

- 優先度付け:【機会を見て実施と判断】

項番1-4よりリスク小 × 工数小と判断して「機会を見て実施」と判断できました。

5. 最後に

SCG は設定項目の羅列に見えますが、活用ポイントや優先度付けを取り入れることで、単なるチェックリストではなく、自社環境に沿ったセキュリティ強化のロードマップへと変わります。

重要なのは「全てを一気にやる」ことではなく、自社のリスクとリソースに応じて、優先度を付けて着実に進めることです。

まずはどこにセキュリティリスクが潜んでいるかを確認し、 SCG シートを活用して棚卸しをしてみてください。最初の一歩は小さくても、積み重ねることで確実に基盤のセキュリティレベルを高めていけます。

私たち TAM は、最初の棚卸しから優先度付け、ロードマップ作成、さらには定期的な見直しまでをお客様と一緒に進めていきます。 TAM の支援で実施させて頂く Health Check の実施により現状設定を把握し、 SCG との差分を整理したうえで、実際の運用に即した改善プランを検討することが可能です。

セキュリティ強化を単なる作業で終わらせず、 TAM が継続的な取り組みとして伴走いたします。もしご興味がありましたら、担当 TAM までご連絡ください。

TAM 寺澤