ワークロードをオンプレミスから VMware Cloud on AWS に移行する計画を立てる場合、サービスを停止せずに移行したいと考える企業が多い状況です。サービスを継続して提供しながら仮想マシンを移行したい場合はL2 VPN によるネットワーク延伸(以下、L2延伸)を行う事で実現できます。

今回は、ネットワークの切り替えをせず同じネットワークをオンプレミスとクラウド上で同時に利用することを可能にする NSX Autonomous Edge を使ったL2 延伸の構成方法について解説します。

目次

L2 延伸の構成

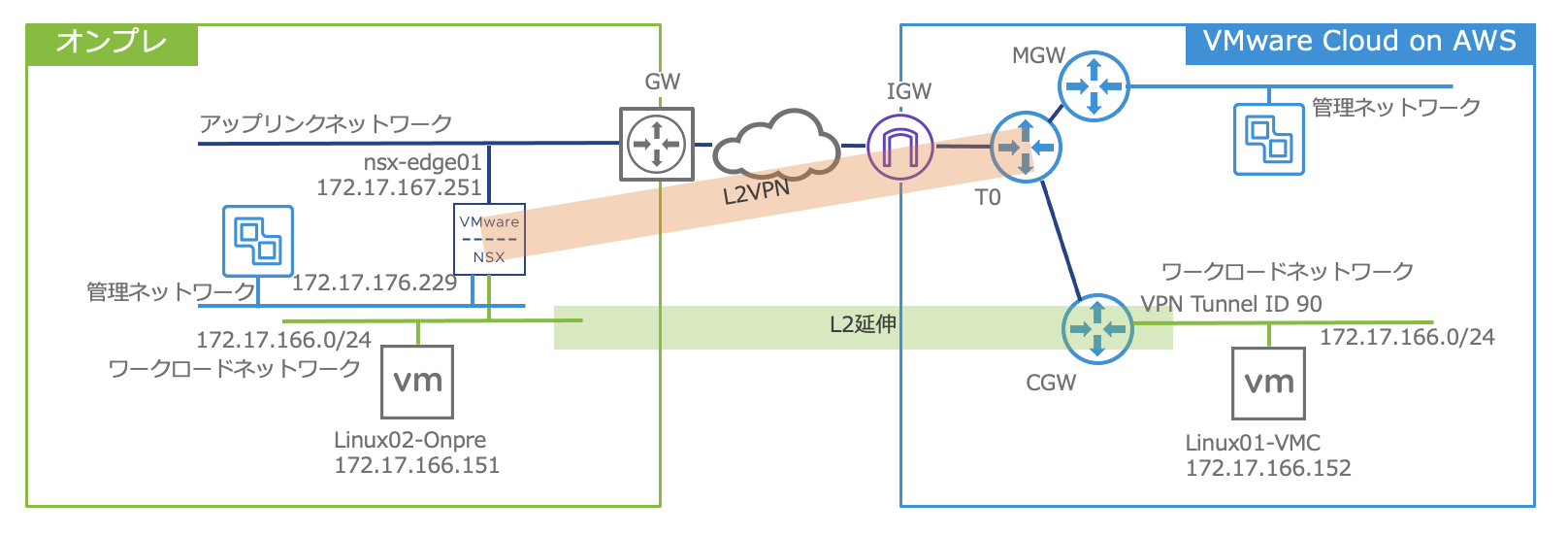

L2 延伸の利用を想定した検証構成です。

オンプレミスに NSX Autonomous Edge を配置し、VMware Cloud on AWS までインターネット経由で L2VPN を構成します。 延伸するセグメントは、緑色のセグメント(172.17.166.0/24)となります。(図 1)

事前の準備

環境を構成する前に確認や事前に準備しておきます。

- VMware Cloud on AWS 上の NSX バージョン確認

SDDC コンソールのサポートタブでSDDC のバージョンを確認します。

「VMware Cloud on AWS とコンポーネント リリースの関連付け」 のサイトで上記でチェックした SDDC のバージョンに対応する NSX のバージョンを確認します。 - 通信要件の確認

NSX Autonomous Edge による L2 延伸は、IPSec の通信となるため、オンプレミス側ルーターとVMware Cloud on AWSのゲートウェイでUDP 500,4500の通信ができるようにファイアウォールの設定をしてください。 - NSX Autonomous Edge 用のネットワークの準備

NSX Autonomous Edgeには、4つのインターフェースがあります。

それぞれの役割を示します。(図 2)

NSX Autonomous Edge を1台で構成する場合は、管理ネットワーク用(eth0)とアップリンクネットワーク(eth1)にのみIP アドレスを割り当てます。

NSX Autonomous Edge の eth2 が接続するポートグループを作成しておきます。(表 1)

- トランクポートグループ

NSX Autonomous Edge は、標準スイッチ(VSS)および分散スイッチ(VDS)の両方が利用できます。標準スイッチで構成する場合は、NSX Autonomous Edge のワークロードネットワーク用のインターフェースにフラッディングが到達するよう構成する必要があります。設定するポートグループの VLAN ID は4095を指定してトランクポートとするか、特定の VLAN ID を指定してネットワークを制限します。(図 3)アップリンクネットワーク(eth1)から接続される物理スイッチ側のポートもトランクポートとして設定が必要です。

構成環境での構成概要-1.png)

本検証で設定した値は、下表のようになります。(表 2, 3)

設定の流れ

- L2VPN の有効化 [VMware Cloud on AWS コンソール]

- 延伸するネットワークの追加 [VMware Cloud on AWS コンソール]

- L2VPN設定のダウンロード [VMware Cloud on AWS コンソール]

- NSX Autonomous Edge アプライアンスのダウンロード [VMwareダウンロードサイト]

- アプライアンスのデプロイ [NSX Autonomous Edge 管理画面]

- L2 延伸の設定 [NSX Autonomous Edge 管理画面]

- L2VPNリンクアップの確認

- 疎通確認

1. L2VPNの有効化 [VMware Cloud on AWS コンソール]

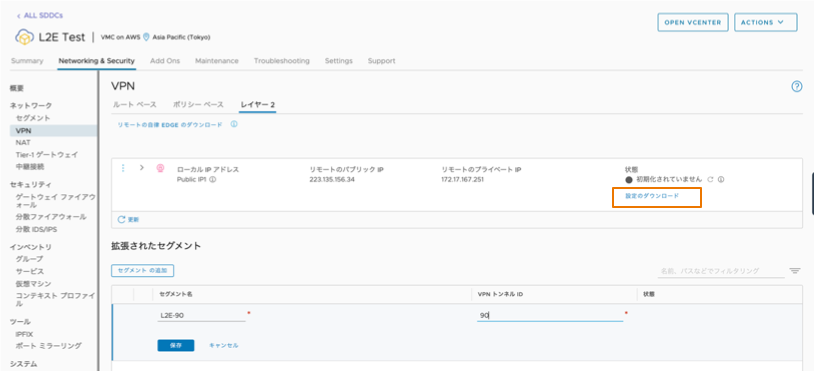

VMware Cloud on AWS コンソールで該当 SDDC の「詳細を表示」をクリックします。 「ネットワークとセキュリティ」タブから「VPN」の中の「レイヤー2」で「VPNトンネルの追加」ボタンを押してL2VPN の設定をします。(図 4)

ローカル IP アドレスには、Public IP1 を指定します。

リモートのパブリック IP は、NSX Autonomous Edge の アップリンクネットワーク(eth1) に直接パブリック IPを指定している場合は、そのパブリック IPを設定します。プライベート IPを指定している場合は、オンプレミス側のゲートウェイまたはルーターでNATしているパブリックIPを設定します。

リモートのプライベート IP は、NSX Autonomous Edge の アップリンクネットワーク(eth1) に直接パブリック IPを指定している場合は設定不要です。そうでない場合は、NSX Autonomous Edge の アップリンクネットワーク(eth1) に設定したプライベート IP を設定します。

2. 延伸するネットワークの追加 [VMware Cloud on AWSコンソール]

「拡張されたセグメント」で、「セグメントの追加」ボタンを押しセグメントを追加します。(図 5)

セグメント名は任意で、VPN トンネル IDはSDDC上で一意の値を設定してください。

3. L2VPN設定のダウンロード [VMware Cloud on AWS コンソール]

「設定のダウンロード」をクリックして NSX Autonomous Edge を構成する際に必要な peer code を含んだ設定のダウンロードをしておきます。(図 6)

4. NSX Autonomous Edgeアプライアンスのダウンロード [VMwareダウンロードサイト]

上記 1 および 2 を設定すると、「リモートの自立 EDGE のダウンロード」のリンクが表示されます。(図 7)

このリンクをクリックしてアプライアンスをダウンロードします。ダウンロードするバージョンはL2VPN の理解 NSX-T Data Center L2 VPN クライアント に記載の 「検証済みの L2VPN クライアントバージョン(NSX-T)」 を参照し、準備で確認したNSXバージョンと同じ NSX Edge for VMware ESXi をダウンロードしてください。

5. アプライアンスのデプロイ [NSX Autonomous Edge 管理画面]

ダウンロードしたOVA ファイルを元にオンプレミス上にデプロイします。

デプロイ時に必要なパラメータは下表を参考にしてください。

External Port(アップリンクネットワーク)の設定では、VLAN ID、インターフェース、IPアドレス、プレフィックスの長さを指定する必要があります。VLAN ID は トランクポートグループに接続している場合は VLAN ID を指定することもできます。また、ポートグループにVLAN IDを設定し、External PortにVLAN 0を使用することも可能です。本検証では VLAN 0を指定し、0,eth1,172.176.167.251,24 と設定しています。

6. L2延伸の設定 [NSX Autonomous Edge 管理画面]

デプロイが完了したら NSX Autonomous Edgeを起動させたあと、管理ネットワーク用 IPアドレス経由でNSX Autonomous Edge コンソールにアクセスします。本検証では、https://172.17.176.229 にアクセスし、アカウント admin を使ってログインします。(図 8)

初期状態では、ポートの設定時に指定した External Port が作成されていることがわかります。

次に、L2延伸するネットワークの設定です。

先ずは、[ADD PORT] を押してポートの追加を行います。(図 9)

VLAN には、オンプレミス上で延伸したいネットワークのVLAN ID を指定します。

Exit Interface には、ワークロードネットワーク eth2 を指定します。

そして、L2VPN の設定です。

最初に [ADD SESSION] ボタンを押してセッションを作成します。(図 10)

Local IP には、eth1 のアドレスを指定します。

Remote IP には、VMC 側のGlobal IP を指定します。

Peer Code には、先にダウンロードした VPN の設定ファイルをエディタで開き、“”で囲まれる範囲をコピーしてこの入力欄にペーストします。

[ATTACH PORT] を押しセッションとポートを組み合わせます。

ポートには、延伸したいネットワークを指定したポートを選択します。

Tunnel ID には、「2. 延伸するネットワークの追加」で、設定したトンネル ID を指定します。(図 11)

一つのセッションに複数のポートを組み合わせ、最大14のネットワークを延伸させることができます。

暫くすると、Status が Up の表示に変わります。

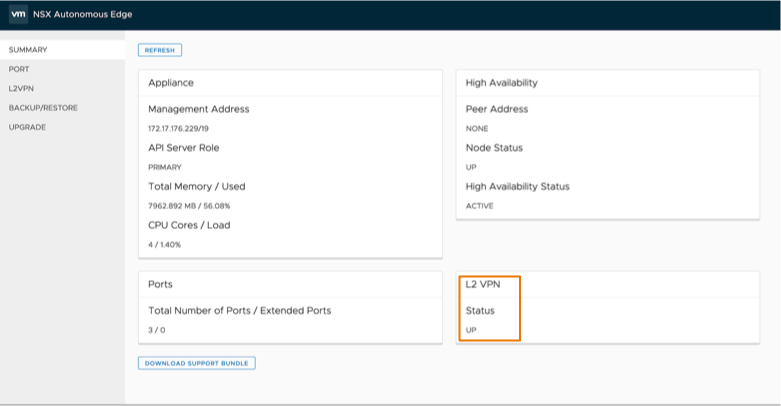

7. L2VPN リンクアップの確認

サマリの表示からL2VPNがUpしていることがわかります。(図 12)

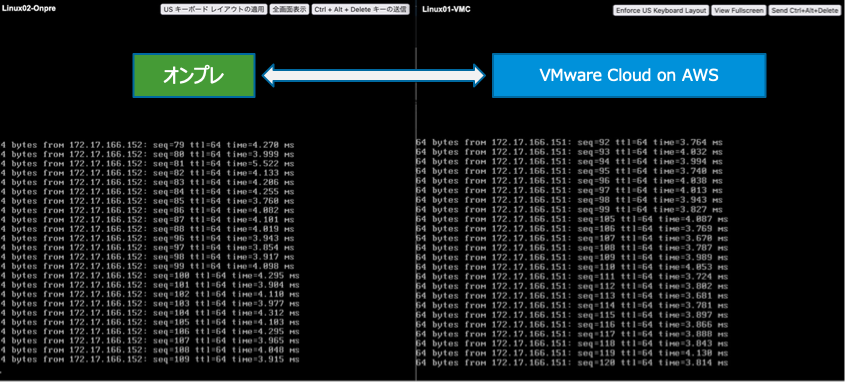

8. 疎通確認

オンプレミスの仮想マシンとVMware Cloud on AWS 上の仮想マシンの相互で Ping を実行し、応答があることが確認できました。(図 13)

以上でL2延伸の設定は完了です。

まとめ

L2延伸を行う事によりオンプレミスとクラウド上で同一ネットワークが同時に利用可能になる構成が確認できました。L2延伸は、ワークロードの移行に時間がかかる場合やオンプレミスとクラウドのハイブリッドな構成が必要な場合に利用できるので、クラウドへの移行がより速やかに容易に可能になります。是非ご利用ください。