皆さまこんにちは! TAM の久松です。

今年に入り、日本国内でもランサムウェアなどのサイバー攻撃による被害報告が増加し、セキュリティへの意識がますます高まっています。現在使用している vSphere 基盤が十分なセキュリティ対策を施されているか、不安を感じている方もいらっしゃるのではないでしょうか。

そこで、現在お使いただいている vSphere 基盤のセキュリティリスクをチェックする方法として、Security Configuration Guide (以下 SCG と表記) を弊社から無料で提供しております。本記事では SCG の使い方について簡単にご紹介させていただききます。

なお、Aria Operations をご利用の場合、Aria Operations 上で、SCG に基づいてセキュリティリスクをチェックする機能が簡単にご利用いただけるため、そちらについてもご紹介させていただきます。

■目次

・Security Configuration Guide (SCG)とは

・SCG で提供されるスプレッドシートの確認方法について

・Aria Operations のセキュリティコンプライアンスチェックについて

・最後に

■Security Configuration Guide (SCG)とは

改めて、SCG とは vSphere 製品における、推奨セキュリティ設定について、具体的な構成パラメータが紹介されているガイダンスとなります。昔は、”Security Hardening Guide” として公開されており、15 年以上の歴史があります。

<SCGのダウンロード先>

・vSphere 7:https://core.vmware.com/vmware-vsphere-7-security-configuration-guide

・vSphere 8:https://core.vmware.com/vmware-vsphere-8-security-configuration-guide(2024/11/22現在) SCG は VCF Security and Compliance Guidelines 内へ統合されています。

URL:https://github.com/vmware/vcf-security-and-compliance-guidelines

vcf-security-and-compliance-guidelines -> security-configuration-hardening-guide 内にSCGが含まれています。

注意点として、システム運用においてセキュリティは重要な要素ですが、セキュリティ設定を厳しくすることによって、ログの増加によるストレージの負荷、運用負荷の増大、ユーザビリティの低下 といった運用面でのトレードオフが生じる場合があります。そのため、SCG 推奨設定の適用時には、運用面への影響を考慮して検討するようお願いいたします。

参考:Docs (vSphere セキュリティ設定ガイドについて)

■SCG で提供されるスプレッドシートの確認方法について

ダウンロードすると、「VMware vSphere Security Configuration Guide」と記載された スプレッドシート が確認出来ます。中身を確認すると情報量多く、全ての項目を精査するにはかなり時間がかかるため、取り組みづらいものとなっております。

そのため、まずは簡単にご利用いただけるように、「1.どのような情報が記載されているか」、「2.どこを優先的に確認すべきか」それぞれ簡単にご紹介させていただきます。

<実際のシート>

1.どのような情報が記載されているか

ガイダンスは以下のシートで構成されています。

<シート一覧>

・「Column Definitions」:各シートに記載の項目に関する定義 に関するシート

・「Disclaimer」:免責事項・著作権 に関するシート

・「System Design」:vSphere システム設計の セキュリティガイド に関するシート

・「Hardware Configuration」:vSphere で利用している HW のセキュリティガイド に関するシート

・「Controls」: 具体的な推奨セキュリティ設定パラメータ一覧 に関するシート

セキュリティチェックは、「Controls」シートに沿って確認を行います。

※「Controls」シート内の各項目については、「Column Definitions」シートに記載がありますが、こちらの Docs で日本語でまとまってます。

2.どこを優先的に確認すべきか

最初に確認すべき項目は、「対応優先順位が最も高い」 かつ「デフォルト設定の場合、セキュリティ推奨ガイドに沿っていない」項目を確認することをオススメ致します。

<手順>

①Component で対象製品を絞る。

②Implementation Priority を「P0」 or 「P0 Upon Feature Enablement」 でフィルタリング。

③Is the Default? を「NO」でフィルタリング。

④Action Needed を「Modify」でフィルタリング。

1 つ具体的に確認してみます。

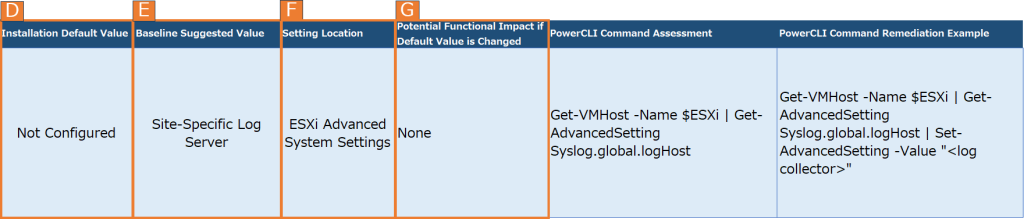

SCGID:esxi-7.logs.remote の内容を確認いただくと、以下の通り表記されています。

重要な項目だけ掻い摘んで確認すると、以下の通りです。

A. Description/Title (タイトル):ESXi サーバにおける、リモートログ設定についての確認。

B. Discussion (推奨事項を何故実施すべきか):リモートログサーバを構築することにより、ESXi ログを安全かつ一元的に保存できる。

C. Configuration Parameter (対象パラメータ):Syslog.global.logHost

D. Installation Default Value (デフォルト設定):設定なし。

E. Baseline Suggested Value (設定すべき項目):任意のリモートログサーバ。

F. Setting Location (設定する場所):ESXi Advanced System Settings

G. Potential Functional Impact if Default Value is Changed (設定変更時の影響範囲):なし。

「C. Configuration Parameter」 と 「F. Setting Location」 をベースに、実機の設定場所を確認出来ます。

このようにして、各パラメータの設定値を確認していただき、必要に応じて設定変更をご検討ください。

■Aria Operations のセキュリティコンプライアンスチェックについて

Aria Operations をご利用いただいている場合、SCG をベースとした vSphere 基盤のセキュリティチェックを Aria Operations 上で自動で実行する機能をご利用いただけます。特別な準備は不要で、簡単に利用出来るのでご興味ある方は是非お試し下さい。

初期設定・出力イメージは以下の通りです。

<初期設定>

※Aria Opearions 8.18 でのイメージ画面となります※

以下の通り、Aria Operations の コンプライアンス設定から有効化して下さい。

<出力イメージ>

■最後に

SCG の簡単な確認方法について展開させていただきました。SCGは、いつでも、誰でも、無料で、ご利用いただけるため、是非一度お使いのvSphere 基盤のセキュリティチェックを実施してみてください。

こちらの記事([TAM Blog] ランサムウェアの脅威から仮想化基盤を守るには)でも、vSphere 基盤のセキュリティに関した情報を展開していますので、是非ご一読ください。

繰り返しとなりますが、SCG はあくまで推奨セキュリティ設定情報であり、セキュリティ設定を厳しくすること と vSphere基盤の運用面で、トレードオフになる可能性があるので。設定前に運用への影響度を確認すること忘れずにご対応お願いいたします。

弊社 TAM サービスでは、お客様の vSphere 環境における健全性 / セキュリティチェックのご支援も行っておりますので、本 Blog 記事を含めてご興味や相談事項がございましたら、是非担当 TAM までご連絡ください。