みなさんは「ランサムウェア」と言えば一般的に PC 端末上や、そこからネットワーク経由でアクセスできるファイルを暗号化して、復旧のための身代金を要求するマルウェア、と思い浮かぶかもしれません。しかしながら最近になって VMware ESXi に侵入し、その上で稼働する仮想マシン自体を標的とするランサムウェアがいくつか報告されています。

ちなみに、多くのお客様の環境に対して具体的に脅威が差し迫っているというわけではないと思いますし、このブログはそれを伝えることを目的としていません。

そのためここでは具体的な脅威については取り扱いませんが、もし興味をお持ちの場合は VMware ESXi を標的とするランサムウェアの攻撃を受けた被害者に何が起こるのかを紹介したこちらのブログをご覧ください。

HelloKitty: The Victim’s Perspective

https://blogs.vmware.com/networkvirtualization/2021/09/hellokitty-the-victims-perspective.html/

このブログでは、ランサムウェアによる脅威に対応するお客様をご支援することを目的に開設された「ランサムウェアリソースセンター」(https://core.vmware.com/ransomware)に掲載されているさまざまなガイダンスなどの情報をご紹介したいと思います。より詳しい情報はこちらのサイトをご参照ください。

「Ransomware Resource Center」- The Cloud Platform Tech Zone

そのまえに・・・

ランサムウェアなどのマルウェアはソフトウェアの脆弱性を利用します。最新の脆弱性情報を入手できるようにしましょう。VMware 製品のセキュリティ脆弱性に関する情報は「VMware Security Advisories」に掲載されています。

VMware Security Advisories

https://www.vmware.com/jp/security/advisories.html

購読のための登録をしていただきますと、新たな情報やその後の更新の通知をメールで受信することができますのでぜひ登録をお願いします。

仮想化基盤に対する侵入・拡散と攻撃のシナリオ

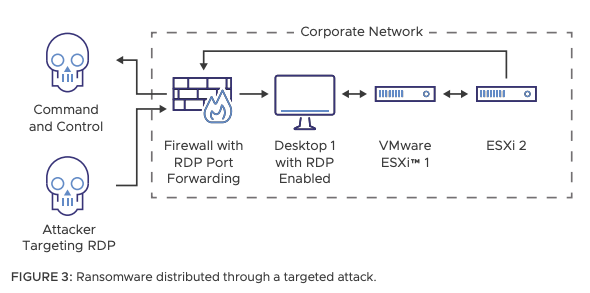

対策に関する具体的な情報をご紹介するまえに、ここでは仮想化基盤に対する典型的な侵入・拡散と攻撃のシナリオをご紹介したいと思います。

- 組織ネットワークへの侵入

- 侵入方法はランサムウェアに限らず、さまざまな手法で組織のネットワークに侵入することが想定されます。

- 一般的には悪意のあるダウンロードや、フィッシング攻撃(電子メールにあるリンクやソーシャルネットワークメッセージ)などの手法が挙げられます。

- ESXi ホストへの侵入

- 組織に侵入した攻撃者はさまざまな経路で、さまざまな製品の脆弱性を悪用して ESXi ホストへの侵入を図ろうとします。

- 脆弱性の悪用以外にも最近では、組織内に公開されているリモートアクセスサービス(RDPなどを利用したサービス)に対してブルートフォース攻撃を通じてパスワードを獲得、侵入し、そこを経由して侵入することがあります。そのパスワードは複数の ESXi ホストの特権ユーザのパスワードでも再利用されています。

- 仮想マシンデータ対する攻撃

- 攻撃者は、ESXi ホストで SSH を有効にし、ランサムウェアをアップロードし、ホスト上のすべての仮想マシンのデータ(VMDKファイル)を暗号化します。身代金の要求に関するテキストファイルが ESXi ホストに残されます。

「Ransomware: Defense-in-Depth with VMware」より

「Ransomware: Defense-in-Depth with VMware」より

ランサムウェアの脅威から仮想化基盤を守るには

ランサムウェアリソースセンターにある「Practical Ideas for Ransomware Resilience in VMware vSphere Environments」というホワイトペーパでは、ランサムウェアからのレジリエンスを高めるための8つの実践的なガイダンスを提供しています。ここではその内容のサマリをご紹介したいと思います。

ただ、このホワイトペーパで強調しているのは、重要なのは技術的なコントロール自体ではなく、人とプロセス、組織の文化を変え続けることが重要だということです。パッチ適用を例に挙げると、パッチ適用自体が問題ではないことはみなさんもお気づきかと思います。パッチの適用は一般的に困難な作業ですが、ランサムウェア対策にとってメリットがあることからそれを効率的、かつシステムの稼働に影響を与えないように安全に行う方法を検討する必要があります。

実際に攻撃が発生することを想定する (Assume That an Attack Will Happen to Your Organization)

セキュリティ侵害が発生することを前もって想定する、という考え方に変わる必要があります。

これはこれから対策を検討する最初の心構えという意味と捉えられると思います。

事業継続計画を拡張して対応する (Extend Your Business Continuity Plans)

ランサムウェアによる攻撃によって「すべてがダウン」ということもありえます。そこからの回復を事業継続計画やディザスタリカバリでカバーするようにします。また、攻撃者に支払いをせずに復元する計画を立てます。

ここでは支払いをしてはいけない理由を紹介していますが、例えば「攻撃者からの復元プログラムを信頼することができるか?」という問いには納得がいくかと思います。

正確なインベントリの構築と維持 (Build & Maintain an Accurate Asset Inventory)

管理されていない1つのデバイスが侵入の経路になりえることから、完全なインベントリを作成し、それを維持する必要があります。

パッチ適用プロセスを改善する (Improve Patching)

パッチはソフトウェアから脆弱性を取り除く唯一の方法だと説明しています。例えば実際にパッチを適用するのに長いプロセスを必要とする場合、それは攻撃者にとってメリットになります。そうした課題への対応例として、対象のシステムの重要度や脆弱性の深刻度から優先順位付けをして、例えば標準パッチと緊急パッチの2種類に分類して対応する、vMotion や、vSphere Lifecycle Manager のような自動化ソリューションを活用してパッチ適用を効率化する、などを紹介しています。

vSphere 基盤管理用に独立した認証システムを使用する (Separate Infrastructure Authentication)

これはランサムウェアという新しい攻撃に対応するために既存の構成を再検討する必要があるところかもしれません。

ここでは、システム管理で一般的に利用されているものや組織全体で利用されているものを利用せず、vSphere 基盤専用の認証基盤・ID管理システムを利用することをガイドしています。侵入・拡散と攻撃のシナリオで紹介したとおり、攻撃者はユーザアカウント情報を獲得して内部から攻撃を実行します。他のシステムでの侵害がすぐに vSphere 基盤も影響することを回避することができます。

すべての管理インターフェースへのアクセスを制限する (Restrict Access to All Management Interfaces)

ESXi ホストや vCenter Server、そうした VMware 製品に限らず、すべての製品の管理インターフェースに対するアクセスを特定の人と特定のデバイス(例えば踏み台サーバを設置する)からに制限するように構成します。管理インターフェースを特定のネットワークセグメントに配置し、そこにファイアウォールなどによる境界制御を設けます。

これは個人的にも比較的実装が容易で、最も重要、かつ効果が高い対策だと思います。もし内部でアクセス制限を行っていない場合は、「VMware 製品は内部にあってインターネットからは侵入されないから大丈夫だろう」と考えることは非常に危険です。

vCenter Server は vSphere 管理者向けである (vCenter Server is for vSphere Administrators)

これは1つ前のガイドラインに似ていますが、ここでは特に vSphere Client へのアクセスを対象としています。例えば、vCenter Server は本来 vSphere の管理業務を行うメンバーのみがアクセスできように制限するべきであり、仮想マシン自体の管理者に対して vSphere Client へのアクセスを許可してしまうと潜在的なリスクにつながると説明しています。他には ESXi ホストの管理のインターフェースも同様に制限すべきであり、かつ SSH は日常の管理インターフェースではないため無効にするべき、などと説明しています。

ここは日本のお客様とギャップがあると感じます。日本のお客様は vSphere Client へのアクセスを仮想マシン利用者に提供しているケースが海外に比べると多いように感じるためです。例えばアカウント情報を獲得する攻撃に対応するために、ここで紹介しているように多要素認証などを検討するとよいかもしれません。

最後の防衛線であるバックアップ機能が正常に機能し、安全であることを確認する (Ensure Backup & Restore Functionality Works and is Secure)

身代金の支払いをしてはいけないと紹介しましたが、そのためには信頼できる安全なバックアップが重要になります。ここではランサムウェアの観点からバックアップの構成についていくつかの考慮事項を紹介しています。例えば、攻撃者側はバックアップを無効化することが高い優先順位になるためこれを阻止しなけれならないこと、攻撃者はいつの間にか侵入し長い時間をかけて忍耐強く支払いを働きかけるためバックアップ自体が感染しているというリスクを評価する必要があること、バックアップシステムを認証基盤と連携させないこと、vSphere Client にバックアップ管理用のプラグインをインストールしないこと、などです。

これもランサムウェア対策という観点からすると現在の構成とギャップがあるところかもしれません。是非参考にしていただければと思います。

実際に仮想化基盤のセキュリティを強化したい場合は?

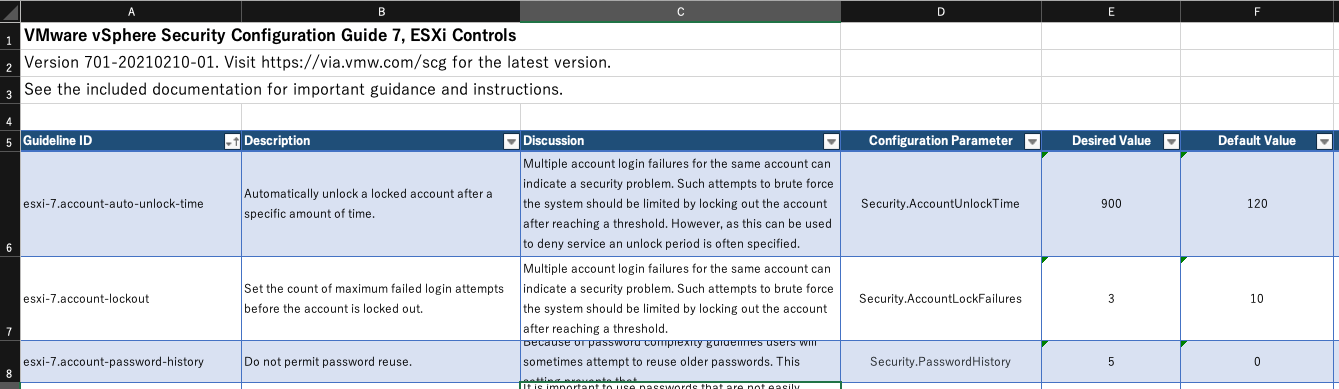

最後に「vSphere セキュリティ設定ガイド」を紹介したいと思います。

ランサムウェア対策にも有用な vSphere セキュリティ設定ガイドには、セキュリティのベスト プラクティスに沿った具体的な構成パラメータが紹介されています。ドキュメントにも記載されているとおり、これらのパラメータを投入すると操作性やパフォーマンス、運用タスクに影響を及ぼす可能性があるためすべてが必須ではありませんが、セキュリティ強化という観点から利用可能な機能を網羅的に把握することが可能ですので参考にしていただければと思います。

Security Configuration Guides for VMware vSphere

https://core.vmware.com/security-configuration-guide

VMware vSphere のドキュメント 「vSphere セキュリティ設定ガイドについて」

https://docs.vmware.com/jp/VMware-vSphere/7.0/com.vmware.vsphere.security.doc/GUID-BE5FF51E-2C94-40E7-94F2-FE2108E586F1.html

最後に

一度導入したインフラは運用や構成を見直さなくても同じ機能とサービスを提供し続けますが、そのインフラに対する攻撃手法は進化し続けます。セキュリティの基本を抑えつつ、新しいアーキテクチャやテクノロジー(最近ではゼロトラストという考え方も一般に取り入れられてきました)を採用しながら継続的にセキュリティを対策していくことが重要だと考えます。このブログがお客様の現在の構成や運用を見直すきっかけになれば幸いです。

VMware TAM (Technical Account Manager) サービスでは、VMware 製品を利用いただいている多くのお客様の運用支援させていただいています。

セキュリティという観点では、VMware Security Advisories からお客様のご利用製品とバージョンといった環境に応じて情報をフィルタリングしてお届けしたり、vSphere セキュリティ設定ガイドなどの情報リソースや活用したさまざまなセキュリティ強化策の実装のご支援を行っております。VMware TAM サービスにご興味がありましたら是非とも弊社までお問い合わせいただけたらと思います。