この記事はダスティン・ハモンドが執筆したブログの翻訳版です。

VMware Aria Operations for Secure Clouds (旧称CloudHealth Secure State) はクラウドのセキュリティとコンプライアンスを管理するためのプラットフォームで、リスクの低減や、クラウド環境の全般的なセキュリティ体制の管理に役立ちます。クラウド アカウントの追加や削除を個別/一括のどちらでも作業可能で、組織の規模に合わせた活用が可能です。また、AWS、Azure、GCP にわたって情報セキュリティの観点からマルチクラウドを可視化できます。

VMware Aria Operations for Secure Clouds はすぐに使える豊富なルール集に基づき、ツール内の「問題点」を発見します。これによりセキュリティ チームや開発チームに、ルールに違反するクラウド リソースを発見するための手段を提供します。

さらに、VMware Aria Operations for Secure Clouds は単一のクラウド アカウント、または環境上にあるすべてのクラウド アカウントに、クエリを行うことも可能です。お使いのクラウド環境をすばやく把握し、リソースに関する質問をして回答を得る場合に、強力に機能してくれるでしょう。お使いの環境を評価してセキュリティ リスクを特定するための脅威分析や、既存のアラート機能や検知機構で検出されない悪意のあるアクティビティを見つけるための脅威ハンティングを行う際に、非常に役立つ機能です。

Explore Query

Explore Query を使うと、セキュリティ チームは特定の問題点を探したり、必要に応じた検索を行ったりして、クラウド リソースに関する詳細を明らかにすることができます。

外部から見えるポートや、匿名でアクセス可能な S3 バケットを持つリソース、単一のリージョンで有効になっている重複した CloudTrailsなども検索可能です。クラウド環境について質問を直接投げかけられる、使いやすいインターフェイスになっています。

たとえば VMware には非常に多くのクラウド アカウントを扱っていますが、Explore Query などのコンソールは、AWS、Azure、GCP、Kubernetes のすべてを徹底的に調べる上で優れた方法といえます。

以下の例を考えてみましょう。

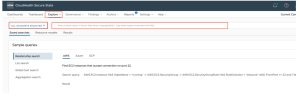

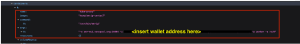

AWS のパブリック IP アドレスのうちの 1 つが、インターネット上の不正なパブリック スキャン活動に使われているというレポートがあがってきました。このような振る舞いは通常、脆弱性スキャンか、リソースが悪意のあるワームに感染したことを示すものです。現在分かっているのは、パブリック IP アドレスだけです。そのパブリック IP アドレスを特定して、たった 1 つの AWS アカウントに結びつけることができるでしょうか? VMware Aria Operations for Secure Clouds の Explore 機能を使えば、該当するパブリック IP アドレスがシステム内のどこにあるのか、以下のクエリですばやく特定できます。

AWS.EC2.Instance HAS PublicIpAddress = <IP アドレスを挿入>

その他の Explore Query

AWS.EC2.SecurityGroupRule HAS RuleDirection = inbound AND CidrIp = 0.0.0.0/0 AND ToPort = 3389

このルールは、Windows Remote Desktop のデフォルト ポートである 3389 への受信アクセスを許可するすべての AWS EC2 セキュリティ グループを返します。

AWS.IAM.AccessKey HAS CreateDate <= yearsAgo(7) AND Status = Active AND AccessKeyLastUsedDate <= yearsAgo(7)

これは、お使いの AWS 環境にある古い AWS Access Key をすべて発見するためのルールです。このクエリでは 7 年以上前に作成された Access Key のうち、現在もアクティブかつ最後に使われたのが 7 年以上前のものを指定しています。このクエリの結果に出てくるのは極めて古いアクセス キーであり、削除すべきものです。

Findings の確認

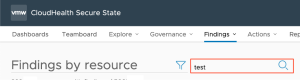

[Findings] をクリックしてドロップダウンを表示させると、ルール別またはリソース別の問題点を選択できます。特定のリソースに確認が必要なことがわかっている場合は、[Findings by resource] を選択し、ページ上部の虫眼鏡アイコンの検索ボックスを使って対象のリソース ID をすばやく検索できます。

ローコード的なアプローチを取る VMware Aria Operations for Secure Clouds は、ストリングを検索ボックスに入力するだけで、クエリや数字にマッチするリソースを探してくれます。使えるのは ID だけではありません。また、ストリングと、リソースまたは製品内で構成されたアカウントそのもののタグがマッチする場合も、結果を返します。

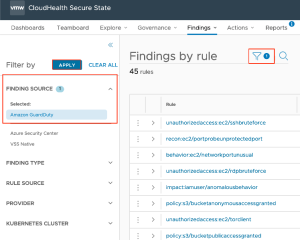

一方、[Findings by rule] は環境内に存在する可能性のある、摘みやすい問題点の発見に便利です。セキュリティ上の問題点がルール別に分かれているため、環境内の構成エラーや脅威のタイプを簡単に把握できます。

左側のフィルター アイコンを使えば、問題点の絞り込みも可能です。フィルター項目には以下が含まれます。

- アカウント名

- プロバイダー(AWS、Azure、GCP)

- 問題点のタイプ(脅威、違反)

- ルール ソース(ネイティブ、カスタム)

- サービス(S3、EC2、EKS、AKS 等) など

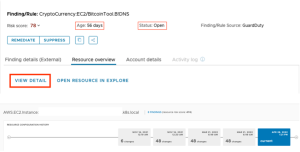

GuardDuty 検知機能による問題点の発見: “cryptocurreny:ec2/bitcointool.b/dns”

このルールと、これにより発見できる問題点は、1 つまたは複数のリソースが既知の暗号マイニング ドメインと通信を行っていることを示します。

ルールをクリックすると、この問題点に関してフラグの付いているリソースを個別に確認できます。その後、個別のリソースについて問題点、リソースの詳細、リソースの履歴を詳しく見ることができます。

問題点の詳細から確認しましょう。

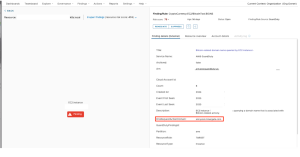

対象は、この EC2 インスタンスです。Kubernetes クラスタに属するこのインスタンスは、xmr.pool.minergate[.]com ドメインと通信を行っています。これは、Kubernetes ノード上で実行中のポッドが作成されるか、乗っ取られるかして、XMRig マイニング ソフトウェアを利用して Monero 暗号通貨をマイニングしている可能性を示唆します。

この例では、特定のリソースをドリルダウンして詳細を確認できます。

ドリルダウンすることで、このリソースに関連するすべての問題点を確認できます。画面左上にあるリソース ID のドロップダウンをクリックすると、内容が表示されます。

このインスタンスの問題点は 8 つあり、この EC2 インスタンスが侵害されている可能性が疑われます。

[Resource Overview] タブには、この EC2 インスタンスの詳細が表示されます。

EC2 インスタンス上のタグによると、Kubernetes クラスタは kOps を介して管理されているようです。kOps はインストール、アップグレード、管理を行うソリューションで、Kubernetes クラスタをすばやく簡単にデプロイできます。

VMware Aria Operations for Secure Clouds 内でこの EC2 インスタンスに対して直接行われた構成変更の現状と履歴を確認することもできます。[Resource Overview] タブの上部にある [View Detail] をクリックすると、このインスタンスに行われた構成変更に関するライフサイクルが表示されます。

VMware Aria Operations for Secure Clouds は、この EC2 インスタンスのライフサイクルを記録することが可能です。画像に表示されているとおり、2021 年 11 月 16 日から存在していることがわかりました。

インスタンスの発見

kOps の Kubernetes デプロイのメンバーであるインスタンスが、既知の暗号マイニング ドメインと通信を行っているのが観測されました。

該当する Kubernetes クラスタの名前を突き止めることができ、最終的には「kube-proxy」という名前で巧妙に溶け込んだ、クラスタ内で実行中の XMrig マイニング ポッドの存在を観測できました。

まとめ

VMware Aria Operations for Secure Clouds はインシデント レスポンス担当者や脅威ハンティング担当者のための、マルチクラウド環境を評価および探索し、リスクを軽減できる優れたツールです。すべてのクラウド アカウントを対象にしてリソースについて照会できる機能は、強力な武器になります。また、リソースのセキュリティ状況に関する有益なインサイトを提供し、総当たり攻撃などの脅威を特定するのに役立ちます。1 つのリソースにまつわる問題点を集約して確認できるため、セキュリティ チームはリソースが直面するリスクを把握できるようになります。この集約された情報だけで、リソースにリスクがあるかどうか、侵害されているかどうかを判断できるのです。

VMware Aria Operations for Secure Clouds をツールのラインナップに加えれば、脅威レスポンスであれ、脅威ハンティングであれ、優れた助っ人として働いてくれるでしょう。マルチクラウド型の組織である VMware にとっても、このようなツールの価値はこれまでよりも高まっています。

グローバル組織のクラウド セキュリティ体制に VMware Aria Operations for Secure Clouds がどのように役立つのかの詳細は、当チームに直接お問い合わせください。

ダスティン・ハモンド(Dustin Hammond)

VMware に入社して 5 年になります。IT 情報セキュリティ部門で複数の役割を担ってきました。さまざまなシステムやネットワークに精通しています。