– 2023 年度版 – HPE がお届けする仮想化基盤更新のすすめ シリーズ

第 1 回 : まもなく vSphere 6.x のテクニカルガイダンスと HPE ProLiant Gen9 サーバーのサポート期限が終了

第 2 回 : vSphere 8 / vSAN 8 におススメな HPE ProLiant Gen11 サーバー

こんにちは! HPE の佐藤崇明(さとうたかあき)と申します。サーバー製品のプリセールスを担当しており、この度、VMware 製品とサーバー製品についてブログを投稿させて頂くことになりました。第一回は VMware vSphere と HPE ProLiant サーバーのサポートフェーズがテーマになります。

ESXi 6.5 および ESXi 6.7 のテクニカルガイダンスフェーズが、2023 年 11 月 15 日にいよいよ終了します

vSphere 製品のライフサイクルは「ジェネラルサポートフェーズ」と「テクニカルガイダンスフェーズ」の 2 つのサポートフェーズで提供されています。

メジャーリリースの一般発売日(GA)から開始するのが「ジェネラルサポートフェーズ」で、本フェーズの期間中に VMware 製品のテクニカルサポートを購入されたお客様に対して、メンテナンスアップデートとアップグレード、不具合とセキュリティの修正、テクニカルガイダンスが提供されますが、VMware ESXi 6.5 および VMware ESXi 6.7 の「ジェネラルサポートフェーズ」は昨年 2022 年 10 月 15 日で終了済みとなっています。

ジェネラルサポートフェーズの終了後からテクニカルガイダンスフェーズに入りますが、ESXi 6.5 および ESXi 6.7 のテクニカルガイダンスフェーズは冒頭に記載した通り 2023 年 11 月 15 日に終了します。このフェーズは、システムが適度に安定した負荷で稼動している、安定した環境での利用を想定しております。サポート対象の構成で発生した重要度が低い問題については、Web からオンラインでサポートリクエストを発行してサポートを受けることができますが、新しいハードウェアのサポート、サーバー/クライアント/ゲストOSのアップデート、新規のセキュリティパッチと不具合修正は提供されません。

参考URL:VMware のライフサイクルポリシー

https://www.vmware.com/jp/support/lifecycle-policies.html

つまり、テクニカルガイダンスフェーズ終了後に発見された脆弱性に対するウィルスやマルウェアを防げない場合があります。また、障害発生時の対応にも大きなリスクが生まれます。

昨今、VMware ESXi サーバーを標的としたランサムウェア攻撃が報告されております。この攻撃は「ESXiArgs」と呼ばれ、攻撃を受けるとファイルが失われる可能性があるため、早急な対応が必要です。特徴としては、以下が挙げられます。

- 身代金を要求するメッセージが表示される

- サーバーの管理者がサーバーにアクセスできなくなる

- 既知の脆弱性(CVE-2021-21974)を悪用する

ESXiArgs には既知の脆弱性が利用されているため、新しい脆弱性問題というわけではなく、すでに対応するパッチがあります。そのため、テクニカルガイダンスフェーズとなっている ESXi 6.x の環境においても現行の最新版のパッチを適用頂くことで対処が可能です。ただ、常に最新のパッチを適用頂いている場合は問題ありませんが、古いパッチのまま塩漬けで利用されている場合にはリスクが生じる可能性があります。社内ITを管理している方は、既存の環境が該当していないかどうか、対応状況の確認に追われたのではないでしょうか?このように、ジェネラルサポートフェーズが終了しているシステムをお持ちの場合、最新のパッチを当てずに塩漬けのままご使用頂くことにはリスクが伴いますので、出来る限り早くシステムの更改をご検討ください。

最新サーバーへの移行を検討しましょう

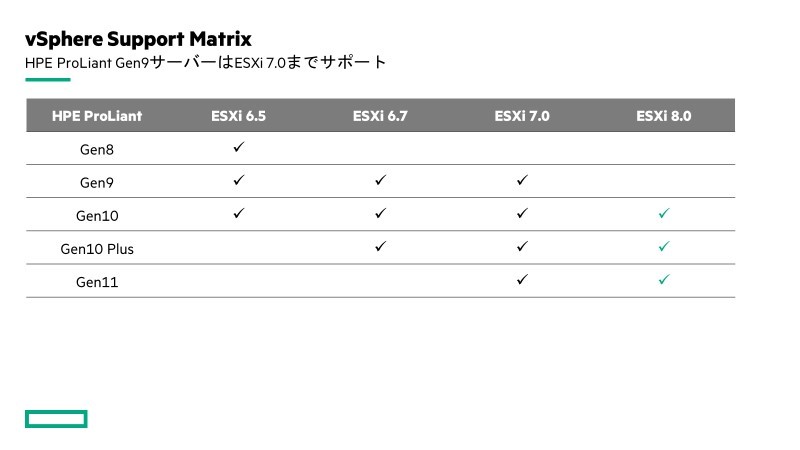

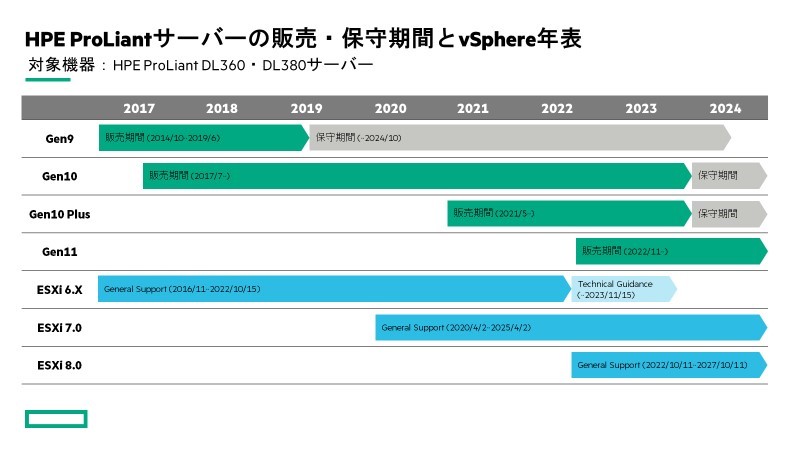

ESXi 6.5 および ESXi 6.7 が稼働しているのは、同時期に販売されていた 2 ~ 3 世代前のサーバーかと思います。HPE で言うと HPE ProLiant Gen8 サーバー、Gen9 サーバー、Gen10 サーバーにあたります。ハードウェアの保守期間が残っていれば、vSphere のバージョンアップを検討頂くのもよいかもしれませんが、古いサーバーだと最新の vSphere のバージョンがサポートされていない場合もあります。

多くのお客様はサーバーとあわせて3年もしくは5年の保守契約を購入いただいております。2018 年にサーバーと 5 年の保守契約を購入頂いているお客様は今年(2023 年)に保守契約が切れることになります。購入時期で言うと、HPE ProLiant Gen9 サーバーとGen10 サーバーに該当するかと思いますが、Gen9 サーバーは販売終了からもうすぐ 5 年を迎えることになり、販売終了直前に購入されたお客様でも 5 年保守の契約満了は 2024 年 7 月頃になるかと思います。サーバーも vSphere と同じようにライフサイクルポリシーがあり、販売終了した製品に対しては、新しい機能の追加や新しいメジャーバージョンのOS/ハイパーバイザーへの対応は行われず、不具合修正やセキュリティ問題への対策は限定的になります。

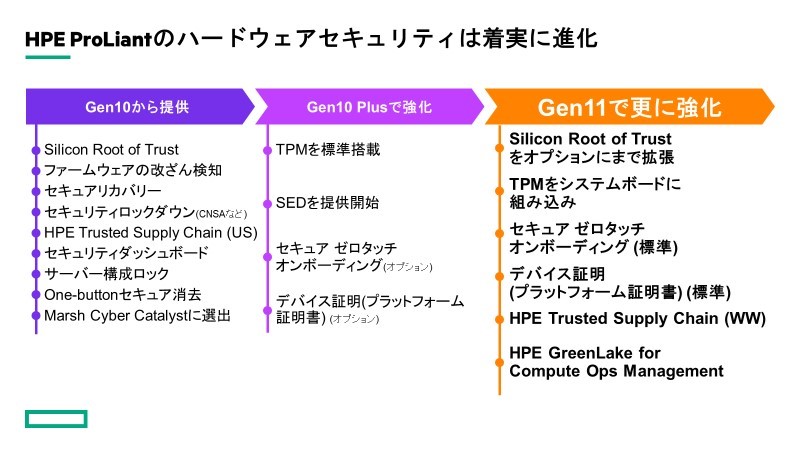

サーバー製品の脆弱性問題としては、UEFI ファームウェアを悪用するルートキット「MoonBounce」が 2022 年に話題となりました。HPE は、自社製品における UEFI の実装を評価し、HPE ProLiant Gen10 および Gen10 Plus サーバーには、このルートキットに対する脆弱性はないと結論付けられております。HPE の UEFI ソリューションは、物理的アクセスによらない攻撃から保護されます。仮に、HPE ProLiant Gen10 以上の世代のサーバーに物理的にアクセスしてファームウェアへの攻撃が発生した場合、攻撃 (SPI チップ*1内の UEFI BIOS コードの変更) を検出して、悪意のあるコードが実行されることはありません。また、HPE ProLiant Gen10 Plus プラットフォームでは、Intel BootGuard も有効になります。この機能は、(HPE Silicon Root of Trust*2 に加え) 物理的な攻撃に対する補助的かつ予備的なハードウェアレベルでの信頼性による保護を提供します。Gen10 より前の HPE ProLiant サーバーについては、HPE は NIST 800-147B に準拠しており、それらの製品は、攻撃者がサーバーハードウェアに物理的にアクセスできない限り、この攻撃から保護されます。このように、HPE ProLiant ではハードウェアのセキュリティについても強化を行ってきております。

*1 UEFI ファームウェアが保存されているシリアルバス接続のフラッシュメモリ

*2 標準搭載された自社開発のチップである iLO 内にファームウェアの正常性確認ロジックが組み込まれており、BIOS・ブートローダー等より上位のレイヤーまで認証が届くことでサーバーを安全に起動します。

HPE のサーバーならではの充実したセキュリティ機能があり、HPE ProLiant Gen11 サーバーでは、NIC や HBA カードといったオプション製品に対しても Silicon Root of Trust によるファームウェアの健全性確認を行うことが可能となっています。

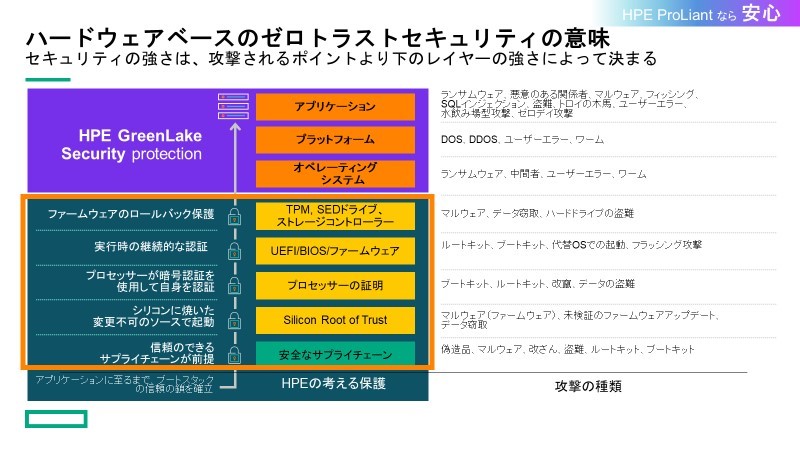

この図は、サーバー・システムのレイヤーと、それぞれのレイヤーに対するサイバー攻撃の種類をまとめたものです。もちろん上位にあるOSやアプリケーションに対する防御・備えは欠かせませんが、実は、システム全体のセキュリティの強度は、この図でいう下のレイヤー、つまり、システムを支える HW の強度に依存しています。だからこそ、HPE はプラットフォームベンダーの責務として、HW ベースのゼロトラストセキュリティに本気で投資をし続けています。安心に使って頂くためにも、リプレース先としては最新の HPE サーバーを「強く」おススメしております。

長くなってきましたので、次回のブログでは vSphere 8 に対応する、最新の HPE サーバーである HPE ProLiant Gen11 サーバーについてご紹介させて頂きます。お楽しみに!!

– 2023 年度版 – HPE がお届けする仮想化基盤更新のすすめ シリーズ

第 1 回 : まもなく vSphere 6.x のテクニカルガイダンスと HPE ProLiant Gen9 サーバーのサポート期限が終了

第 2 回 : vSphere 8 / vSAN 8 におススメな HPE ProLiant Gen11 サーバー

佐藤 崇明(さとう たかあき)

日本ヒューレット・パッカードのプリセールス部門に所属。HPE 入社後、10年以上はサーバー製品の保守業務に従事し、現在は VMware 製品やコンポーザブルインフラの提案、ビジネス開発活動に従事。