———————————————————————————————————————————————————————————–

本稿は 2023 年 3 月 2 日に VMware CIO Exchange に投稿された「Why CISOs Are Looking to Lateral Security to Mitigate Ransomware」の抄訳です。

———————————————————————————————————————————————————————————–

VMware が実施した、2 件の興味深い調査では、ランサムウェアが依然として全世界の企業にとって最大の懸念事項であることが示されています。企業の IT 部門やセキュリティ部門のリーダーおよび最高情報セキュリティ責任者(CISO)が対策に取り組んでいますが、そうしたなか多くの企業で導入や投資の拡大に向けて注目度が高まっているのは、ラテラル セキュリティです。

ラテラル セキュリティとは、アクセス コントロールと高度な脅威に対する防御の両方の戦略を組み合わせたアプローチであり、境界とエンドポイントの間の全域をカバーするように体系的に展開されたツール群で構成されます。ラテラル セキュリティの主要なテクノロジーには以下が含まれます。

- ネットワーク セグメンテーション

- マイクロセグメンテーション

- 侵入検知/侵入防止システム(IDS/IPS)などの、高度な脅威に対する防御機能

- ネットワーク サンドボックス

- ネットワーク トラフィック分析/Network Detection and Response(NTA/NDR)

数字で見るランサムウェア被害の現状

ラテラル セキュリティ の価値を理解するためには、まずランサムウェアに関する現在の状況を把握することが重要です。ランサムウェア攻撃の件数は留まることなく増加を続けており、2020 年から 2021 年にかけては 13% 増加しました。この 1 年間での増加件数は、それ以前の 5 年間での増加件数を上回っています。

この傾向は、VMware が 2022 年に実施した、北米、ヨーロッパ、中東、アフリカの企業の IT 部門およびセキュリティ部門のリーダー 200 名を対象とした調査の結果にも表れています。この調査では、回答者が属する企業の規模については従業員数 1,001 ~ 5,000 名の企業、5,001 ~ 10,000 名の企業、10,000 名超の企業がそれぞれ約 3 分の 1 の割合を占めました。

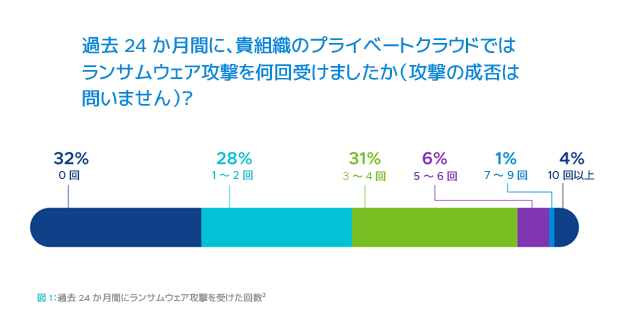

回答者の 3 分の 2 以上(68%)が、過去 24 か月間に 1 件以上のランサムウェア インシデント(攻撃が失敗した場合も含む)が自組織で発生したと回答しました。

攻撃を受けた回答者のうち 42% が、3 回以上インシデントが発生したと答えています(攻撃が失敗した場合も含む)。また自組織への攻撃のほかにも、回答者の 55% が、過去 24 か月間に 1 件以上のランサムウェア攻撃を受けた同業の組織を 3 ~ 6 社知っていると答えています。

ランサムウェア攻撃を受けたことから得られた教訓に着目した第 2 の調査

上記の調査へのフォローアップとして、VMware は過去 3 年間にランサムウェア インシデントが発生した組織に所属するセキュリティ担当者を対象に、攻撃の発生時にどのような対応を行ったか、また事後対策としてどのような変更を実施したかをたずねる調査を実施しました。3 つの異なるコア領域(従業員、プロセス、テクノロジー)に分けて調査した結果、準備体制が不十分であったとセキュリティ部門のリーダーが考える領域と、ギャップを解消するために計画している対策が明らかになりました。

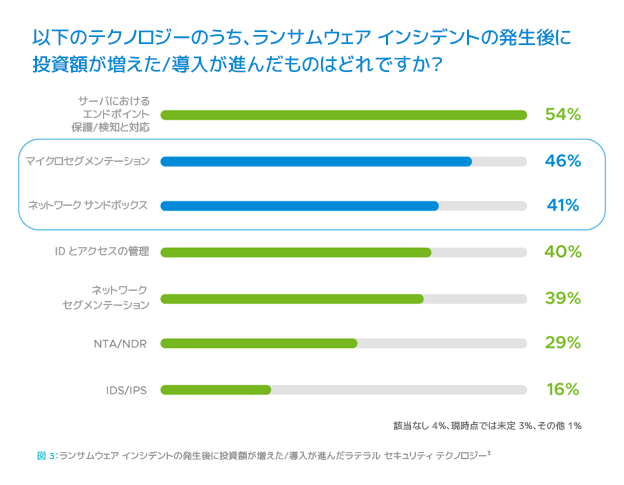

回答者の大多数が、ランサムウェア インシデントの発生より前に自組織が ID とアクセスの管理およびサーバにおけるエンドポイント保護/検知と対応のテクノロジーを導入済みであったと回答しました。一方、セグメンテーションや高度な脅威に対する防御のためのツールを導入していたという回答者は少数でした。

調査結果の重要なポイント:フラットなネットワーク

セグメンテーション テクノロジーに関するこのような調査結果は、回答者の組織内のネットワークの大部分(ランサムウェア攻撃を受けたネットワーク領域を含む)が「フラット」であったことを反映していると考えられます。フラットなネットワークは、攻撃者が防御の手薄なシステム(あまり価値を与えられていないシステム)を最初の標的として侵害し、その後ラテラルムーブメントによってより高価値なシステムに侵入する戦略を取る場合にその拡散を防ぐすべを持っていません。

重要なポイントは、ネットワーク セグメンテーションやマイクロセグメンテーションといった必須のラテラル セキュリティが環境全体に展開されていなかったため、攻撃者が悪用できる防御上のギャップが残されていたという点です。そうした組織において、ランサムウェア インシデントの発生後にラテラル セキュリティへの関心が高まったことは当然の流れと言えます。

ラテラル セキュリティによる防御上の盲点の解消

今日だれもが認識しているように、ランサムウェア攻撃による被害が実質的なレベルに及んだ企業は、財務、事業運営、企業レピュテーションの各側面において甚大な損害を被り、攻撃の封じ込めとシステムおよびデータの復旧のために多大な労力を費やすことになります。

防御の強化に取り組んでいる IT 部門およびセキュリティ部門のリーダーは、ラテラル セキュリティの実装を可能にする一連のツールをより重視するようになっています。ラテラル セキュリティを相互に連携させながら活用することで、インフラストラクチャ内を水平方向に移動する脅威の検知を阻害する防御上の盲点を解消できます。

VMware による最新のホワイトペーパーでは、企業の CISO やその他の IT 部門、セキュリティ部門のリーダーが組織を効果的に守るためにラテラル セキュリティを導入している理由について、より詳しく解説しています。今すぐダウンロードしてお読みください。

今すぐダウンロード

出典

1-3『ランサムウェア対策として IT 部門、セキュリティ部門のリーダーから注目を集めるラテラル セキュリティ』、VMware、2022 年 9 月

テクノロジー リーダーの関心分野に特化した情報を発信しています。