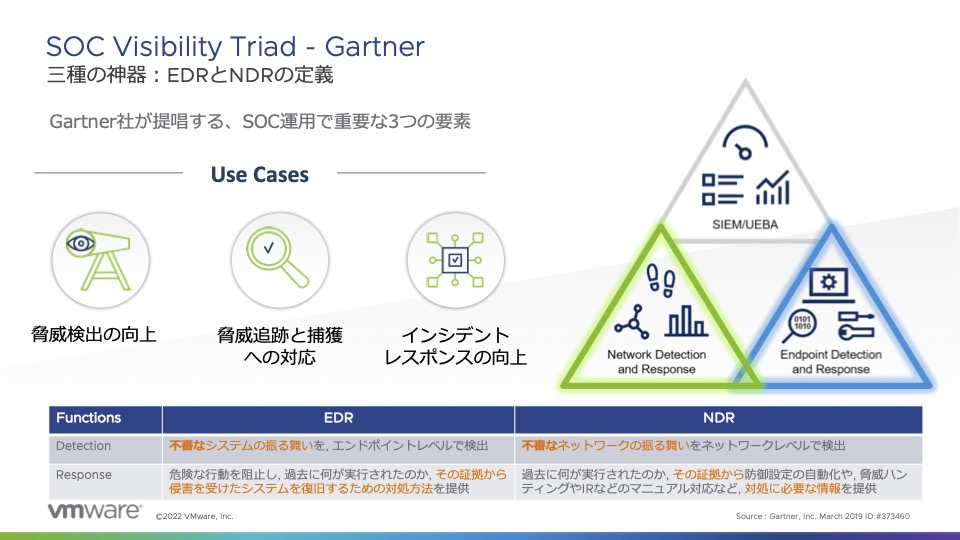

近年、Network Detection and Response ( 以下、「NDR」という ) というカテゴリの製品やソリューションが多く出てきています。NDR は Gartner 社の「Applying Network-Centric Approaches for Threat Detection and Response」に記載されている「 The SOC Visibility Triad 」の中で、SOC 運用で重要な三つの要素のうちの一つとして定義されています。また、Endpoint Detection and Response ( EDR ) と脅威情報の共有や組み合わせて連携させることによって、 eXtended Detection and Response ( XDR ) を構成する要素としても注目されています。

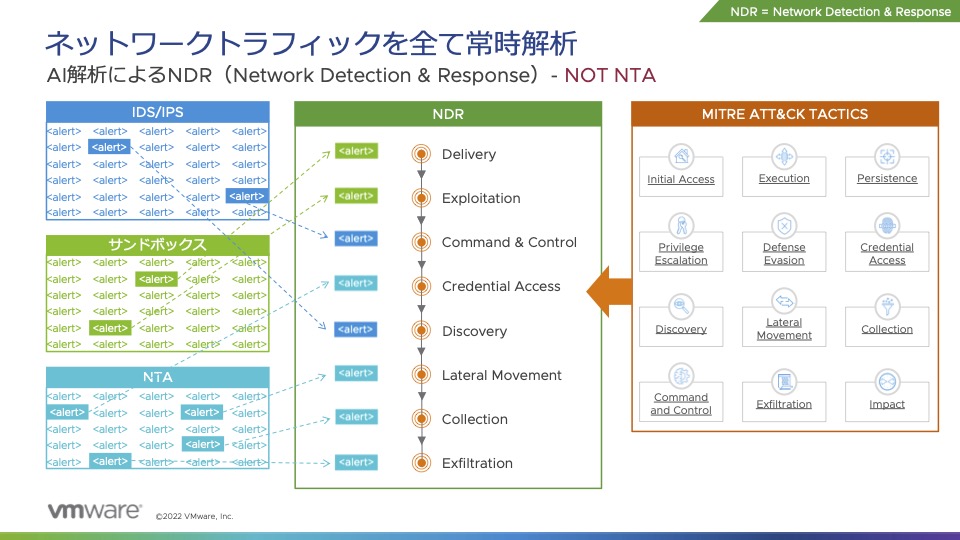

昨今のサイバー攻撃では脆弱性を悪用するなどして内部へ侵入した後、その内部のネットワークを利用して横方向への拡散が行われることが多く、この横方向への拡散は、MITRE ATT&CK の攻撃ステージでラテラルムーブメントとして定義されています。このラテラルムーブメントは、必ず接続されている ” ネットワーク ” を使って内部で拡散し、サイバーセキュリティの歴史上、技術的にもなかなか対策を進めてこれなかった脅威になります。今、この脅威が当たり前にように攻撃者に使われ、対策できていないために被害が拡大しています。

これまでの境界防御と、最近導入が進んでいるエンドポイント保護との間にある、 ” ネットーワーク ” の監視と保護がまだ手付かず状態になっており、サイバー攻撃対策のブラインドスポットとなっています。このブランドスポットに焦点を当てたサイバーセキュリティ対策技術が NDR になります。インターネット検索で「 NDR とは? 」というキーワードで検索すると多くの記事が出てきますが、それぞれ説明に微妙な差があったり、フォーカスしているポイントが異なっていたりして、選ぶ立場で調べると、とても混乱するのではないかと思慮します。

また、NDR の導入に向けて製品やソリューションを選ぶ時には、本当に実践で使えるものなのかどうかをしっかり見極めて選択することが肝要です。その見極めをしっかりしないままに利用を開始すると、セキュリティ目的では使わないままになってしまうことがあります。(筆者の経験上、「 セキュリティ目的で導入したものの、結局、誤検知・過検知でアラートが多すぎて管理できないため、ネットワークのフローモニタリングとして使っている 」という例がありました)本ブログでは、本当に実践で使える NDR についてのポイントを残しておきたいと思います。

まず、NDR の定義ですが、ガートナー社では以下のように定義づけしています。 ( EDR についてはこちらをご覧ください )

- Detection ( 検出 )

- シグネチャを利用せず、機械学習やその他の解析技術を用いて、ネットワーク上の不審な振る舞いを検出する。

- トラフィックそのものやフローレコードを継続的に解析して平常時のネットワークの振る舞いモデルを生成し、不審なトラフィックを検出したらアラートを発する。

- また、境界防御におけるNorth-Southトラフィックだけでなく、内部のEast-Westトラフィックもセンサーを戦略的に配置することで、解析することが可能になる。

- Response ( 対処 )

- レスポンスもNDRの重要な機能の一つで、不審な振る舞いをブロックするために必要な情報を正しく提供すること。

例①:ファイアウォール設定を自動で行うために必要な情報

例②:SOCアナリストやインシデントレスポンダーによる人の手による対処を行うために必要な情報

- レスポンスもNDRの重要な機能の一つで、不審な振る舞いをブロックするために必要な情報を正しく提供すること。

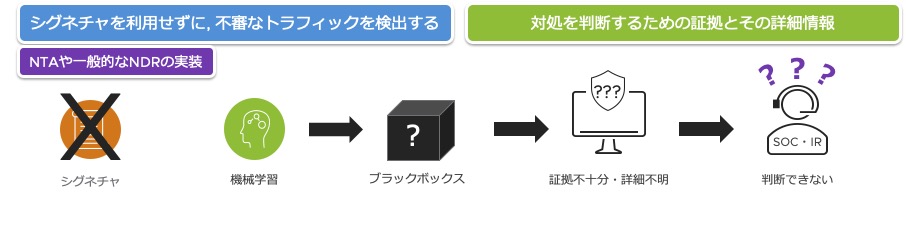

実はこの定義の中の、Detection ( 検出 ) にも、Response ( 対処 ) にも、「 具体的に何をどのようにして 」というのが省略されており、「 このような実装であれば NDR 」という曖昧な表現になっています。つまり、「 シグネチャを使わずに、不審なネットワークの振る舞いを検出して、対処に必要な情報を提供 」できれば NDR となります。

しかし、これで本当にサイバー攻撃から自組織を守ることはできるでしょうか?

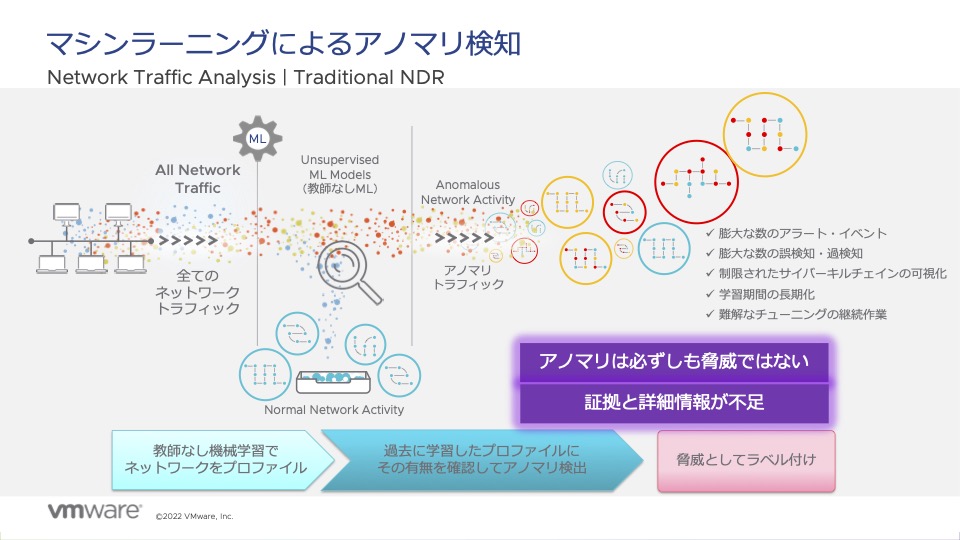

例えば、Detection ( 検出 ) の場合、シグネチャを使わずにネットワークトラフィック解析としての機械学習を実行すると、ベースライン生成のために学習期間が必要になります。その学習期間が十分かどうか、その学習期間を平常時として固定的に定義していいのかどうか、判断することが非常に困難です。この最初の判断を誤ると、すべての結果が不正になってしまい、その不正な結果によって、運用が煩雑になったり、それを正すために再学習を行う必要がでてきたりします。また、機械学習だけで不審な振る舞いを脅威として検出したとします。その検出した脅威はなぜ不審と判断されたのかは、機械学習のロジックが明確にならないとその判断理由を知ることができません。

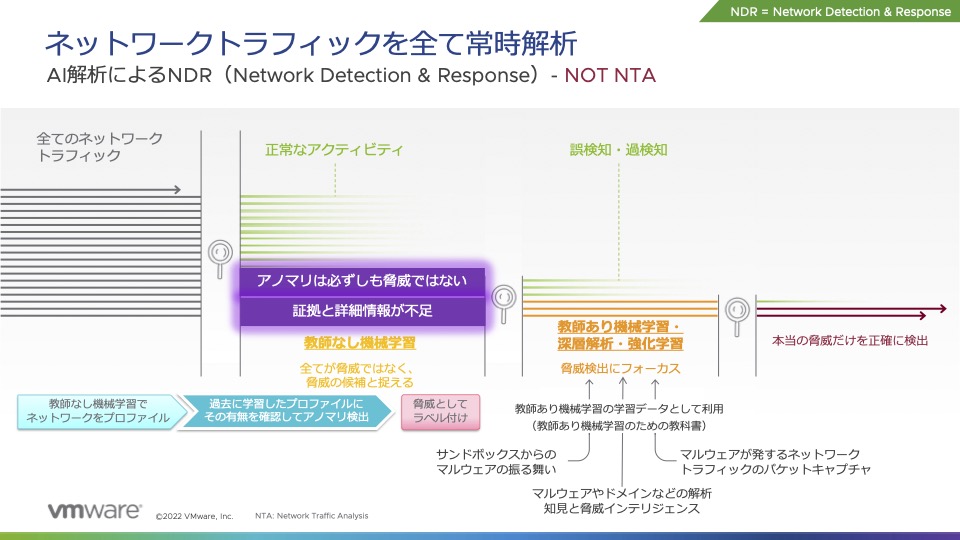

よって、単純な教師なしマシンラーニングの技術だけでは、得られる結果の中に正常なトラフィックを含まれているため、全てが脅威であるという結果にはならないことになります。この解析方法を、アノマリ検出や Network Traffic Analysis ( 以下、「 NTA 」という ) 、Network Behavior Analysis ( NBA )などと言われています。

次に、Response ( 対処 ) に必要な情報提供です。IP アドレスがわかればホストが特定でき、ポート番号が分かればアプリケーションも想定できます。ただ、5 タプルの情報だけでは、攻撃キャンペーンを対処するための情報としては不十分で、それが故に対処までの時間も大きく浪費してしまうことになります。もちろん、C&C サーバへのアクセスを止めたいのであれば 5 タプルでも十分です。しかし高度で複雑な攻撃キャンペーンへの対処はそれだけでは十分ではありません。例えば、シグネチャにヒットしていたのなら、どのシグネチャの何にヒットしたのか、マルウェアに感染したのなら、そのマルウェアはエンドポイントのどのディレクトリに存在するのか、これらの情報があれば、侵入してしまったマルウェアの駆除までのスピードも大幅に向上し、前述のようにラテラルムーブメントで横方向に展開・拡散していくような攻撃キャンペーンであれば、被害の最小化が可能になります。

このように、詳細でしっかりした定義がないまま、ただあいまいな定義の通り最低限の実装をしていればいいというわけではなく、組織を守るために必要な検出能力と対処に有用な情報提供をどうやって行うのかが重要なポイントになります。

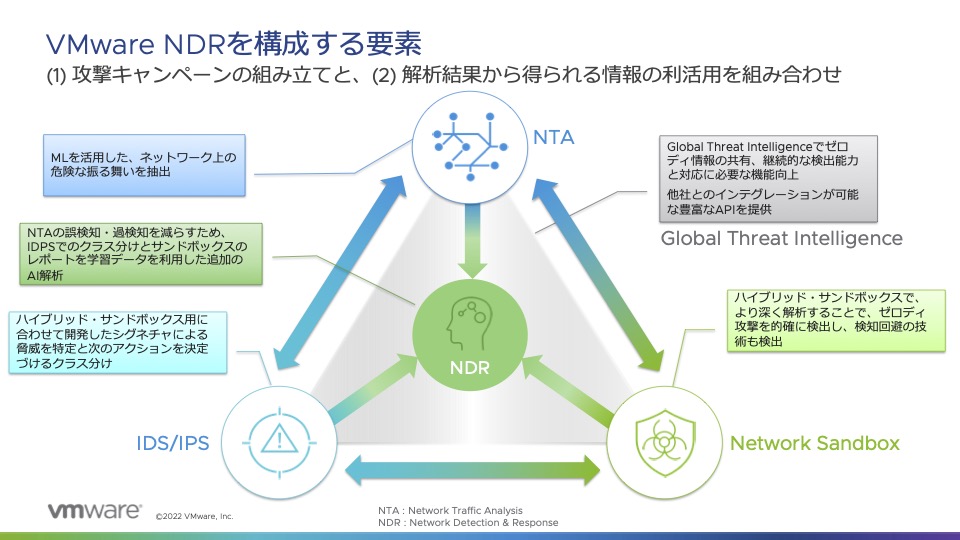

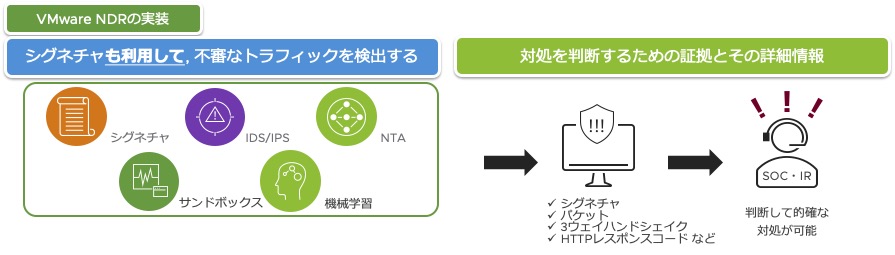

それでは、VMware の NDR はどのような実装なのか、これらの課題をどのようにして解決しているのか、ここで全てを説明することはできませんが、一部解説したいと思います。

VMware NDR を考えていくにあたって、二面性で考える必要があります。ここではオモテ面とウラ面と表現します。オモテ面ではアラートとして見える部分での連携を、ウラ面では見えない部分で連携しています。

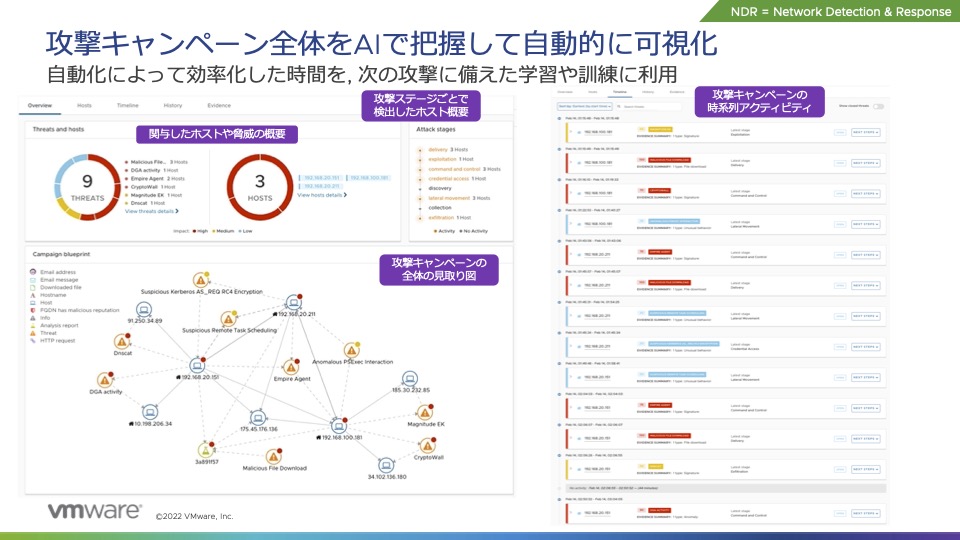

まず、オモテ面について解説します。NDR の目的は不審なトラフィックを見つけるだけではなく、複数のマルウェアを使って、複数の攻撃ステージを利用するような攻撃キャンペーン全体を捕らえることを目的としています。このような複雑な攻撃キャンペーン全体を捕らえるには、一つの検出技術だけで全てを見つけることが難しく、複数の脅威検出技術でそれぞれ個別に検出する必要があります。そして、それらの検出結果を、一つの攻撃キャンペーンとして組み立てていくことで実現できます。VMware NDR は、この複数の脅威検出技術を使って検出したアラートや、不審なトラフィック、一見、不審でないトラフィックなどを全て収集し、独自の AI エンジンで解析することで、攻撃キャンペーン全体を明らかにすることに成功しています。

VMware NDR では、教師なしマシンラーニングの技術を使って NTA の結果を抽出します。この結果は前述の通り、全てが脅威というわけではなく、この中にも正常なトラフィックも含まれています。そのため、この NTA の結果から更にフィルターをかけて正常なトラフィックを排除して、本当に悪性のトラフィックだけを抽出しなければいけません。この抽出方法については、後述のウラ面の解説をご覧ください。

正しくフィルターされた NTA の解析結果に加え、VMware NDR では独自にカスタマイズした IDS と、独自のアーキテクチャを利用したハイブリッドサンドボックスからも脅威検出の結果を得られます。これら全ての結果を AI エンジンで解析することで、攻撃キャンペーンごとにまとめることが可能になります。

更に詳細解析を進めるときに、NDR の結果からドリルダウンしていくと、それぞれの脅威検出技術からの個々のアラートまで確認することが可能です。例えば、次のような確証を得ることができるため、正確かつ迅速に対処できるようになります。

- ある攻撃キャンペーンのある攻撃ステージで出ているアラートは、どのシグネチャの何にヒットしたのか確認する

- Delivery の攻撃ステージで二箇所の Web サイトにアクセスしているが、どちらのサイトからマルウェアをダウンロードしたのか、HTTPの Status Code を確認する

- 前述のマルウェアを駆除したいが、その場所(ディレクトリ)に当たりをつけて調査をしたい

- ある攻撃キャンペーンのある攻撃ステージで出ているアラートの、前後のパケットを確認すると、TCP 3 way handshake が正常に完了していないので、コネクションが成立していないことを確認する

次に、ウラ面について解説します。前述の通り、NTA の結果をもって脅威と判定してしまうと、正常なトラフィックも脅威として分類されてしまい、誤検知・過検知の原因となます。誤検知・過検知による大量のアラートは、SOC 運用を阻害する要因になりますので、NTA の結果から正常なトラフィックを可能な限り、アラートから排除する必要があります。

その排除する方法として、更に教師ありのマシンラーニングを利用しています。教師ありのマシンラーニングでは、勉学でいうところの教科書となる学習のためのデータセットが必要で、この学習データセットでその能力が決まります。

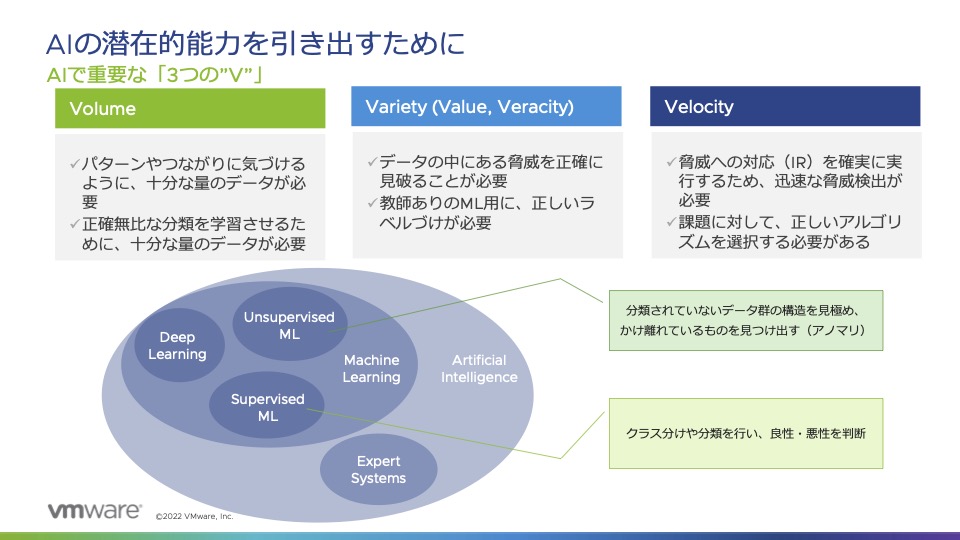

AIやマシンラーニングでは、重要な三つの「V」と言われるものがあり、次のようになっています。

- Volume

- 十分な学習データセットの量があるか(たくさんの参考書を持っているか)

- Variety

- 正しいラベル付けがされているか(本当の脅威だけに「脅威」と明記されているか:参考書のコンテンツは正しいものかどうか)

- Velocity

- 可能な限りのリアルタイム性(どれだけ早く正しい解答を導き出せるか)

VMware NDR の AI エンジンでは、この三つの「 V 」を満足できる学習データセットの一部として、次を利用しています。

- Threat Intelligence ( 脅威情報 )の情報

- お客様サイトで検出したゼロデイや世界中の研究者とのコミュニティ、最近では、VMware Contexa( 弊社のエンドポイント EDR である Carbon Black との連携を可能にする脅威情報基盤 )の情報も学習データセットとして利用しています。

- ハイブリッドサンドボックスの解析結果レポート

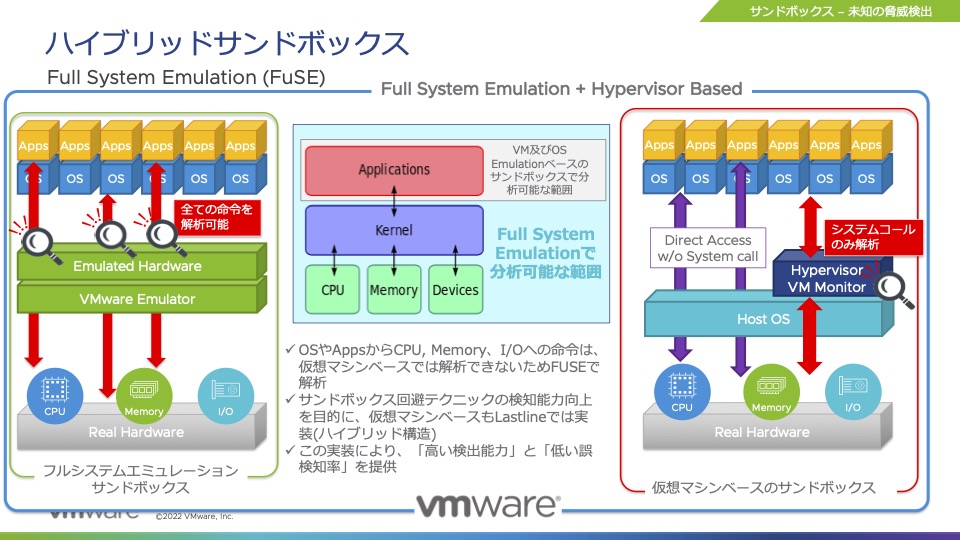

- 独自のアーキテクチャである Full System Emulation ( FuSE ) による世界最高水準の検出率と低い誤検知率が証明されているサンドボックスと、一般的なハイパーバイザーベースのサンドボックスとのハイブリッド構成によって実現する回避技術の調査結果も含めた、正確な解析結果レポートがあるため、何が悪性で何が良性か、正しいラベル付けを行います。その正しいラベルが付いたサンドボックスの解析結果レポートも学習データセットとして利用しています。

- ハイブリッドサンドボックスで解析中に取得できるトラフィック

- サンドボックス解析をしている間にマルウェアは C&C サーバへのアクセスや、ラテラルムーブメントを行います。その時には必ずネットワークを経由することになりますので、そのネットワーク上に流れているトラフィック、つまりパケットそのものを取得することができ、そのパケットにも、何が悪性で何が良性か、正しいラベル付けがされています。そのハイブリッドサンドボックスで解析中に取得できるトラフィックも学習データセットとして利用しています。

VMware NDR を構成するサンドボックスは、独自技術のフルシステムエミュレーションアーキテクチャのサンドボックスと、一般的な仮想マシンを利用したハイパーバイザーベースのサンドボックスの両方を、ハイブリッドで解析しているため、例えマルウェアが回避技術を使ったとしても、両方の結果を比較することで、その回避技術も解析しパッチを適用して解析を進めることが可能です。

このように、オモテ面とウラ面の両方で、複数の脅威検出技術とその結果、脅威情報を活用することで、複雑な攻撃キャンペーンも正確に捕らえ、その証拠も含めて提供することで、脅威解析やトリアージ、対処の迅速化と、SOC 運用の効率化が実現します。

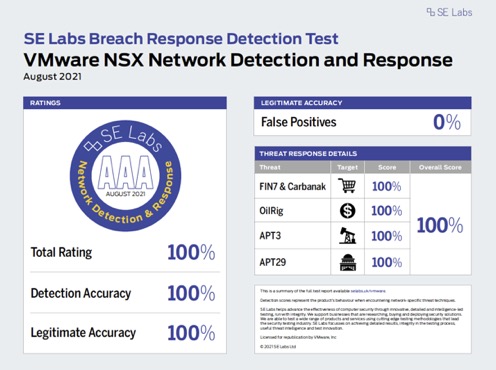

VMware NDR では、過去に第三者機関によるサンドボックスの検出能力を評価していただいた結果、評価史上初めてとなるパーフェクトな結果 ( 100%の検出率で誤検知がゼロ ) を得ており、昨年実施していただいた第三者機関によるNDRの評価においても、同様にパーフェクトな結果を得ることができております。

[ サンドボックスの第三者機関によるテスト結果 ]

- NSS Labs Shows Lastline’s Exceptional Value for Breach Detection

- Lastline Ranks Highest in Security Effectiveness in NSS Labs Breach Detection Systems Group Test – Again

- How Lastline Enterprise Keeps Earning NSS Labs Highest Score in Breach Detection

[ NDRの第三者機関によるテスト結果 ]

- VMware Achieves Industry-First AAA Rating for Network Detection & Response from SE Labs

- VMware が SE Labs から業界初となる NDR の AAA 評価を獲得

今後、境界防御とエンドポイント対策の間に存在するセキュリティギャップへの対応として NDR を検討する際には、VMware NDR もぜひご検討いただけますと幸いです。