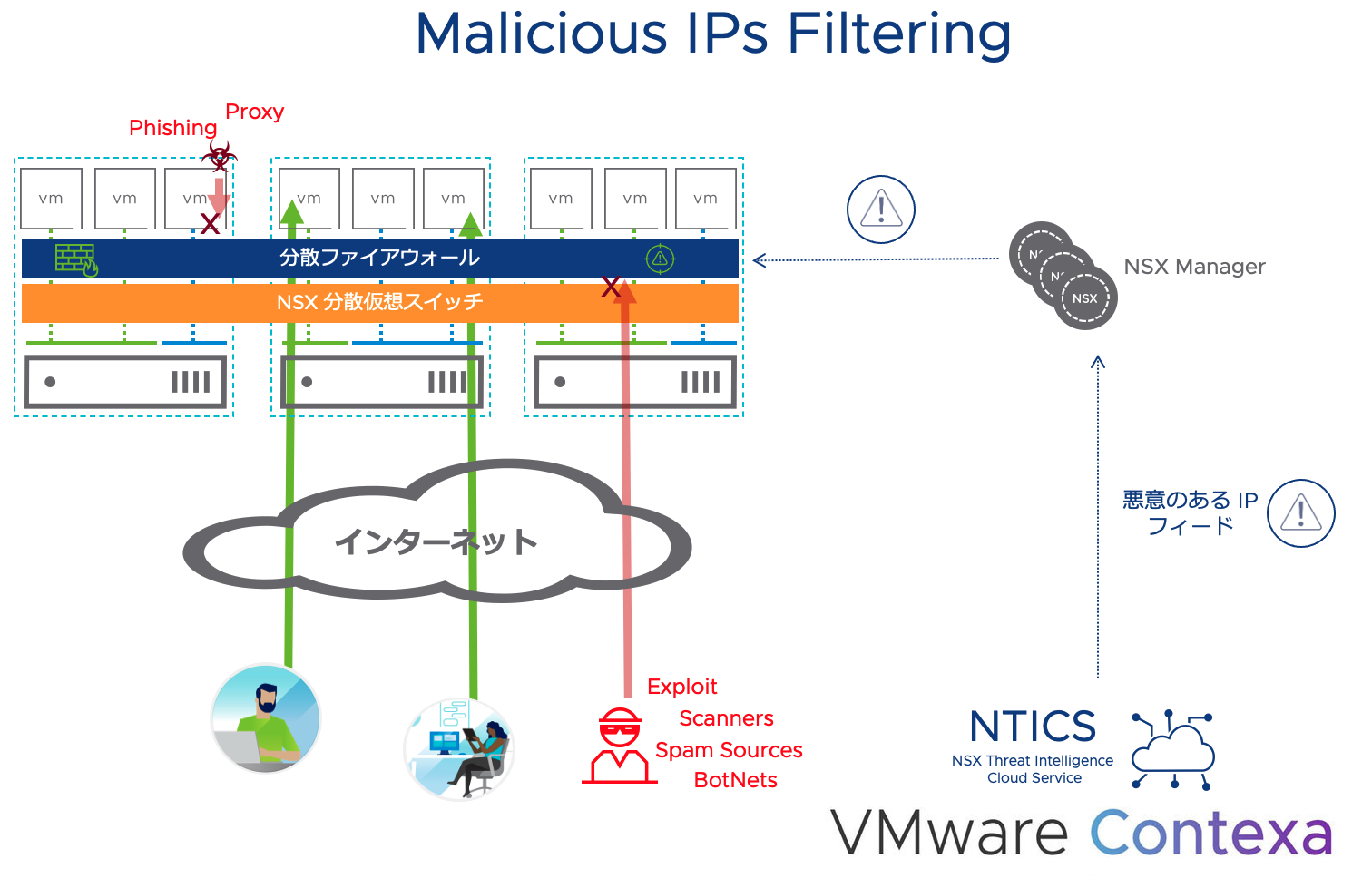

VMware NSX 4.0 から、 分散ファイアウォール(分散FW)の新機能として「悪意のある IP フィルタリング」(Malicious IPs Filtering)という機能が実装されました。分散ファイアウォールの仕組みはそのまま活用して、VMwareが提供する脅威リスト(IPアドレス セット)をもとに脅威を遮断していく新機能になります。分散ファイアウォール で悪意のある IP との通信を遮断することで、最新の脅威や脅威につながるリスクを除外でき、また VMware vSphere や VMware Horizon などのネットワーク構成を変更することなく、シンプルな仕組みでよりセキュアな基盤に昇華していくことができます。こちらのブログでは、本機能について解説してみたいと思います。

これまで 分散ファイアウォールはセグメンテーションとして、内部拡散など E-W 通信への制御とリスク低減に非常に高い効果を発揮してきました。今回の新機能が加わることで、分散ファイアウォールという1つの仕組みの中で外部からの脅威にも対応していくことができるようになります。

と、その前に分散ファイアウォールをもう一度復習してみたい方は、こちらの記事をご覧いただけたらと思います。

- NSX-T Data Center NSX 分散ファイアウォールとは – パート1

- NSX-T Data Center NSX 分散ファイアウォールとは – パート2

- マイクロセグメンテーションの必要性、より頑丈なマイクロセグメンテーションの作り方

「悪意のある IP フィルタリング」とは

「悪質な IP アドレス」や「悪意のある IP アドレス」が私たちの基盤にアクセスできないように保護するため、そうした脅威となる IP アドレスからの通信をフィルターする仕組みが必要になります。今回ご紹介する「悪意のある IP フィルタリング」では、分散ファイアウォールの仕組みを活用して「悪意のある IP アドレス」のリストを脅威の判断基準にして脅威を除外できるようになるため、外部との接続性のある公開系の仮想マシンや VDI に対して、よりセキュアなアクセス環境をすぐに提供することができます。

この「悪意のある IP アドレス」は、VMware Contexa からなる VMware の脅威インテリジェンス チームによって観察されたさまざまな種類の脅威に紐付けされ、分散ファイアウォールのルール内での送信元や宛先としての「グループ」として利用することができます。

この「悪意のある IP アドレス」のリストは VMware Contexa (脅威インテリジェンス チーム) により随時更新され、常に最新状態の脅威リストをご利用いただくことができます。

Contexa とは、VMware の脅威インテリジェンス チームであり、毎日1 兆 5,000 億を超えるエンドポイント イベントと 100 億を超えるネットワーク フローを記録および処理し、また他団体との技術パートナーシップを通じて収集された戦略的に精選された脅威インテリジェンス データの処理も行なっているリサーチチームを保有しています。この豊富なコンテキスト情報は、マシンラーニングを活用して更に分析が加えられたり、VMware Contexa に属する VMware Threat Analysis Unit およびインシデントレスポンス連携パートナーを含むの 500 人を超える研究者から得られる知見にも活用され更に分析が加えられます。現在、Contexa は毎日 22 億件を超える疑わしい行動を発見し、これらのイベントの 80% 以上に対してゼロタッチでの検出とフェーズ分けをベースにした自動化されたインシデントレスポンスを実現しています。そして、「悪意のある IPアドレス」といった脅威情報は、VMware Contexa の組織配下である VMware NSX Threat Intelligence Cloud (NTICS) から NSX Manager に配信されるような仕組みがとられています。

利用条件

以下のいずれかのNSXライセンスをご利用になることで、この機能を利用することができます。(2022年8月時点)

- NSX Distributed Firewall

- NSX Distributed Firewall with Threat Prevention

- NSX Distributed Firewall with Advanced Threat Prevention

# Gateway Firewallでは、現時点対応しておりません。

設定例

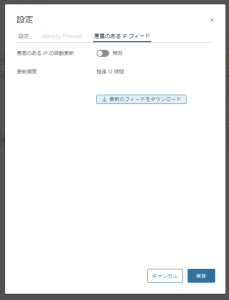

この「悪意のある IPアドレス」のリスト、いわゆる「悪意のある IP フィード」は、VMware Contexa の組織配下である VMware NTICS から配信されています。NSX 分散 IPS などに利用されるIPSシグネチャを NSX Manager が NTICS からダウンロードする仕組みがあり、その仕組みが「悪意のある IP フィード」のダウンロードにも応用されています。このリストは NSX Manager が 12 時間ごとに NTICS からフィードを自動でダウンロードし、自動でリストを更新するように設定できます。

また、自動更新を無効化することもできますが、時間の経過と共にフィード内容は古くなりますので、自動でフィード更新いただくことを推奨いたします。フィードのダウンロードは、12時間間隔の自動更新だけでなく、任意のタイミングで GUI 画面から手動実施させることもできます。(手動更新の間は最短で10分空けていただくよう内部制限を設けております)

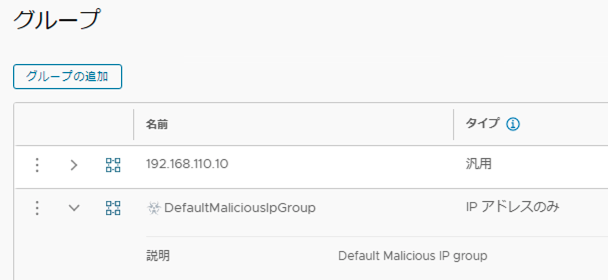

この「悪意のある IPアドレス」のリストは、NSX Manager 上では “脅威としてマーキングされたグループ” として管理されます。デフォルトでは、「DefaultMalicious|pGroup」というグループ名の「悪意のある IPアドレス」のリストが作成されます。( Note : 新規展開やバージョンアップでの Upgrade Path によっては、作成内容や表示が異なる可能性があります)

下図は、設定のサンプルです。新規展開やバージョンアップでの Upgrade Path によっては、作成内容や表示が異なる可能性があります。環境内のすべてのワークロードと「悪意のある IP アドレス」の間のアクセスを防止するため、2つのルールで双方向でドロップするように設定しました。例のように「緊急」や「インフラストラクチャ」のカテゴリーにこうした脅威リスクに対処するための遮断ルールを入れるようにすると、Rule の LookUp で上位にもなり、効率的に Block Rule を管理することができます。もちろん、Rule の「ログの記録」を有効にしたり、ログラベルを利用することもでき、これまでの分散ファイアウォールの知見が応用できるようになっています。

この2つのルールで利用するアクションは、どれにするとよいでしょうか。まずは「アラート」設定にしてモニタリングし、経過を見て「ドロップ」や通信の方向性によっては「却下」へ変更するような移行フェーズを設けることも良いかと思います。

モニタリング

ここからは、本機能を有効にした後に運用フェーズでどのようにモニタリングしてくのかを解説していきたいと思います。FW イベントログは、通常の分散ファイアウォールと同様に「FIREWALL-PKTLOG」として ESXi Host に設定されたSyslogサーバへログ転送することができます。たとえば、まずは vRealize Log Insight (vRLI) に Syslog 転送し、こうした脅威検知のイベントは vRLI から更に SIEM などへ Syslog 転送するといった運用も考えられるかと思います。

以下は Syslog のサンプルになります。(下図:実 IP アドレスの表示の一部を削除し加工した画面サンプル)

検知した際の通信の方向性が Log の末尾から判断できます。MDST = 宛先が「悪意のある IPアドレス」、 MSRC = 送信元が「悪意のある IPアドレス」となります。また、前述のログラベル(任意の文字列を追記する機能)も含まれますので、「悪意のある IP アドレス」のフィードで検知された 分散ファイアウォール イベントだということが判断しやすくなります。上記サンプルは、ログラベルに「snagatoishi」と任意の文字列を入れた例になります。

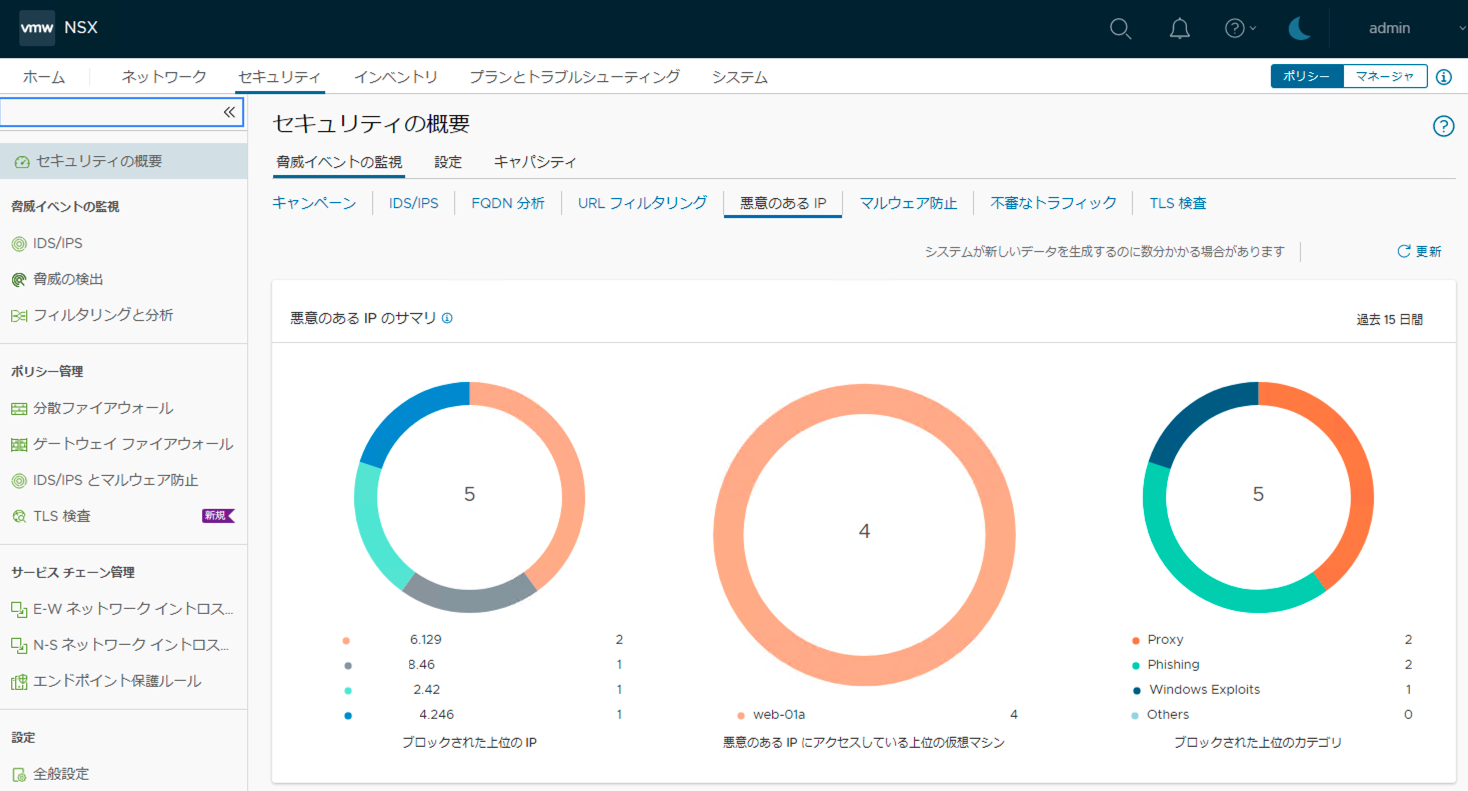

こうした検知の可視化は、NSX Manager の UI でも提供されており、スモールスタートなどで活用しやすいようになっています。

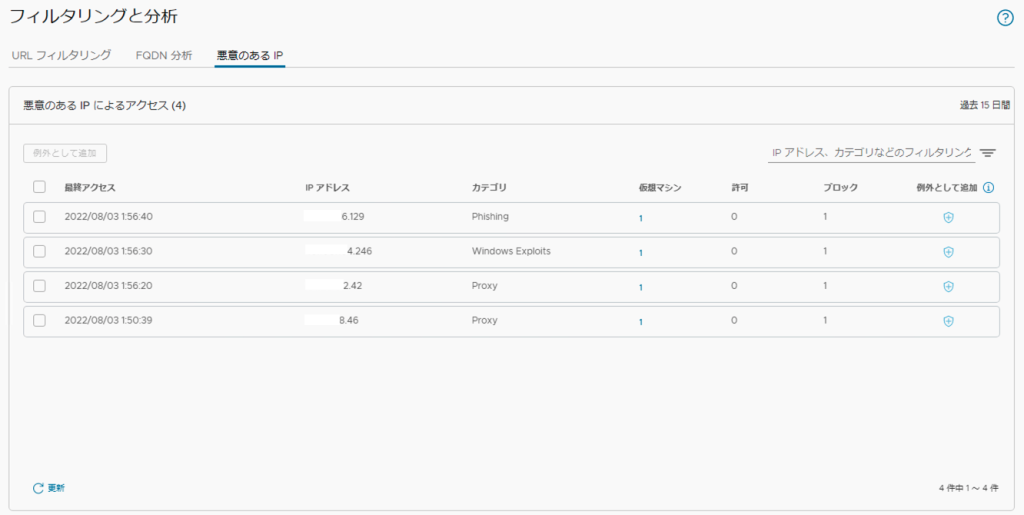

どういったカテゴリーの「悪意のある IP アドレス」にアクセスしているか、アクセスしていたワークロードはどれか、などといった過去 15 日間の統計情報をダッシュボード形式で確認することもできます。(下図:実 IP アドレスの表示の一部を削除し加工した画面サンプル)

また、検知された「悪意のある IP アドレス」単位での検知ログをUI内の表で確認することもできます。(下図:実 IP アドレスの表示の一部を削除し加工した画面サンプル)

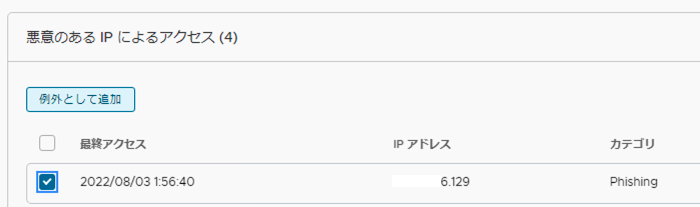

この表示内では、「例外として追加」という機能が用意されています。仮に「悪意のある IP アドレス」フィード内に期待と異なる結果があった場合、信頼するはずの IP アドレスが誤って脅威と判断されてしまっているわけですから、ここの機能を利用することで 今後は「信頼する IP アドレス」として判断できるように「グループ」の中に例外として追加することができます。

図のように IP アドレスをクリックして「例外として追加」を利用すると、

以下のように 例外を追加したい「グループ」が選択でき、例外追加ができるようになっています。このように、迅速なワークフローで例外処理を手早く行うことできるようになっています。

例外リストを運用する前提で考えますと、デフォルトの「DefaultMalicious|pGroup」と他に「Exceptions」などのカスタムグループを以下のように作成し、「悪意のある IP アドレス」のフィードを更新しつつ例外を追加していけるような「My 脅威リスト」のカスタムグループを管理いただくのが良いかもしれません。

こうすることでマルチテナントの仮想基盤であった場合にも、「組織A 脅威リスト」・「組織B 脅威リスト」といった具合にグループを分け、「脅威リスト」を組織ごとにカスタマイズして運用したい場合にも対応できたりします。

新たにグループを作成し例外追加してく場合、例外追加できる最大エントリ数は 4000 となる点は運用での変更量とあわせて考慮が必要な部分となります。

さいごに

いかがだったでしょうか。昨今のサイバー犯罪をみてもビジネス化された巧妙な脅威が増えており、そうした脅威の初期フェーズは攻撃者がビジネスで用意している汎用的な攻撃インフラの場合も多く、標的型メール攻撃などを介して、そうしたインフラのIPアドレスと通信をしようとします。こうした外部の脅威が私たちの基盤にアクセスできないように保護していくため、脅威からの通信をフィルターする仕組みがより一層必要になってきており、そうした仕組みを速やかに導入できるとしたら非常に即効性の高いものかと思います。

今回ご紹介した「悪意のある IP フィルタリング」では、分散ファイアウォールの仕組みを活用することで、導入ハードルを下げつつ、迅速にセキュリティ対策を強化していくことを可能にしています。また、この「悪意のある IP アドレス」は、VMwareの脅威インテリジェンス チームによって観察されたさまざまな種類の脅威情報をベースに作成されており、VMware Contexa のリサーチ能力を私たちの基盤の保護に直接活用できる新しいアプローチです。非常にパワフルな VMware Contexa のリサーチ能力を、ぜひ分散ファイアウォールに加えてみてはいかがでしょうか。

– – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – –

〜お知らせ〜

-

VMware の新たな仮想ネットワークソリューションを聞いたみたい!という方はこちら

-

VMware SD-WANに関するより詳細な解説と動態デモ、デザイン、運用イメージについて説明を聞いたみたい!という方はこちら

-

VMware でネットワークセキュリティ対策を実現するには?そんな説明を聞いたみたい!という方はこちら

-

VMware NSX Advanced Load Balancer のメリットやユースケースについて、デモを交えながら詳しく説明を聞いたみたい!という方はこちら

-

NSX SecOps – Foundation (HOL-2226-01-SEC) (日本語ガイド付き)