今回、このブログでは NSX Intelligence について紹介します。使ってみようと考えておられる方の一歩を踏み出す情報として、概要を知っていただければと思います。

NSX Intelligenceの概要

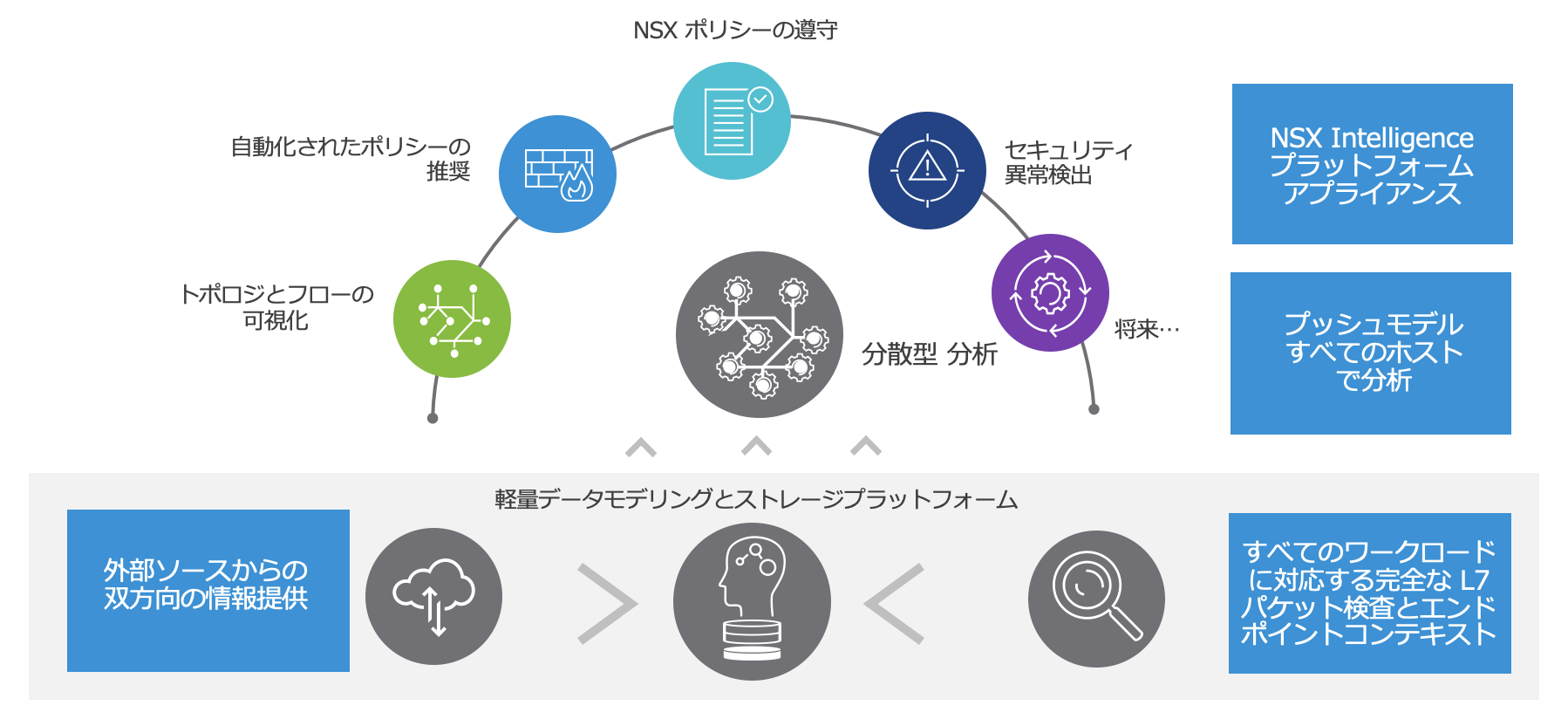

NSX Intelligence は、NSX Data Center のワークロードとネットワークのコンテキストを活用して、データセンター全体を可視化し、統合的にセキュリティポリシー管理、分析、コンプライアンスを実現する NSX ネイティブな分散型分析プラットフォームです。

NSX-T 2.5.0 とともに最初のバージョンをリリースし、この投稿時点の最新版 NSX Intelligence 1.2.1 では下記の機能が提供されています。

- データセンタ オブジェクトとトラフィックフローの視覚化

- マイクロセグメンテーション計画のためのセキュリティポリシー推奨

- 上記環境の継続的な変化の視覚化

- NSX Intelligence の健全性に関するアラームとイベント通知

- ネットワークトラフィックの分析 : NTA (Tech Preview)

NSX Intelligenceのアーキテクチャ

まず、アーキテクチャをベースに、機能や推しポイント☝️をご紹介します。

NSX にネイティブに組み込まれた NSX Intelligence は、分析を各ホストのハイパーバイザー内に分散させ、関連するメタデータを中央集中型の NSX Intelligence アプライアンスに送り、NSX Manager から収集した設定やインベントリ情報とともに処理します。

☝️ポイント1: NSX の分散ファイアウォール他同様、分散型

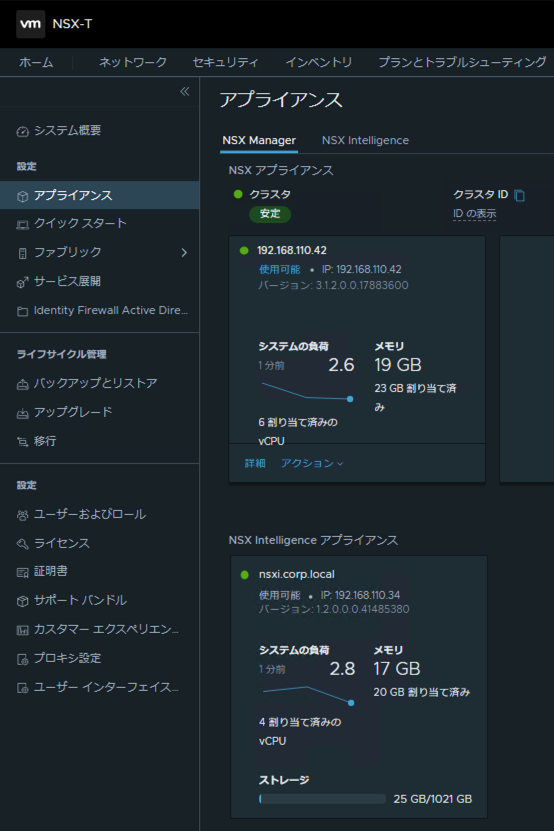

NSX Intelligence を使うためには、NSX Intelligence アプライアンスを NSX-T Manager UI からデプロイ、設定します。簡単な操作だけでインストールができ、完了後は NSX-T の他の機能同様に、同一 UI 上で使用できます。

☝️ポイント2: 大型の専用機器が不要で、インストールも使用も簡単

NSX Intelligence アプライアンスは、NSX Manager からの設定やインベントリ情報と共に、各ホストのハイパーバイザ、具体的にはNSX-T トランスポート ノードから vNIC からのフローの詳細を収集します。フローはサンプリングはせず全てを収集しており、ネットワークタップのような挟み込む構成変更も、NetFlowのような送信元機器でフロー情報を複製しフローコレクターに送信するような設定も不要です。

☝️ポイント3: 物理構成変更やフロー情報収集の設定なしで収集

収集した情報は分析、処理し、その結果を UI に表示します。

NSX-T インベントリに定義されている全てのグループや、その中に含まれるコンピュートエンティティ(仮想マシン/IPアドレス、物理サーバ)について、セキュリティの状態とフロー情報を可視化表示します。

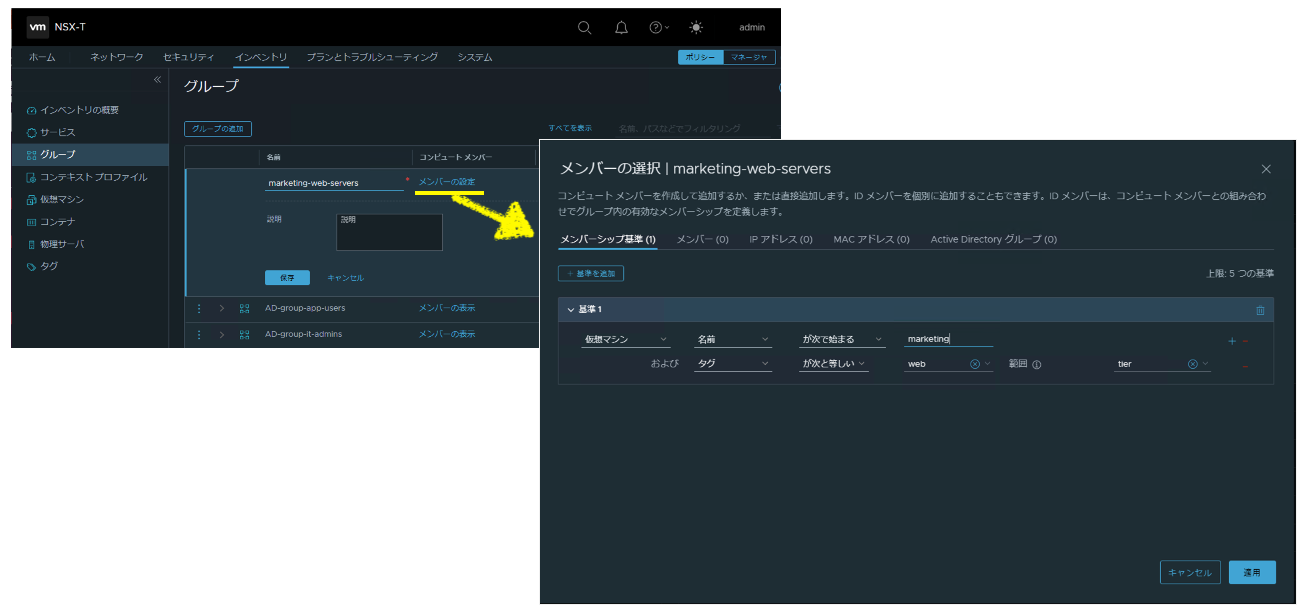

ちなみに、NSX-T インベントリのグループは、下記のように仮想マシン名の文字列やタグなど参加させたい条件(下記の例では、仮想マシンが “marketing” で始まる名前を持ち、”tier” という範囲の中のタグが “web”)を定義しておいてダイナミックに参加させることも可能ですし、明示的に仮想マシン/IP アドレス、MAC アドレス、Active Directory グループを指定することで、ユーザが自由にグルーピングできます。

次に、選択した仮想マシン、物理サーバ、IPアドレスの間で発生したトラフィックフローのパターンに基づいて、分散ファイアウォール ルールの推奨を提供します。

自動で生成された推奨セキュリティポリシーの内容、具体的には分散ファイアウォールルールを確認して、それを適用するかどうかユーザによって修正、場合によっては推奨の再実行、そして問題がないと判断した後、発行をすることで、実際に適用することができ、ユーザが手動で設定したファイアウォール同様に、適用されたルールと状態を確認できます。

☝️ポイント4: 自動でファイアウォールルール生成

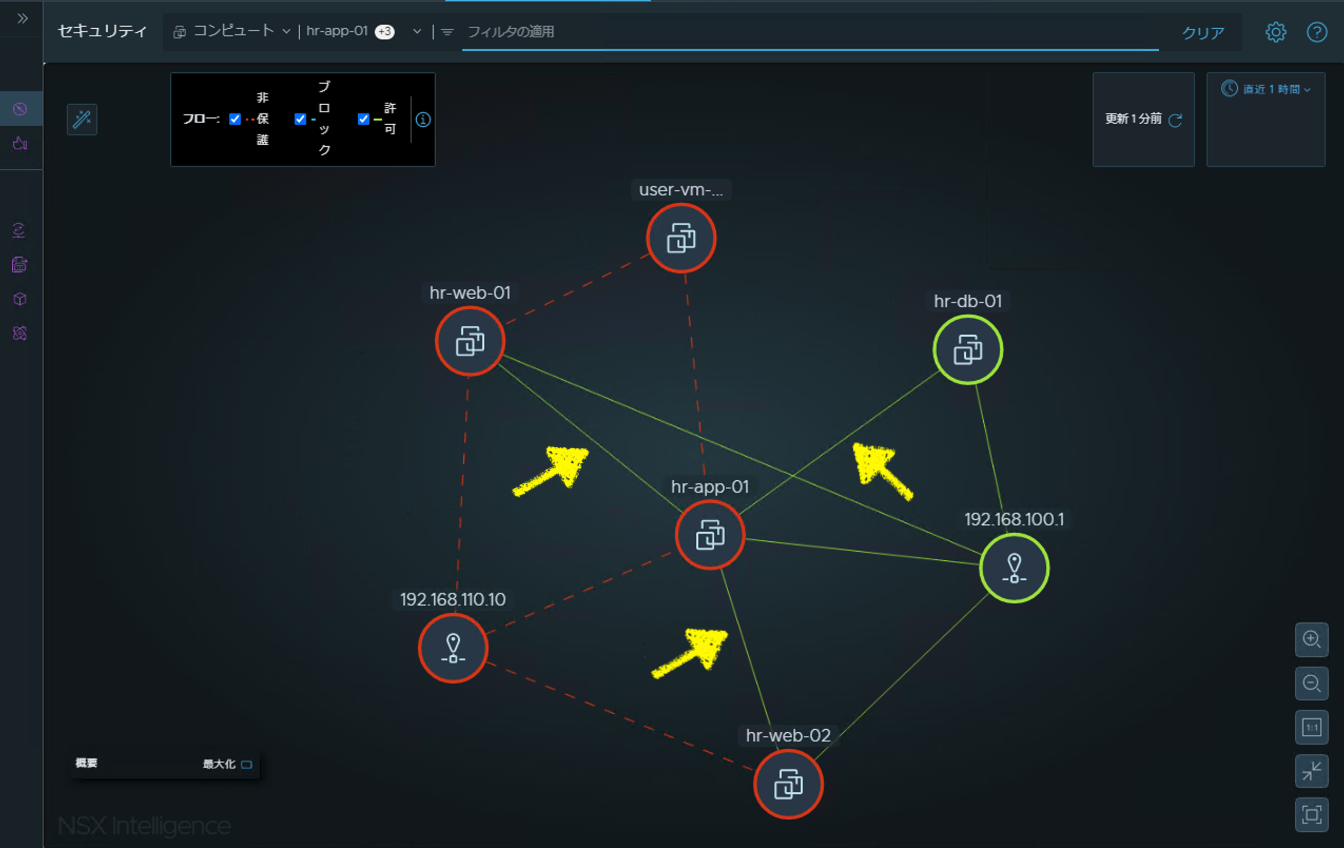

適用時、全てが許可されたフローのみだった場合は緑で表示されていますが、その後、新しい通信先とのフローが発生し、保護されていない、もしくはブロックされた場合は色が変化するため、視覚的に気づきやすくなり、実際のそのフローの詳細を追うこともできます。

☝️ポイント5: ファイアウォールルール設定後の変化にも気づきやすい

さらに現在の最新版から、新しいセキュリティ機能が入ってきており、ネットワークトラフィックを分析した上での異常検出として、脅威の検出を提供します。今後のセキュリティ機能の充実もあります。

☝️ポイント6: 今後必要なセキュリティ機能の拡充を予定

NSX Intelligence の使用方法

NSX Intelligenceは可視化が充実した製品で、ドキュメントも詳しい解説がこちらの通り用意されていますが、ここでは使用方法の概要をご紹介します。

インストールが完了すると、自動的に収集した情報を分析、処理、可視化の準備が整います。

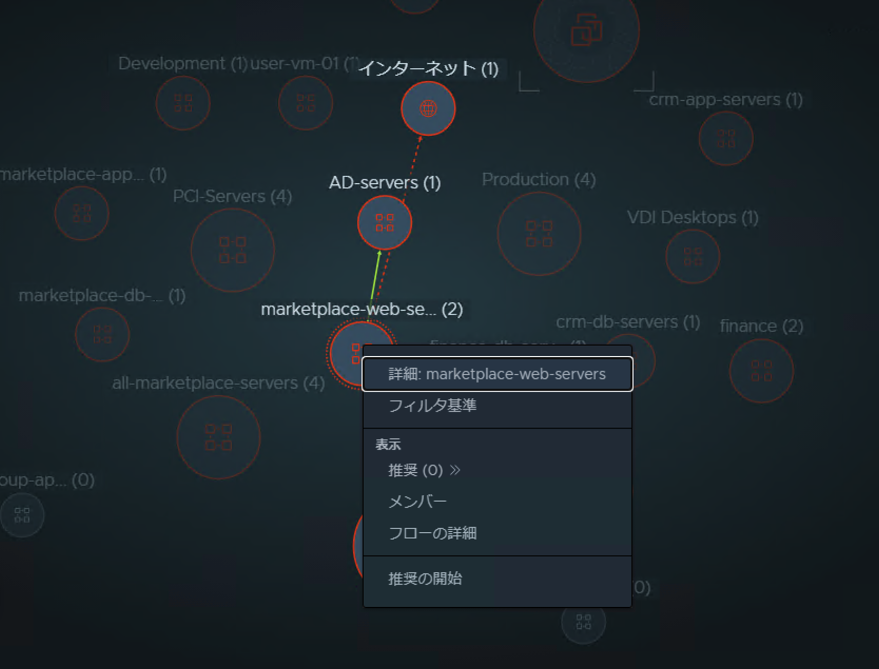

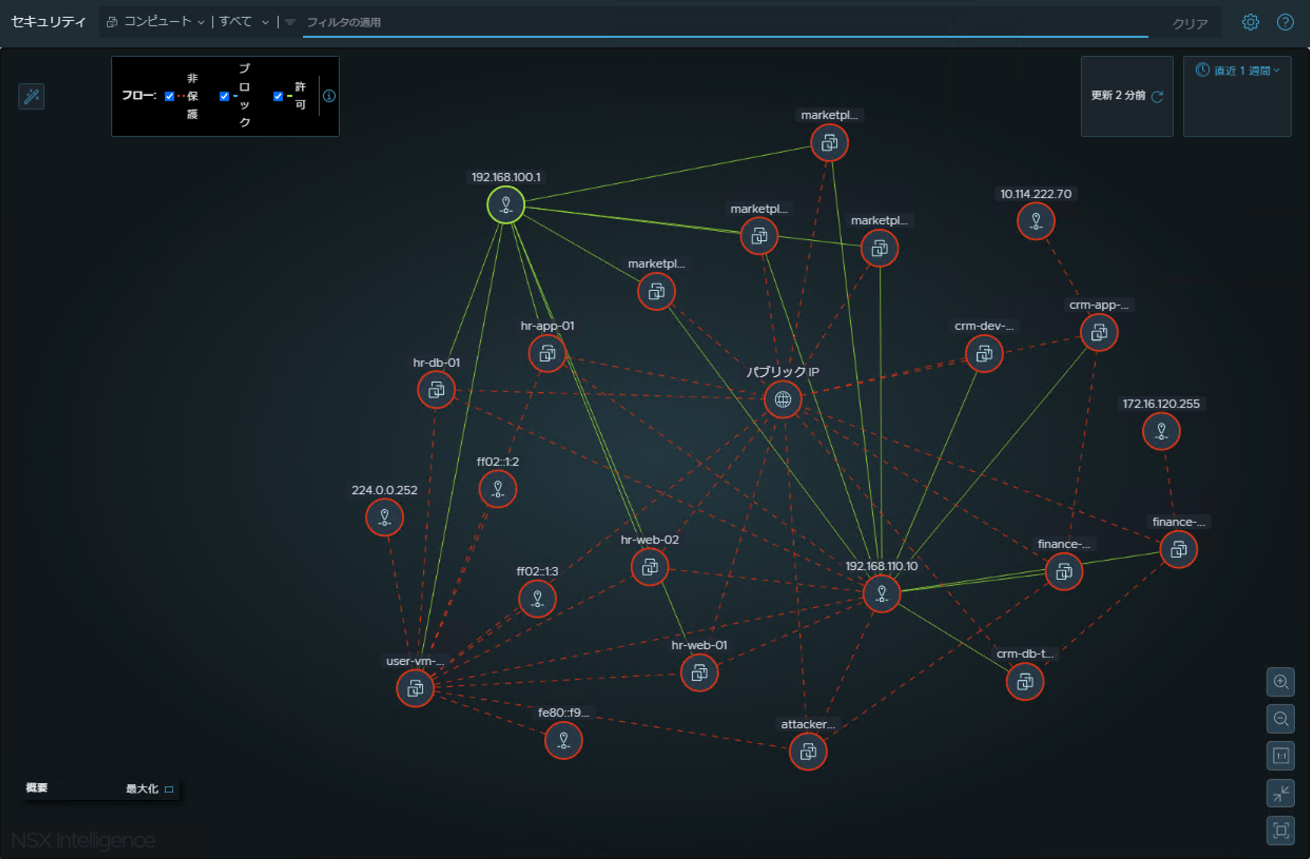

デフォルトの設定は、グループと関連するフローの可視化です。NSX-T 上の全てのグループインベントリ、グループに分類されていない 「未分類のコンピュート」、NSX-T のインベントリにない「不明」、パブリックIPを持つ「インターネット」にわけて表示します。

それらをわかりやすく色分けし、1 つでも保護されていない、つまり分散ファイアウォールが適用されていないフローがあるグループは赤、分散ファイアウォールによって「却下」や「ドロップ」でブロックされたフローが 1 つ以上あるグループは青、許可されたフローのみが 1 つ以上あるグループは緑、期間内にフローが発生していないグループは灰色で表示します。

同じくフロー自体も色で表され、保護されていないフローがある場合は赤の点線、ブロックされたフローは青の実線、許可されたフローは緑の実線で表示しています。

例えばこちらのように個々のグループと関連するフローが表示され、特定のグループ上にカーソルを移動すると、グループに所属するメンバー数、フローのタイプ別のフロー数が確認できます。

クリックすることで、選択したグループに接続しているグループだけがハイライトされ、右クリックで詳細な情報へ移動することができます。

100 以上のグループと 1000 以上のトラフィックフローを表示することもでき、その場合はグループをさらにクラスタにまとめて表示します。現在最大 250 グループ、 5000 VM までの表示が可能です。

表示をグループからコンピュート エンティティに変えると、仮想マシン、NSX-T 環境の一部である物理サーバ、通信を行なっている IP アドレスの表示になり、グループ表示と同様の色で可視化されます。

詳しい操作や他に表示できる情報はこちらをご参照ください。

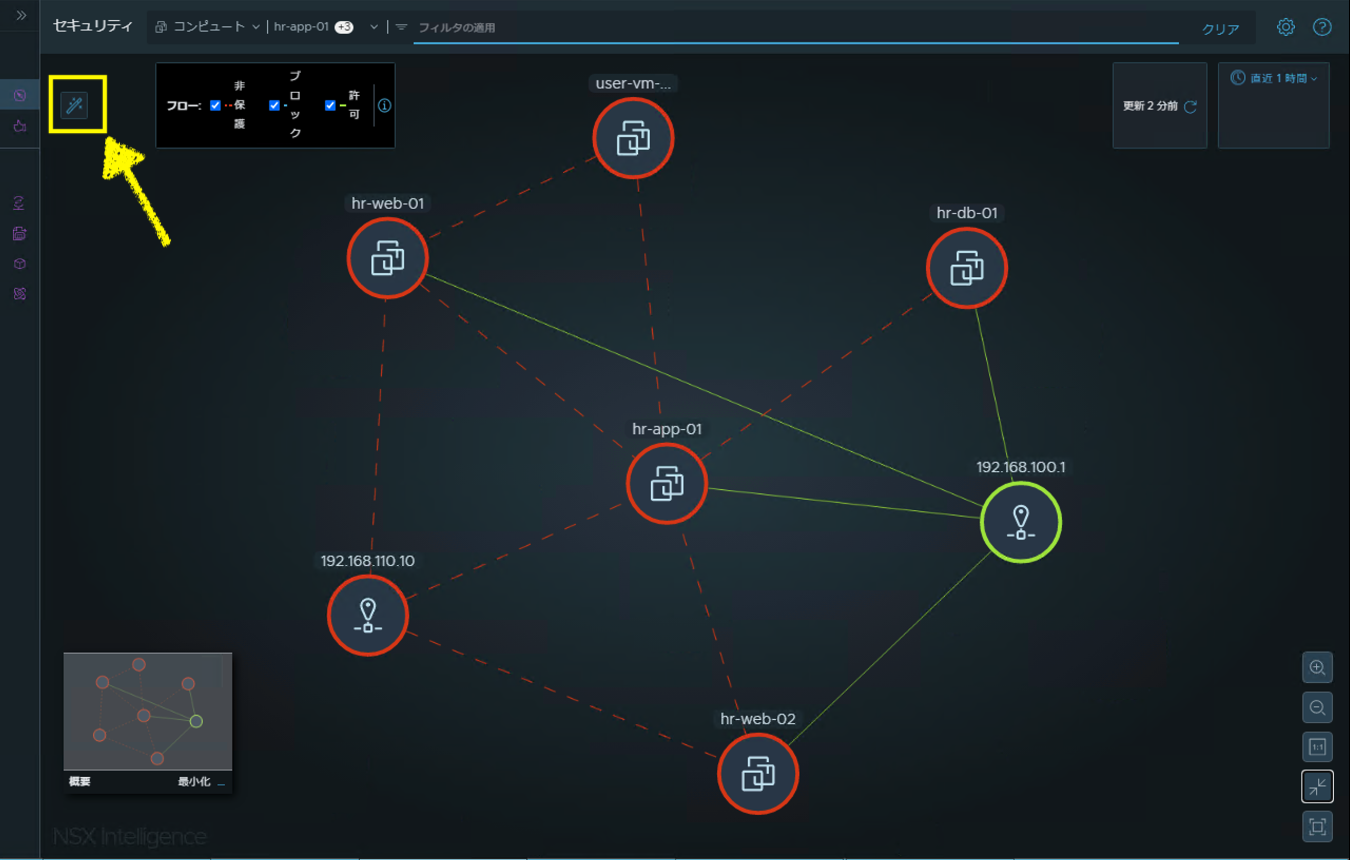

次は、収集、分析された情報から NSX Intelligence による分散ファイアウォールの推奨です。

現時点で推奨を生成する場合に選択できる仮想マシンと物理サーバ数は合わせて 100 まで、グループ、仮想マシン、物理サーバを含む合計数は 250 までです。分散ファイアウォールを検討したい範囲のグループや仮想マシン、そして推奨に活用したいトラフィックデータを使用する期間を吟味していただくことで、この制限内に収まり、かつ精度の高いルール生成が実現できるかと思います。期間として、直近 1 時間、直近 12 時間、直近 24 時間、直近 1 週間、直近 1 ヶ月が選択できます。

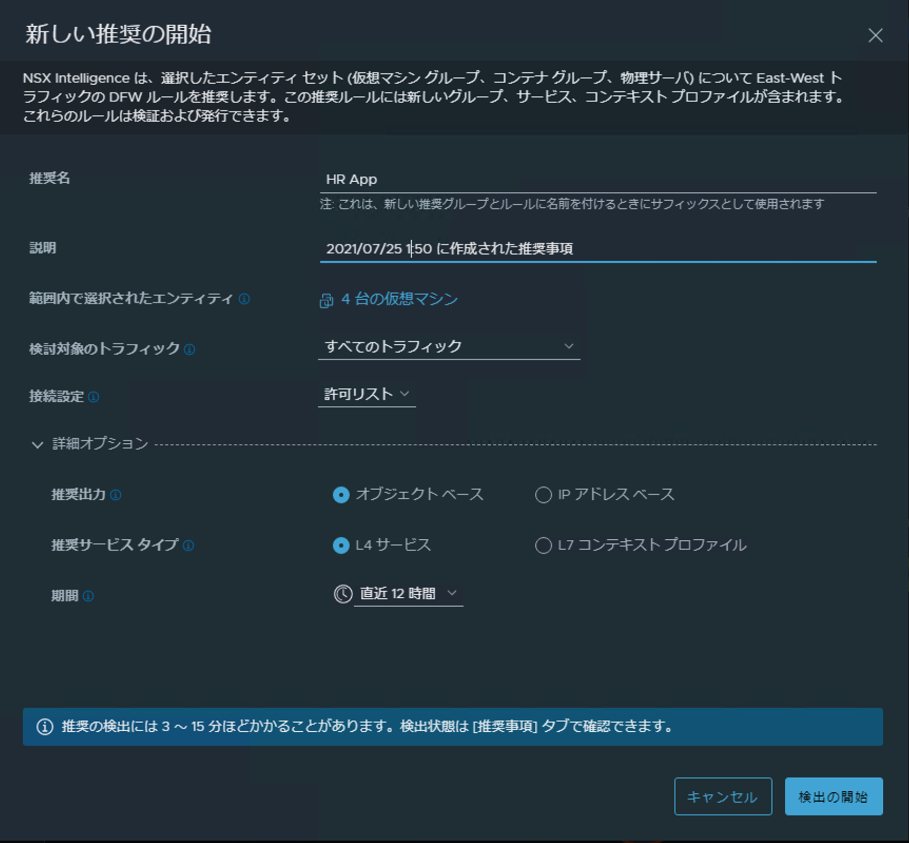

今回は特定のアプリケーションに関連する VM をコンピュートとして選択し、Magic Wand アイコンをクリックして、推奨を開始します。

推奨の生成を開始するにあたって、ファイアウォールルールの許可リストを作るのか、拒否リストを作るのかを選ぶだけで進めることができます。デフォルトを変更したい場合は詳細オプションより変更します。例えば、L4 サービス から L7 コンテキストプロファイルへの変更もその一つです。

推奨が準備できるまで、しばらく、休憩してお待ちください。

準備が完了すると、推奨のグループとファイアウォールルールが確認でき、ユーザがそれを見て必要な場合には適宜修正や名前の変更を行い、あとは既存ファイアウォールルールとの関係でセクションの位置を決め、発行するだけです。

分散ファイアウォールルールで、生成されたルールが有効になっていることを確認できます。

推奨を開始する前と同様に関連する VM をコンピュートとして選択すると、保護されていなかったフローが、保護されていることがわかります。

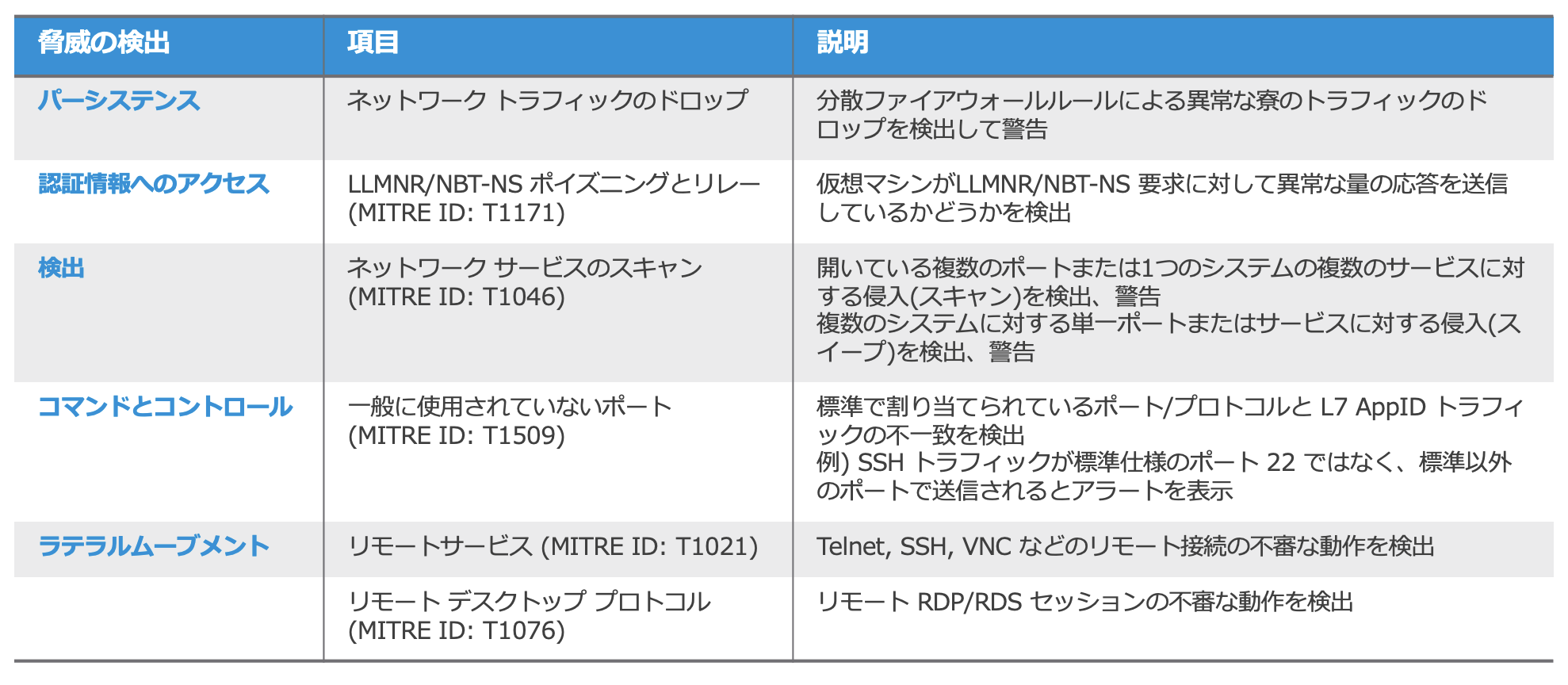

ここまで、現在の主な機能を説明しましたが、最後は Tech Preview の新しいセキュリティ機能、脅威の検出についてのご紹介です。 MITRE Enterprise Attack Framework に従って分類した項目を含めた下記の脅威の検出を提供します。

例えば、NSX-T環境に対してポートスキャンを実行してみると、このように確認することができます。

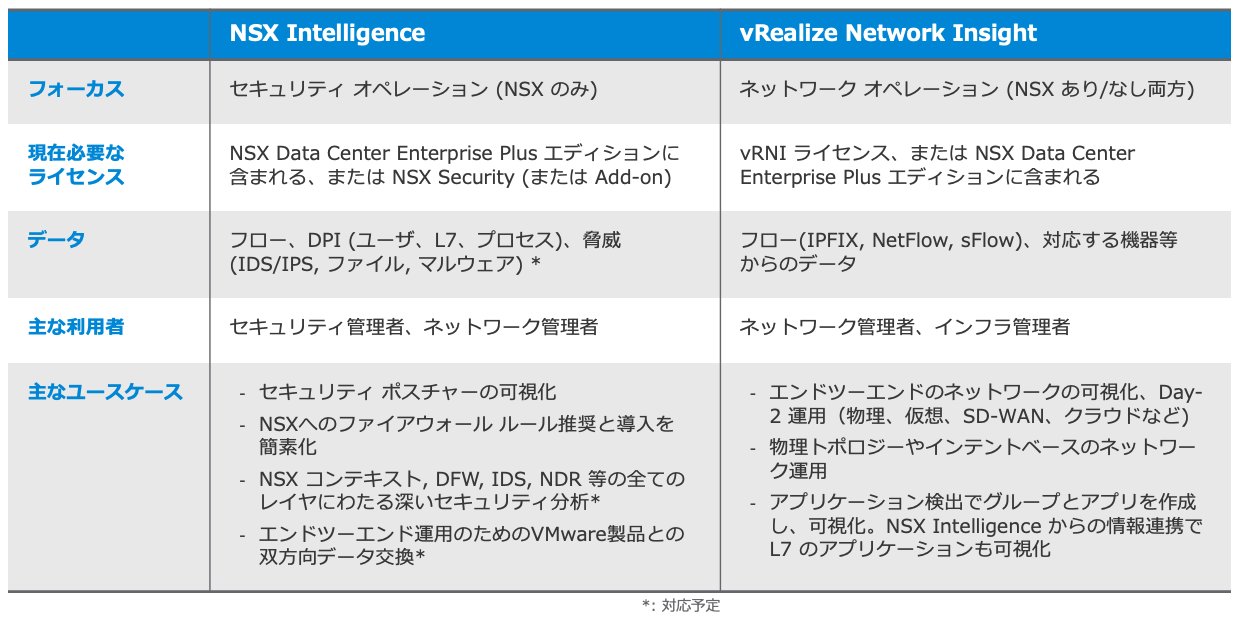

NSX Intelligence と vRealize Network Insight

VMware 製品をご存知であれば、前半の説明部分までで可視化と分析、ファイアウォールルールの推奨も提供する vRealize Network Insight (vRNI) でも同じような機能があるのでは?何が違うのか?、という質問をよくいただきます。

確かに同様の使い方は vRNI でも可能ですが、フォーカスしている点やユースケースが異なり、補完関係にあります。

そのためどちらかを単独でお使いいただくこともできますし、もちろん両方をお使いいただくこともできます。

外部の情報ソースとして相互に有益な情報を連携する機能が実装されており、すでに vRNI 側は単独では取得ができない L7 フロー情報を NSX Intelligence から取り込む機能が実装されています (こちらのブログを参照ください)。

今後、 NSX Intelligence が vRNI の情報を取り込む予定です。さらに Carbon Black も vRNI 同様、外部の情報ソースとして活用できるようになる予定です。

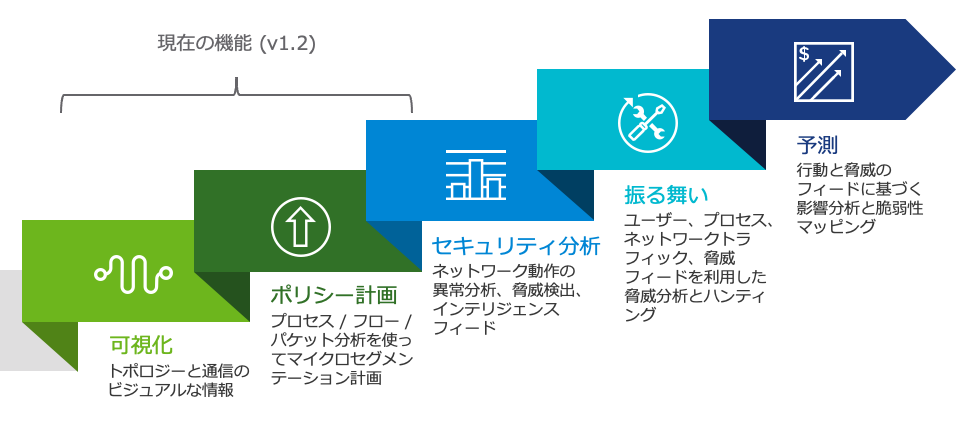

NSX Intelligence の今後の機能拡張

今年夏以降に予定されているリリースでは、すでにリリース済みの機能の強化に加え、買収製品である旧 Lastline の機能をはじめ、セキュリティ管理者にとって必要とされる機能が取り込まれてくるさらに予定です。

今後の NSX Intelligence の機能拡張予定は、こちらの通りです。

ご期待ください!