毎年 6 月は幕張メッセの季節だ、と無意識に体が覚えていますが、今年はオリンピック・パラリンピックの開催によって4月開催に変更となったInterop Tokyo 2021 。オフラインとオンライン、ハイブリッドを組み合わせて、 3 つのフェーズに分けての開催することになりました。筆者自身、ShowNet NOCチームメンバとして今年で 12 回目の参加となり、毎年お声がけいただいていることを光栄に思っています。この場を借りて、歴代のジェネラリストの皆様とNOCチームメンバーの皆様に、心から深く御礼申し上げます。

ヴイエムウェアとしては過去、ネットワークの仮想化としてのNSXやShowNetのシスログ管理ポータルとしてのvRealize Log Insight、NOCチームメンバへの参加(私とは別のSEがVMwareとして参加)などで、会場内で提供されるインターネットの接続サービスであるShowNetの設計、構築、運用から撤去まで支援していました。そして今年は、昨年買収したラストラインの技術をShowNetのセキュリティチームにコントリビューションすることで、ShowNetの安定運用に協力できたのではないかと思います。本ブログでは 2021 年のShowNetの、特にセキュリティ対策分野での貢献について紹介したいと思います。

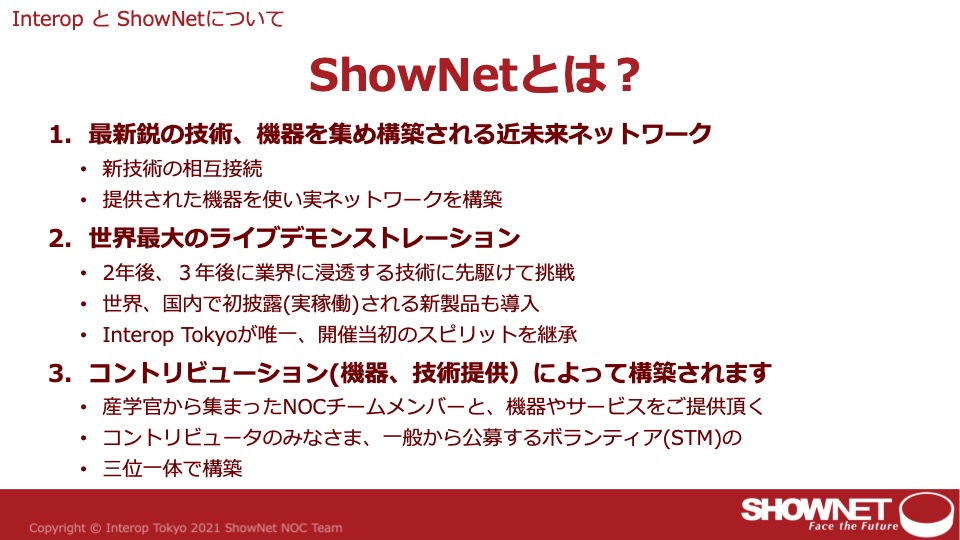

InteropとShowNetとは

Interopは 1986 年に米国モントレで開催されたカンファレンスイベント「TCP/IP Vendors Workshop」がその歴史の始まりで、日本では1994年から開催しています。Interopの語源はもちろん、”Interoperability”(相互接続性、相互運用性)です。Interopのイベントは大きく以下の 4 つの柱から構成されます。

- 展示会

- 基調講演

- カンファレンス

- ShowNet

詳しくは、こちらの動画で事務局のS.S.さんが詳しく説明しています

ShowNetでは、RFCなど、規格に対する解釈の違いなどで発生する相互接続時の不具合を、みんなで機材を持ち寄って検証し、その結果を共有することで、実環境へのスムーズな導入ができるようにすることを目的としています。その対象は、IEEEなどで新たに規格化されるイーサネットなどの物理接続に限らず、RFCで定義される各プロトコル、異なるベンダー間でAPIなどを使ったインテグレーションなど、広範囲に渡ります。

“I know it works, because I saw it at Interop”

数年後、このShowNetで行った検証結果やその知見が現場で役立つことも多く、その日が来ると信じて、産官学の各分野から参加しているトップエンジニアたち、特に産業界から参加しているメンバーについてはビジネス上での競合関係を超えて、業界のトップエンジニアが一体となって活動している、IT業界にとってとても貴重な場であると思っています。ナノオプトメディアの総合プロデューサのY.O.さん(最近、ボルダリングにハマってます)、この場が絶えないように、引き続きのご尽力をお願いいたします。

第28回目の今年は、このブログを執筆している 6 月 18 日時点では、リアル開催とオンライン開催の二つのフェーズが終了し、前回を一万人以上上回る 168,244 人の方々がご来場またはご参加、Interop Tokyo 2021 カンファレンスは現在進行形でさらに参加者が見込まれ、年内はオンデマンド配信を見放題という、超太っ腹な企画になっています。

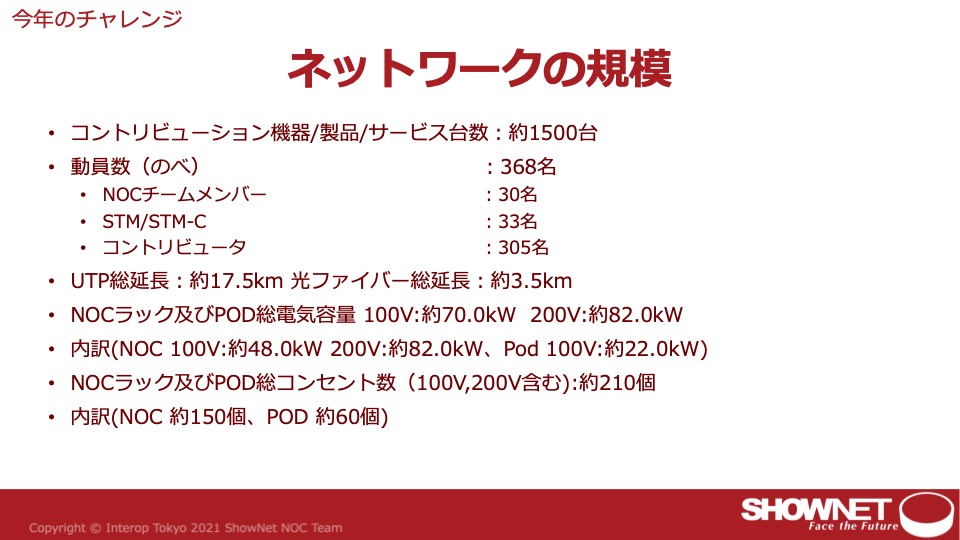

今年のShowNetの規模

ShowNetと一言で言ってもそのカバー範囲は広く、その中でも毎年、注目カテゴリとチャレンジ内容を事前に公表し、会期に入る直前にその年ごとの規模を定量的にまとめています。近年は仮想化技術が進んだためか、物理的なハードウェアの台数や配線ケーブルの量が減っている傾向があります。それでも、今年は約 1,500 台の機器がコントリビューションされ、延べ動員数も 368 名と例年と変わらない大規模なサービス提供基盤となっています。そして、今年も世界初や日本初の製品やサービスが発表されております。

ShowNetでのセキュリティ対策

Interopは、同時に複数の国で開催することはないため、ShowNetで利用するグローバルIPアドレスは、世界で開催されるInteropで共通して利用しています。以前は、45.0.0.0/8 というとても広いIPv 4 アドレス空間を持ちつつも、IPv 4 枯渇問題への対策を行うこともありましたが、現在は一部返却して 45.0.0.0/15 を利用しています。余談ですが、レジストリ日は、なんと 1991 年 9 月 9 日です。つまり、このアドレス空間に攻撃を仕掛ければ、InteropやShowNetを攻撃できる、ということがイコールになります。

ShowNetのNOCチームメンバは、業界のトップにいる超有名な研究者たちやメーカーのエンジニアが、産官学からのトップエンジニアをバイネームで指名して招集されますので、攻撃者からすると申し分ない攻撃対象となるわけです。このアドレス空間へサイバー攻撃を仕掛け、その攻撃が成功して、例えばサービスダウンなどができれば、攻撃者として「業界でもトップのエンジニア集団が作っているあのShowNetをダウンさせた」という満足感、攻撃者フォーラムでも一躍有名人となり、サイバー犯罪者として名前が売れて、さらにビジネスが飛躍的に伸ばせるかもしれません。このことから、ShowNetを守るNOCチームメンバも、真剣にあらゆる攻撃対策を想定して設計し、インテグレーションして、実行することになります。しかも、今年からセキュリティの責任者となったM.J.さんは、仕事でもサイバーセキュリティに携わっているため、まさかそんな人が突破されるのは言語道断、(きっと)仕事や人生などいろいろなものを覚悟して今年のShowNetの設計と準備を進めてきました。

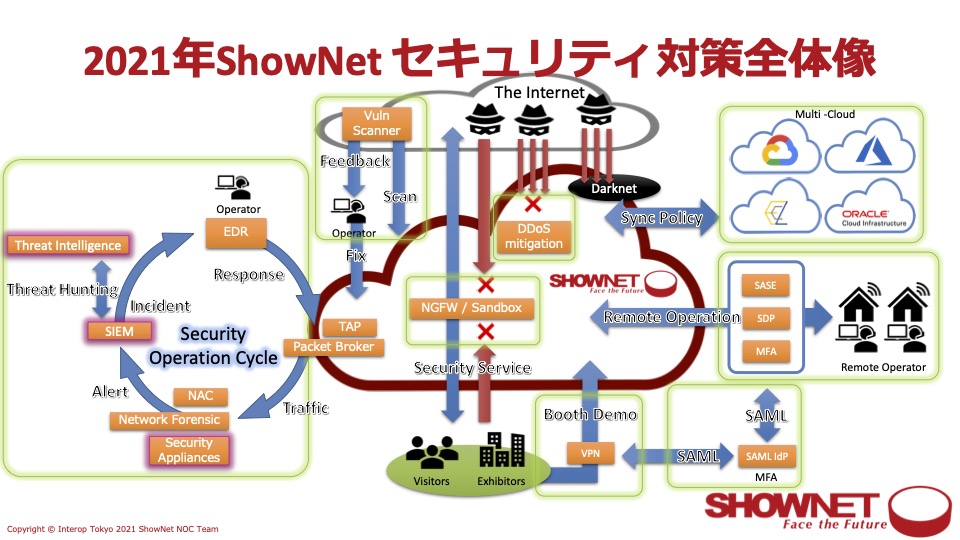

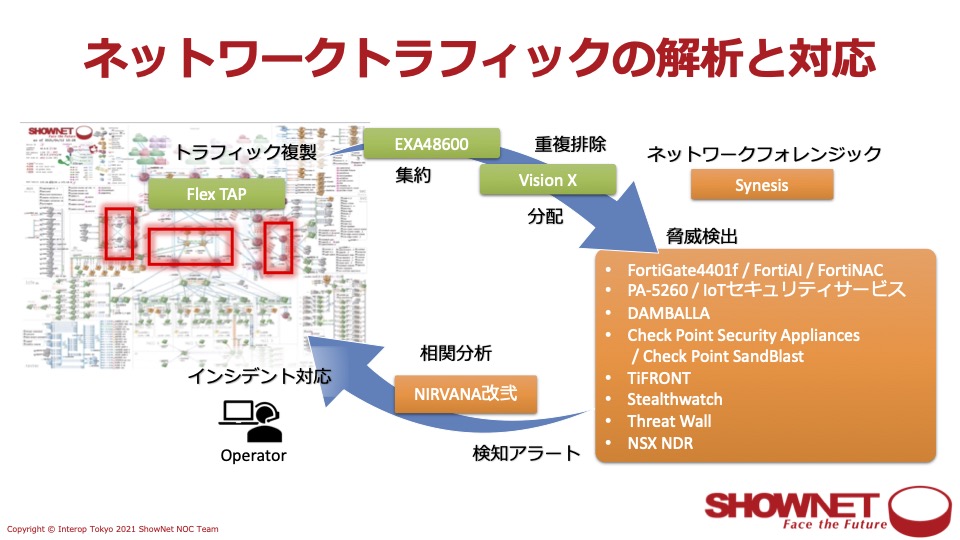

今年のチャレンジは、「ゼロトラストモデルによる次世代セキュリティアーキテクチャ」を柱に、守るべきリソースを再定義し、そのリソースを守るためのいくつかのセキュリティ実行ポイントを設け、それぞれのセキュリティ実行ポイントで必要な対策を行うものでした。また、マルチベンダのスレットインテリジェンスを活用して、その情報を集約して解析することで、プロアクティブな脅威検出にもチャレンジしました。

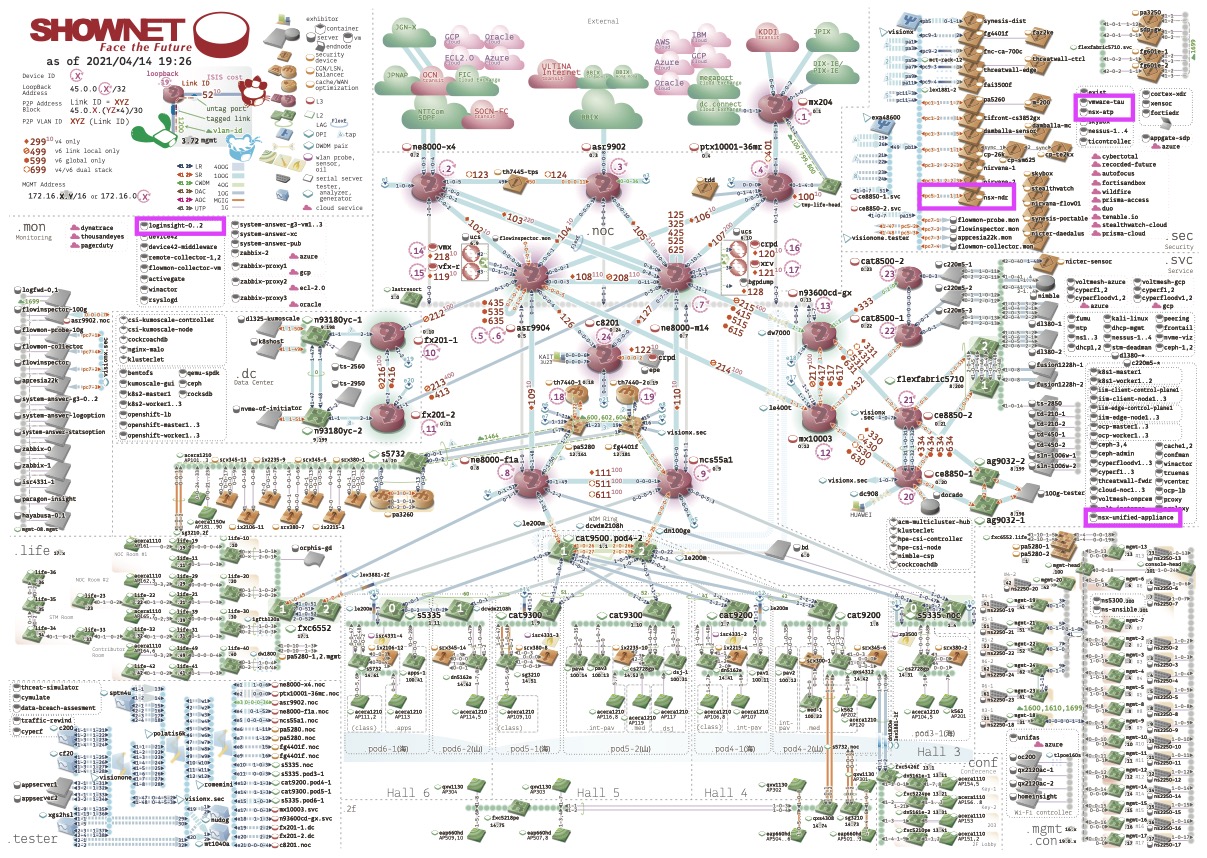

それでは、まずShowNetの構成、セキュリティ対策の全体像で、ヴイエムウェアのセキュリティソリューションがどこで活躍したのかを解説します。図の中のピンク色で囲っているものが弊社製品です。ラストライン以外は全てソフトウェアのため、物理的なラックマウントなどはほぼありませんでしたが、実はこのようにいくつかの場所でご利用いただきました。

ShowNetの構成図は、Interopのサイトからダウンロード可能で、近年はIPアドレスも隠さずNOCチームメンバーが使っているものをそのまま公開しています。実はこの構成図(NOCチームメンバー内では「トポ図」と言っています)はすごく優れもので、このトポ図を見ると、loopbackのIPアドレスや各インターフェースのIPv 4 /IPv 6 アドレスだけでなく、どのルータのどのポートが、どのスイッチのどのポートに接続しているか、IS-IS(前回まではOSPFですが今年はIS-IS)のコスト値、通常時はどの経路を通るかのルーティングなど、設定に関わるほとんどの情報を得ることができます。今年は、絵描き担当のH.K.さんがアイコンも更新しましたので、ぜひプレゼン資料などの構成図作成にご活用ください。

利用ポイント① ログ監視と可視化、高速検索 – VMware vRealize Log Insight

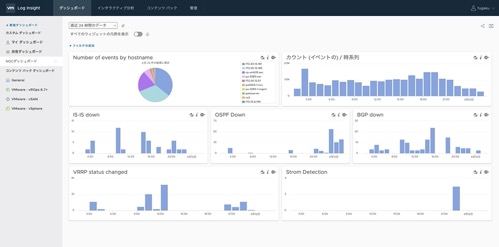

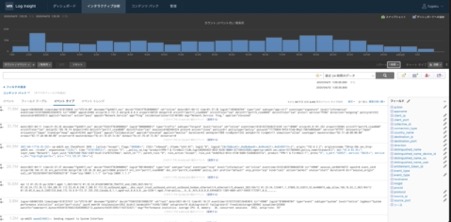

こちらはセキュリティチームではありませんが、モニタリングチームのH.A.さんとY.I.さんは「監視運用の省人化と高レジリエンスな監視システムの提供」にチャレンジし、その中の「ログ監視と可視化、高速検索」としてvRealize Log Insightをご利用いただきました。

セキュリティインシデント発生時も、関連するキーワードにヒットするものがないかを全ログデータを検索する時も利用しました。

対象機器やソリューションは、全部で 455 台、会期の 3 日間で 522,293,647 件のログ、4 月 1 日のホットステージ初日から会期終了の4月16日までの全期間では、1,625,186,620 件( 16 億件以上)のログを収集し、そのデータ量は 851 GByteになっていました。これだけのデータを蓄積して全件検索しても高速な検索結果を提供してくれるのは運用者にとっても非常に効率的な検索作業が可能になります。

利用ポイント② スレットインテリジェンスのインテグレーション – VMware Threat Analysis Unit (TAU)

スレットインテリジェンス(脅威情報)は、各社が全ての脅威情報を網羅しているわけではなく、各社によって強いエリアや弱いエリアがあったり、他社では持っていない脅威情報をスレットインテリジェンスに持っていたりするため、できるだけ多くの脅威情報を一箇所に集め、そこから必要な情報を引き出すことが肝要です。また、インターネット上にあるWeb上のデータやニュース、CVEのアップデート、ツイッターの情報にも、例えばIoC(Indicator of Compromise)やMITRE ATT&CKのTTPs(Tactics/Techniques/Procedure)の一部の重要な情報が記載されていたりしますので、リアルタイムな情報収集も重要なポイントになります。

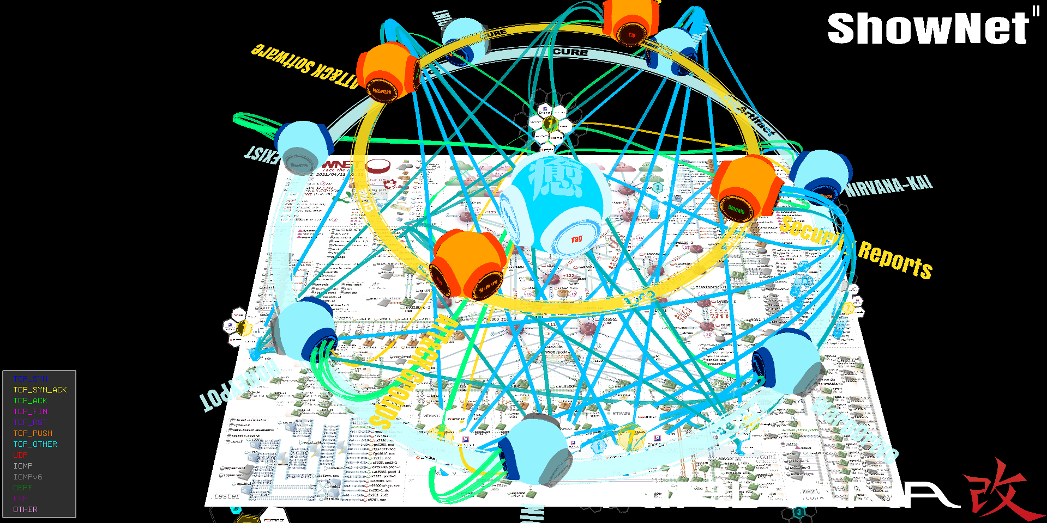

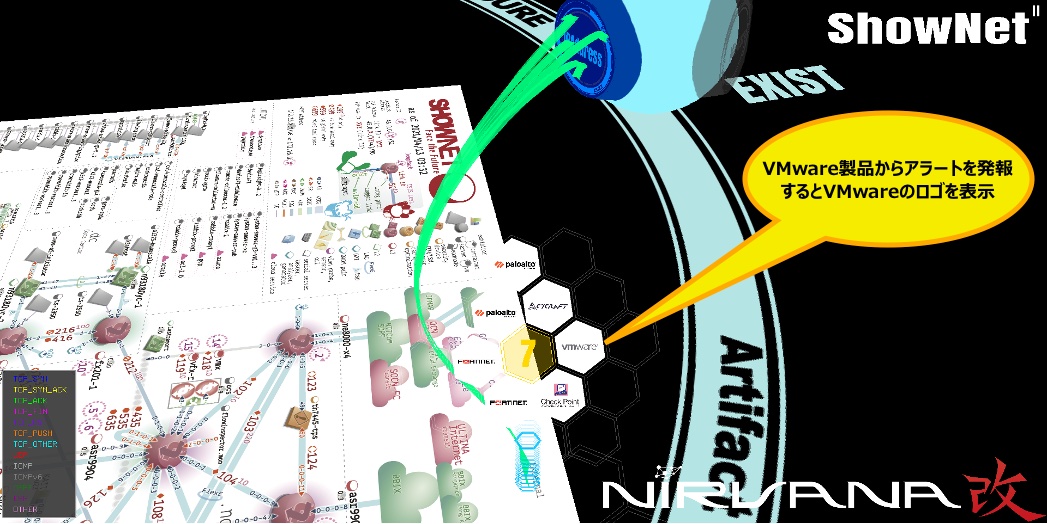

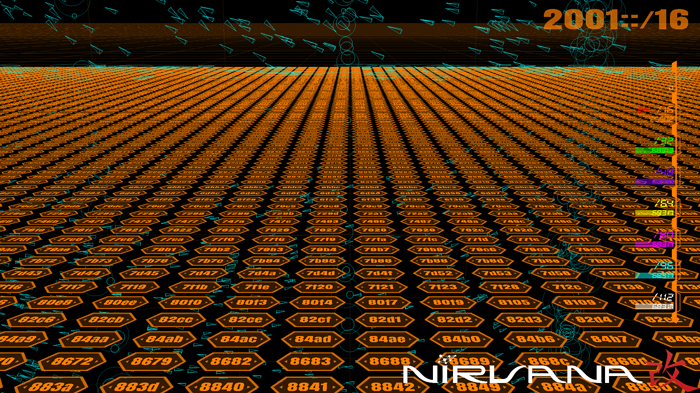

前回に続き、今年のShowNetでも、スレットインテリジェンスは国立研究開発法人情報通信研究機構(以下、NICT)様 サイバーセキュリティ研究室からご提供のサイバー脅威情報集約システムEXISTで、ヴイエムウェア含めて全4社から集約して利用しました。また、図には記載しておりませんが、セキュリティニュース、IoCやExploitのデータベース、ツイッターなどの情報も集約しました。またこれとは別にNICT様ご提供の、サイバー攻撃統合分析プラットフォーム NIRVANA改弍とセキュリティ情報融合基盤 CUREでは各種セキュリティ機器から発報するアラートやログを全て集約していますので、EXISTと連携することで、サイバー攻撃の痕跡調査やクレデンシャルリーク情報、クチコミなどを監視することで、プロアクティブな脅威検出にチャレンジしました。

画像提供:情報通信研究機構(NICT)

今年はなんと、NIRVANA改弍でIPv6に対応して、難しい可視化をさらに向上させています。NICTのM.S.さんによると、可視化するけどできるだけ見せないようにすることを考えた、ということでした。確かに可視化ですが、全部見えると多すぎますし、少なすぎると必要な情報まで見えなくなりますので、本当に必要な部分だけを可視化する、そのバランスが非常に難しそうです。

利用ポイント③ ネットワークトラフィックの解析と対応 – VMware NSX NDR Defender(旧Lastline Defender)

ShowNetでは 2017 年以降、出展社様や来場者様により安全にShowNetをご利用いただくために、セキュリティサービスを提供しています。このセキュリティサービスは、インラインでセキュリティ機能を導入し、悪意あるトラフィックや悪性サイトへのアクセス、脅威があるファイルなどのダウンロードをShowNetのセキュリティサービスでブロックするというものです。

ただ、全ての出展社様がセキュリティサービスを受けるわけではなく、またセグメントによって入れられないこともあります。このような状況下でゼロトラスト セキュリティを実現しようとすると、トラフィックをコピーして集約、そのトラフィックを常に検査することが必要になります。それを実現するために、ShowNetの主要なところに、毎年お世話になっているキーサイト テクノロジ様からお借りしたネットワークTAPを設置し、そのTAPから100Gに対応したパケットブローカーでトラフィックを集約、重複排除と分配を行って、各セキュリティ製品をセンサーとして利用することで解析を実行します。その中のサンドボックス解析と、Network Detection & Responseの機能をNSX NDR Defenderで提供しました。みなさんも記憶に新しい 2017 年のWannaCry以降、あれほど大きなインシデントの発生は抑制できていますが、フィッシングサイトへのアクセスなど、毎年、いくつかのアラートを検出しています。

利用ポイント④ 仮想ネットワークと分散型セキュリティ対策 – VMware NSX Firewall with ATP Edition

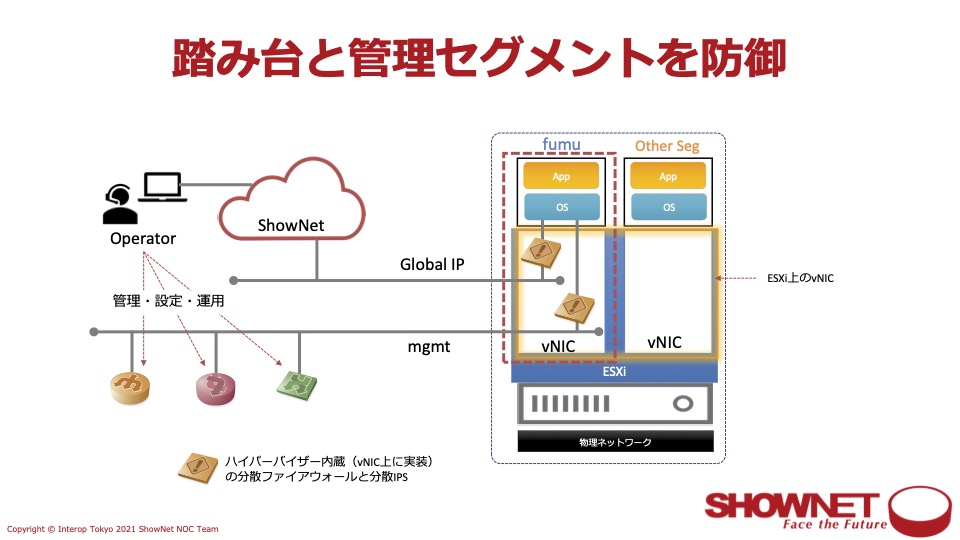

ShowNetの構築が順調に進んだある日、L2/L3チームが毎年運用で利用している「fumu」と命名されている踏み台のホストをどう守るかが課題となった。

fumuは、ShowNetのL 2 /L 3 運用者が、ルータやスイッチ等の管理コンソールに入る際、わざわざ自身のPCのネットワーク接続を変更しなくても、管理ネットワークに自由に入れるようにするための踏み台ホストになります。セキュリティチームとしては、たとえ証明書を利用した認証を実行しているからといって、ゼロトラストを掲げている以上、盲目的な信頼はできないし、制御と監視は実行する必要がある。fumuはグローバルIPとクローズドな管理用セグメントの両方に足を出している。一般的なセキュリティアプライアンスなら、グローバル側の足にインラインでファイアウォールやIPSなどを構築、または仮想アプライアンスをサービスチェインしてインラインで構成する、というのが一般的に採用する手法だと思います。ただ、ここがやはり、業界のトップエンジニアの存在。今年はセキュリティとサーバを兼務しているK.A.さんから「fumuはvSphere上で稼働させて、そこでNSXが使えると構築も運用も楽になる」との提案があり、即決定。構築も設定も運用も、全て楽に行えて、機能としても問題なし。こうして、NSX Firewall with APT Editionが最も得意とするところで、最も効果的にShowNetで利用していただくことになりました。

筆者自身は、ラストラインの在籍前からShowNet NOCチームに参加、昨年の突然の買収劇もあって、そのままラストラインの延長として参加しました。ヴイエムウェアはラストラインよりも多くのソリューションを提供できる会社ですので、来年はぜひ、SASEやデータセンタ、クラウドの分野でコントリビューションして、ShowNetという厳しい環境で利用していただき、多くのコントリビュータ様と相互接続を行い、ShowNetへの貢献はもちろんこと、会社や社員、現場へその結果をフィードバックして、製品の実装技術にフィードバックが適用できれば、最終的にお客様がハッピーになれる、そのような貢献ができればと思っています。