はじめに

VMware SASE のコンポーネントであるCloud Web Security (以下CWS)では外部IDプロバイダと連携したSAML認証をサポートしています。その機能を利用するとユーザ認証情報ベースで様々なセキュリティレベルを設定することができます。今回はVMware SASE ver4.5.0でのSAML認証の設定例を紹介いたします。

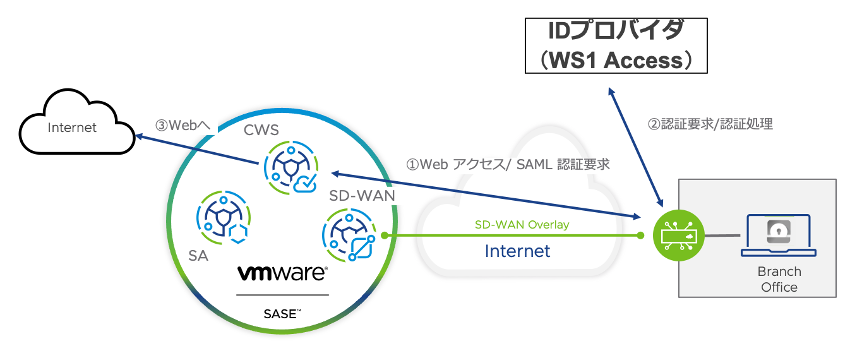

動作イメージ

①クライアントからWeb へアクセスしようとするとCWS がSAML 認証要求を発行します。

②それを受けてクライアントはID プロバイダへSAML 認証要求を送信します。

③認証が通ると以降のWeb アクセスにはメタデータがHTTPsヘッダに埋め込まれ、CWSはそのトークンの有効性をチェックしWeb へのアクセスが許可されます。

設定の流れ

VMware SASE では現在下記のIDプロバイダとのSAML連携をサポートしております。

- VMware Workspace ONE Access

- Okta

- ADFS

- Azure AD

- CA Single Sign-On (旧CA SiteMinder)

本ブログではIDプロバイダとしてWS1 Access を利用し、SAML 連携によりWebアクセス制御を行います。設定手順は下記となります。

- IDプロバイダ(WS1 Access) でのCWS連携設定

- VMware SASE CWS でのSAML連携設定

- SD-WAN 設定

それでは各設定を紹介いたします。

1. IDプロバイダ (WS1 Access)でのCWS連携設定

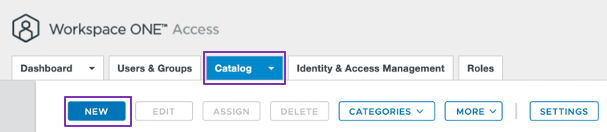

WS1 Access のユーザコンソールに入りまずはSAML 認証のためのカタログを作成する。

Catalog タブを選択し、NEW をクリック

名前を入力

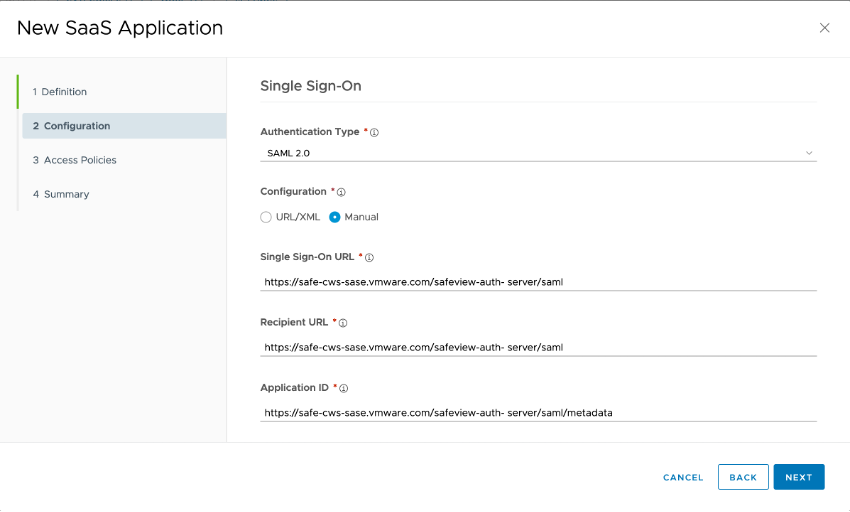

SAML2.0を選択し、各項目に下記を記入

Single Sign-On URL: https://safe-cws-sase.vmware.com/safeview-auth-server/saml

Recipient URL: https://safe-cws-sase.vmware.com/safeview-auth-server/saml

Audience ID: https://safe-cws-sase.vmware.com/safeview-auth-server/saml/metadata

Username Value: ${user.email}

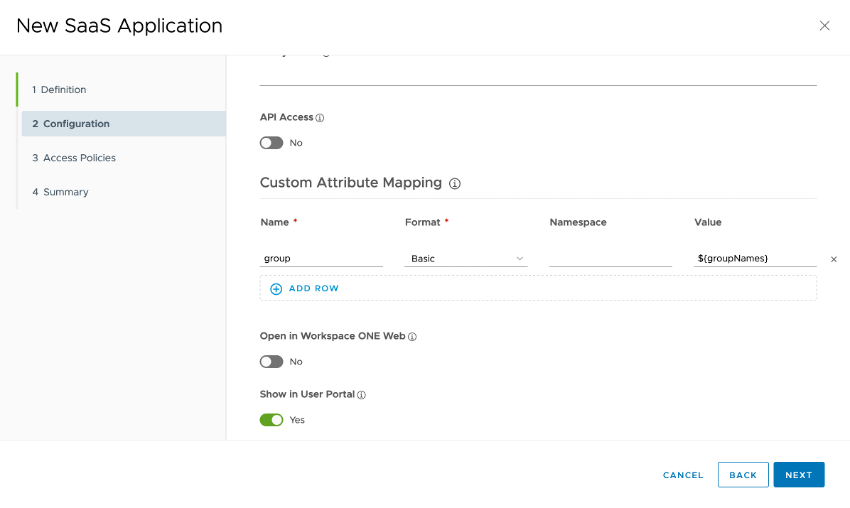

グループ名ベースでの制御(後述)のために下記を入力。残りはデフォルト値

Name: group

Format: Basic

Value: ${groupNames}

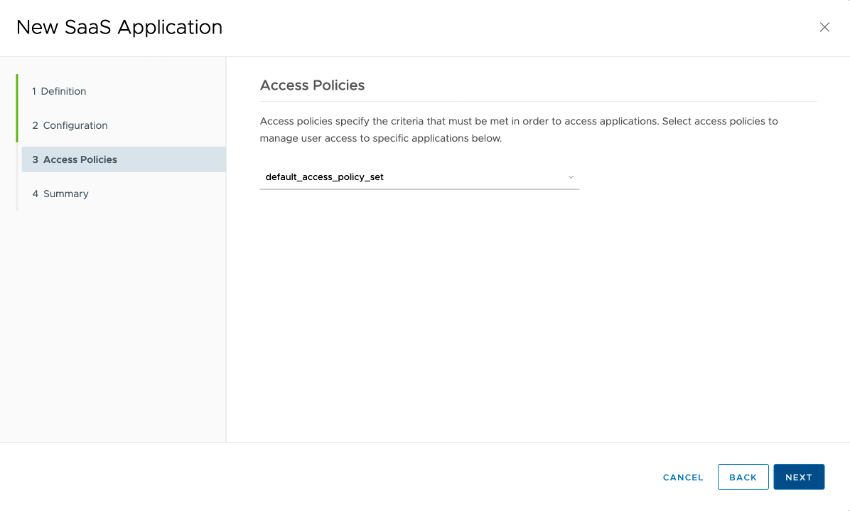

default_access_policy_set を選択し、保存

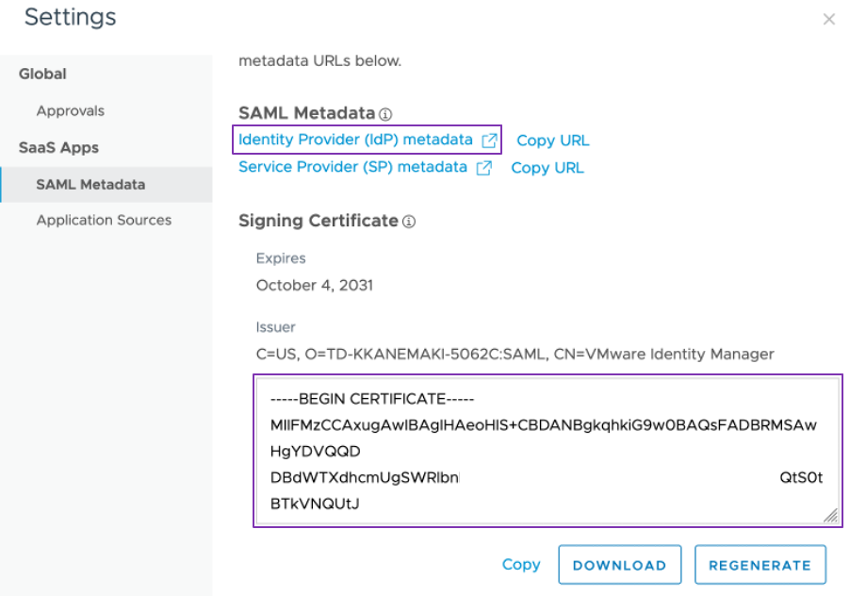

Signing Certificate の証明書を手元のメモしておく

Identity Provider (IdP) matedata をクリック

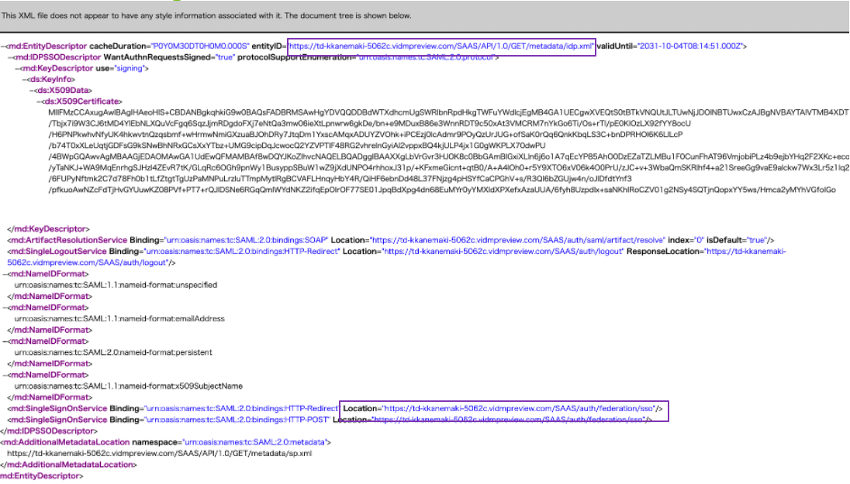

”md:EntityDescriptor” のentity ID および “md:SingleSignOnService” のLocation に記載されているURLを保存しておく

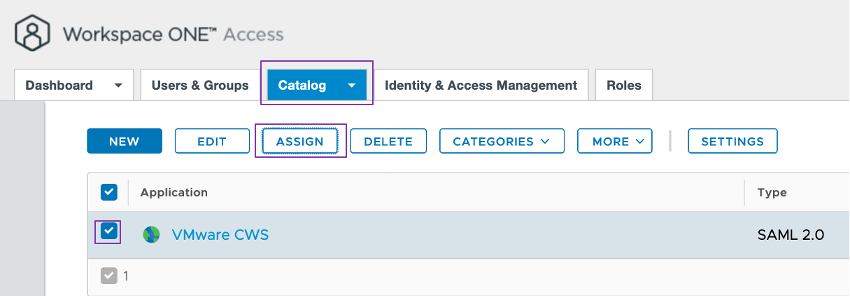

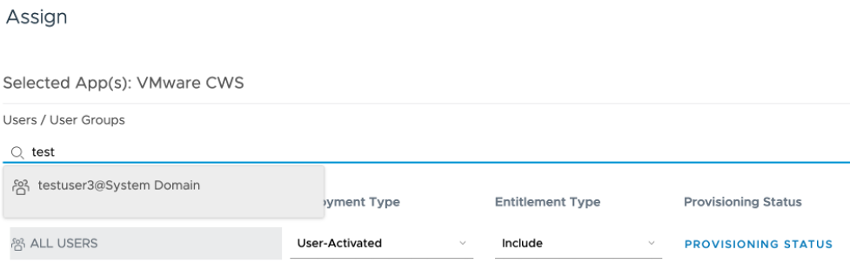

作成したカタログに認証に用いるユーザをアサインする

※ ユーザおよびグループの設定は事前に必要

アサインするユーザを検索し追加する

図の例ではtestuser3 というユーザをアサインした

WS1 Access での設定は以上となります。

続いて、ここで設定したWS1 Access 設定を用いてVMware SASE CWSを設定していきます。

2. VMware SASE CWS でのSAML連携設定

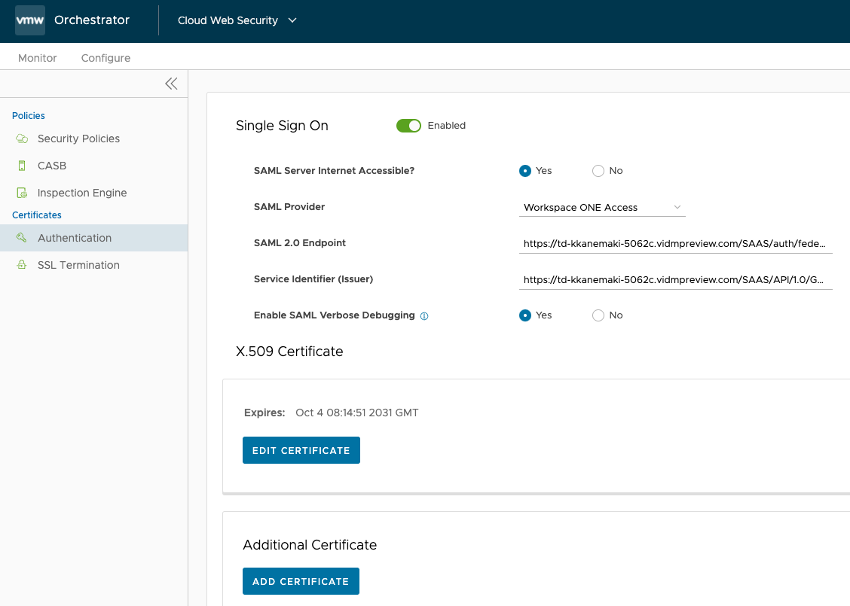

VMware SASE の CWS コンソールへログインし、SSO のためのSAML 認証設定を行う

Configure > Authenticationを選択

Single Sign On をEnable

SAML Server Internet Accessible をYes

SAML Provider は今回はWorkspace ONE Access を選択

SAML 2.0 Endpoint を先程WS1 Access コンソールでメモしたLocation を記入

Service Identifier(Issuer) は同様にメモしたEntity ID を記入

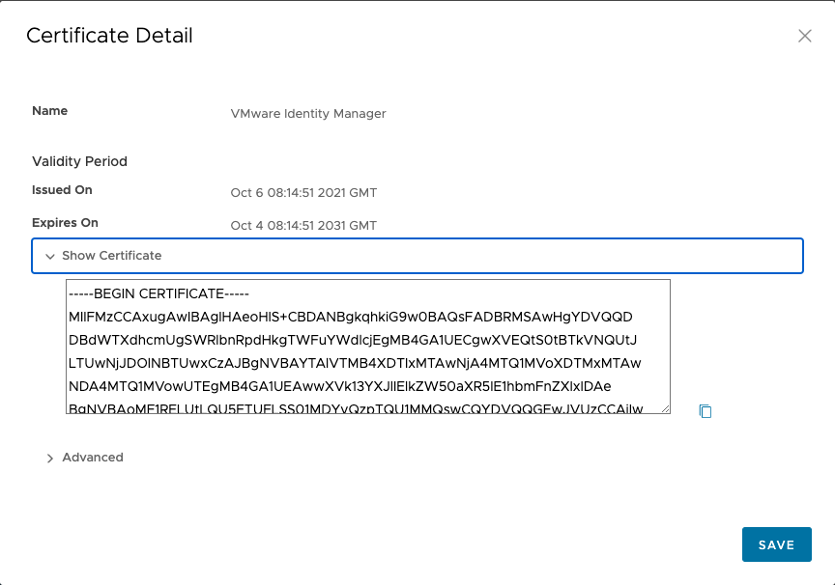

EDIT Certificateをクリックし

先程WS1 でメモした証明書を貼り付けてSAVE

SAVE CHANGESをクリック

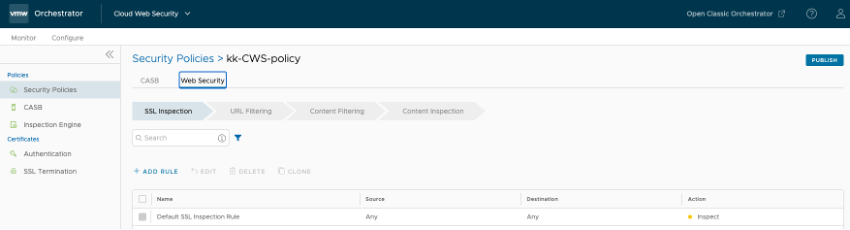

※CWS でのSSLインスペークション例外設定

今回のSAML 認証ための通信を成立させるために、この認証トラフィックはSSL のインスペクションをバイパスする設定が必要となります

CWS > Configure > Security Policies > Web Security > SSL Inspection > ADD RULE

Skip SSL Inspection Based on でDestination を選択

Destination Type でDestination Host/Domain を選択し、SAML プロバイダのドメインを記入

WS1 Access の場合はvidmpreview.com と入力

以上でCWSの設定は完了しました。

3. SD-WAN 設定

続いてSD-WAN 拠点からの通信を作成したCWS へリダイレクトする設定を行います。

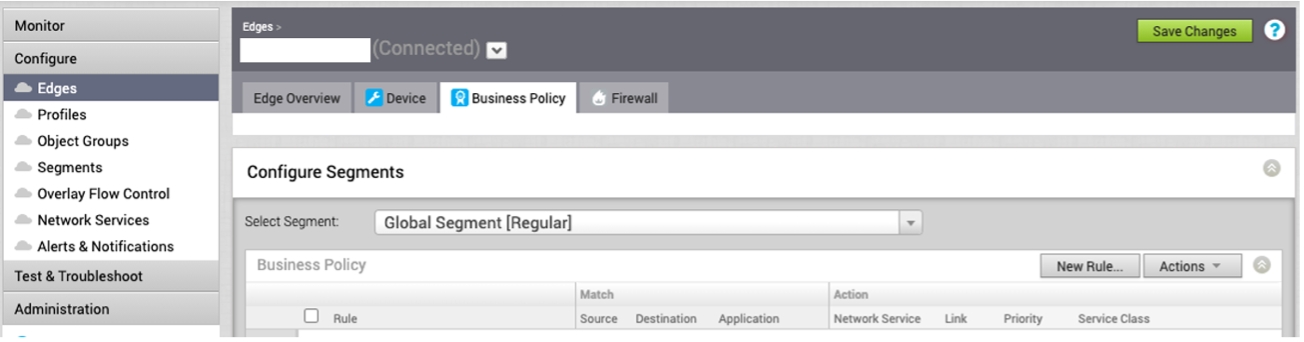

VCO > Configure > Edges > Business Policy > New Rules をクリックしてCWS へリダイレクトするビジネスポリシーを作成する

Match のDestination でDefine、Internet を選択

Action のNetwork Service でInternet Backhaul、VMware Cloud Web Security Gateway を選択し、選択項目の中から先程CWS で作成したポリシーを選択

SAVEをクリック

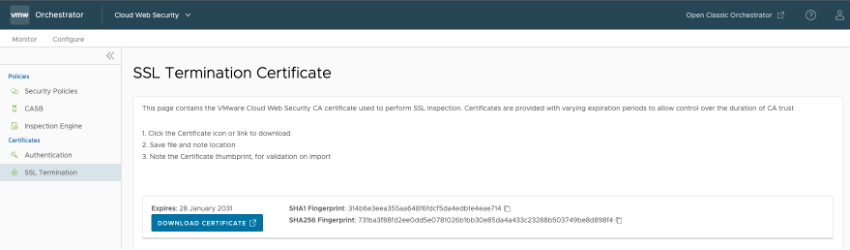

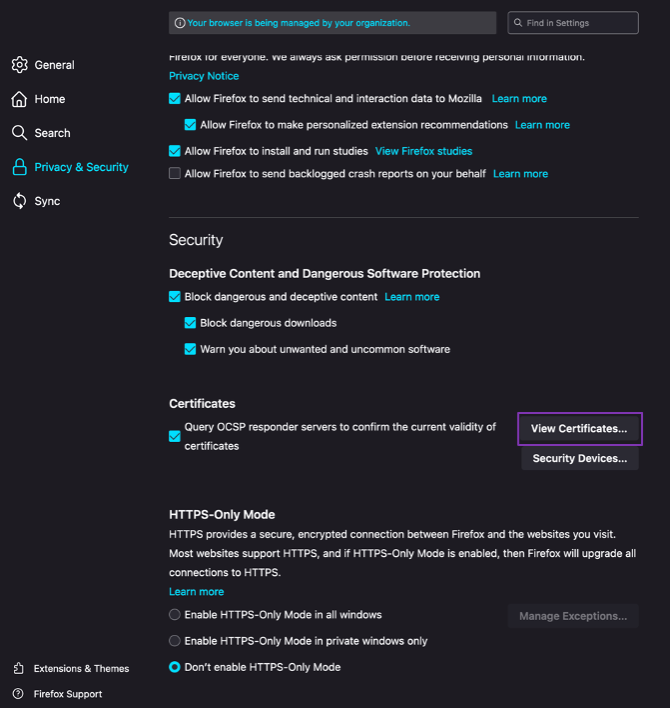

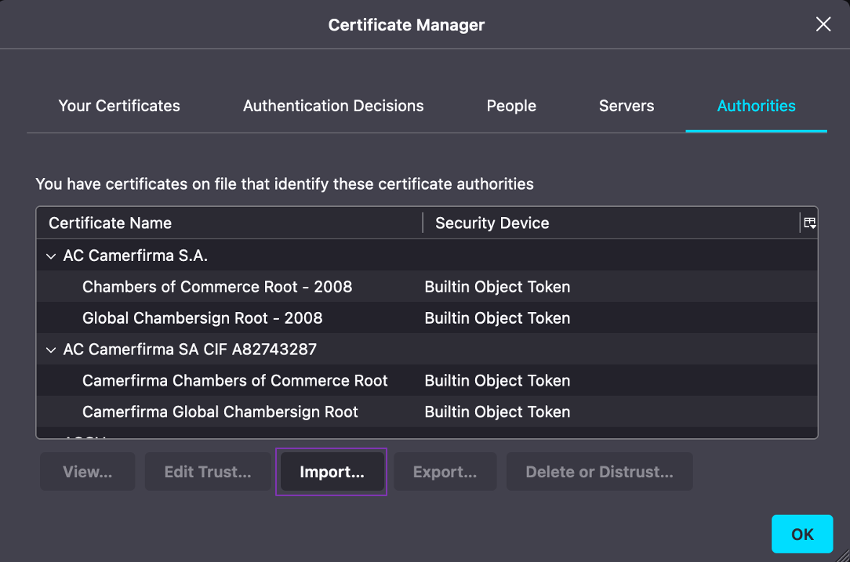

※クライアントの証明書設定

CWS のSSL Termination が有効になっている場合はCWS が発行した証明書をクライアントにインストールする必要があります。

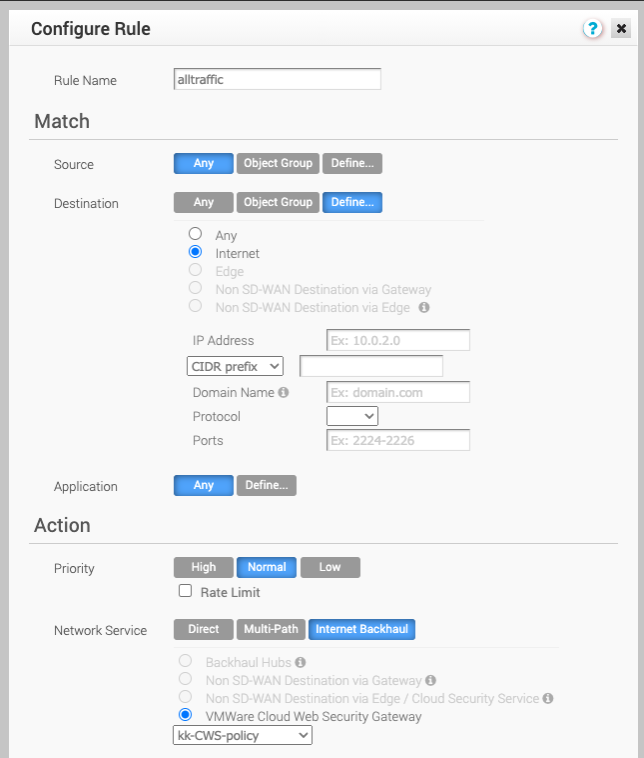

CWS > Configure > SSL Termination > DOWNLOAD CERTIFICATE をクリックして証明書をダウンロード

ダウンロードした証明書をクライアンとOSやブラウザにインストール

上記はFirefox の例

[確認]

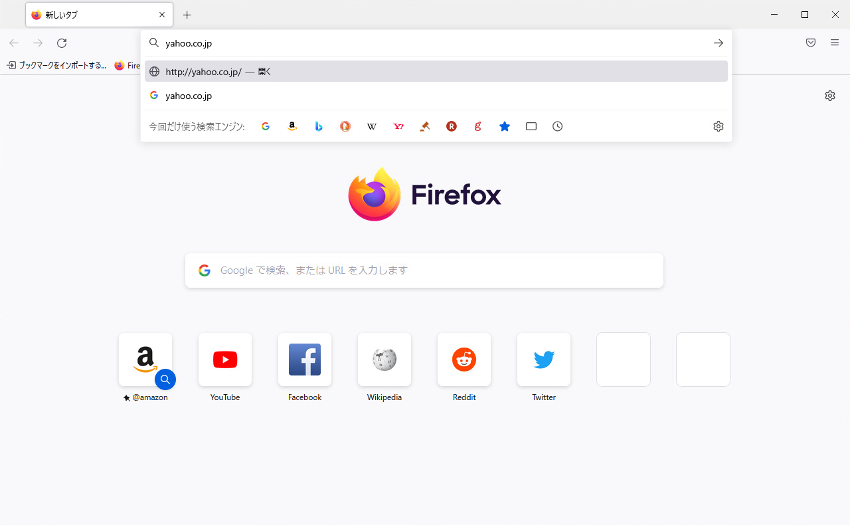

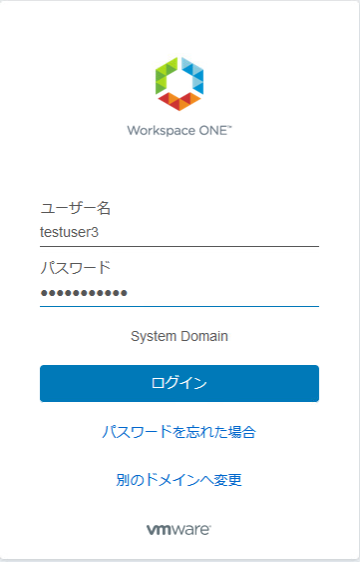

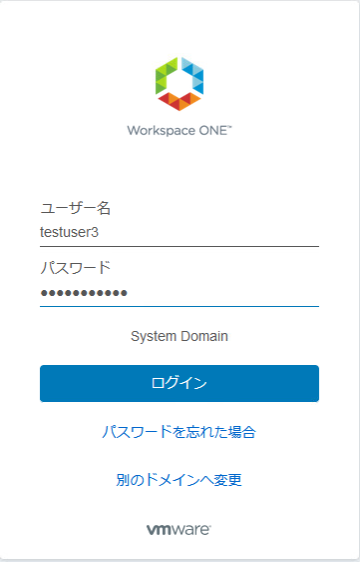

拠点にいるクライアント がWebへアクセスした場合にWS1 Access によるSSO 認証が強制されることを確認します。

ブラウザを立ち上げてWebへアクセスする

WS1 の認証画面にリダイレクトされるのでWS1 Access で紐付けたユーザクレデンシャルを入力

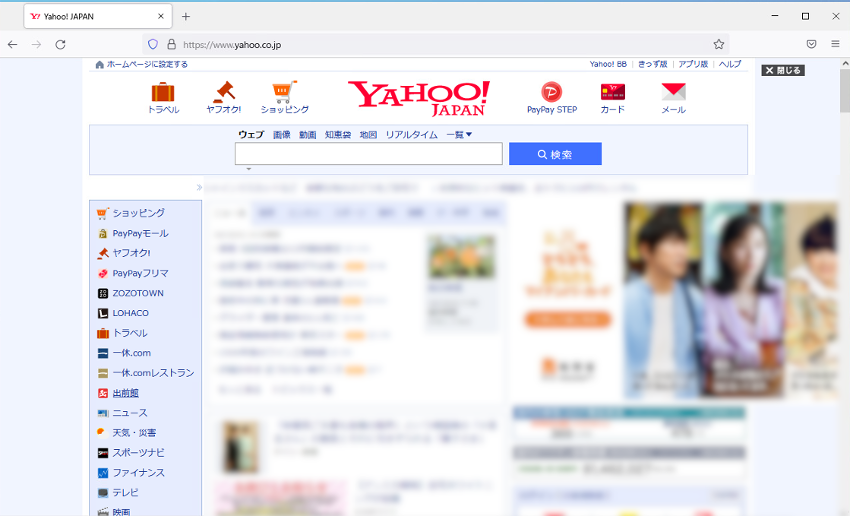

認証が成功するをWeb へアクセスが可能となる

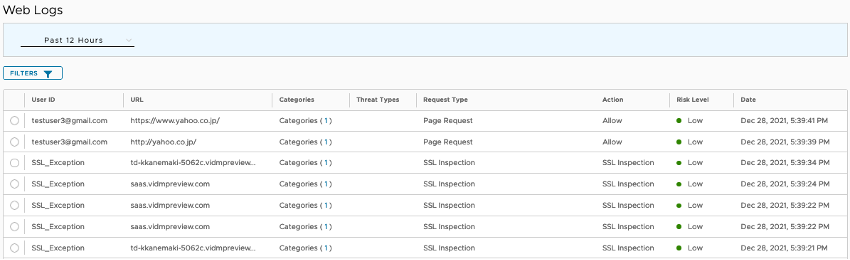

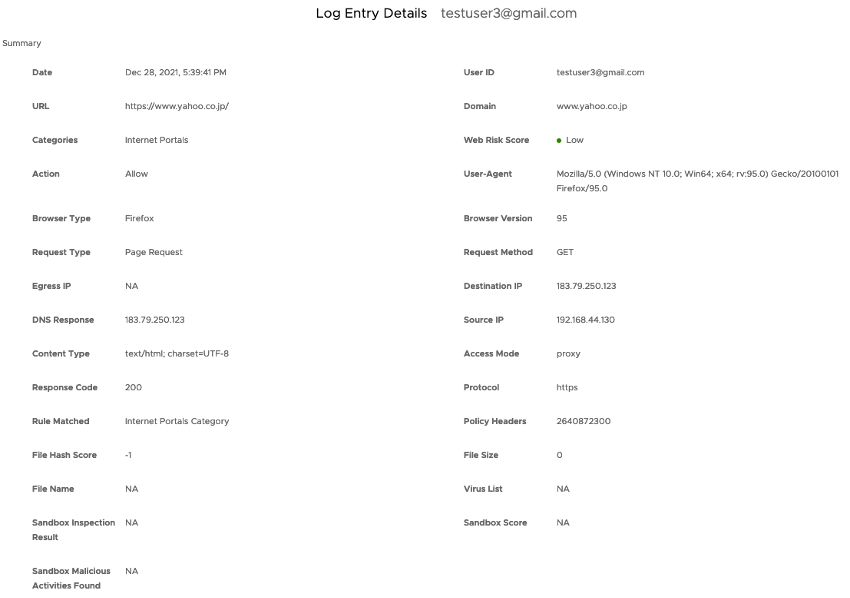

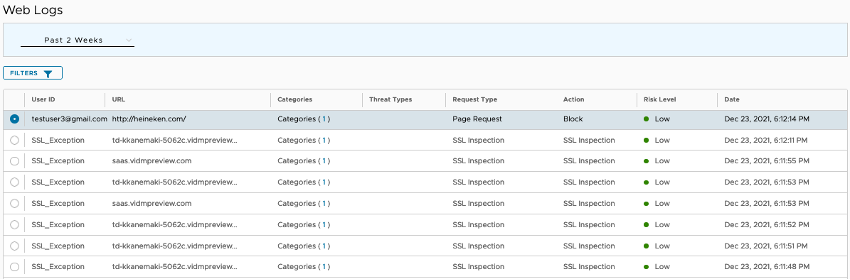

CWS > Monitor > Web Logs からセキュリティログを確認

Webサイトへの通信が記録されていることを確認

以上のようにSAML 連携によるSSO を構成することで、信頼されたクライアントからのみのWeb アクセスを許可するような環境にすることができます。

[追加検証:グループベースセキュリティポリシー制御]

IdP とのSAML 連携により、ユーザが所属するグループベースでCWS のセキュリティポリシーの適用有無を指定することができます。

例えば同じ拠点からのユーザであってもGroup A に所属するユーザは特性のURLへのアクセスをブロックするが、Group B に所属するユーザについてはアクセスを許可するなどというポリシーを適用できます。下記にその設定例を紹介いたします。

2. WS1 アクセスでのGroup 設定

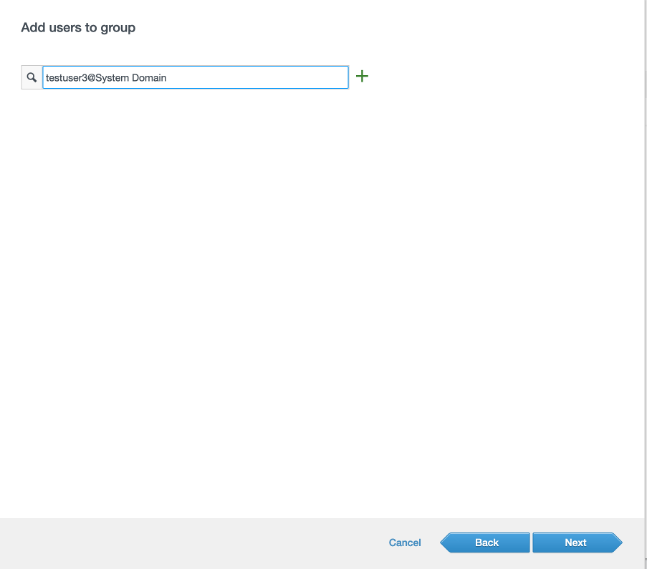

WS1 Access > Users & Groups > Groups > Add Group をクリックしてグループを新規作成

グループ名を記入

グループにユーザを追加する

2. CWS にグループベースのポリシーを追加する

作成したグループ名を対象としたセキュリティポリシーを作成する

上記は特定のグループのみ “アルコールとタバコ” 関連のWeb サイトをブロックするURL Filtering の設定例

[確認]

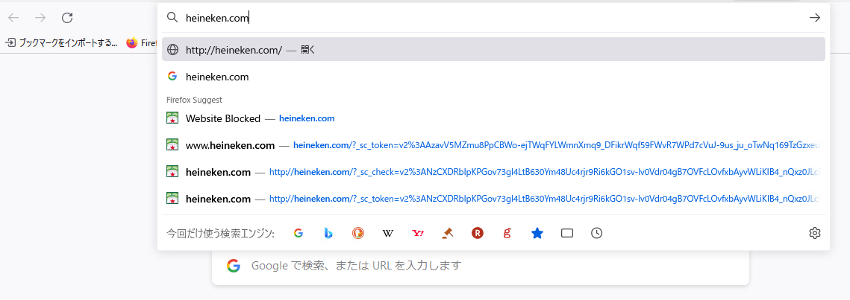

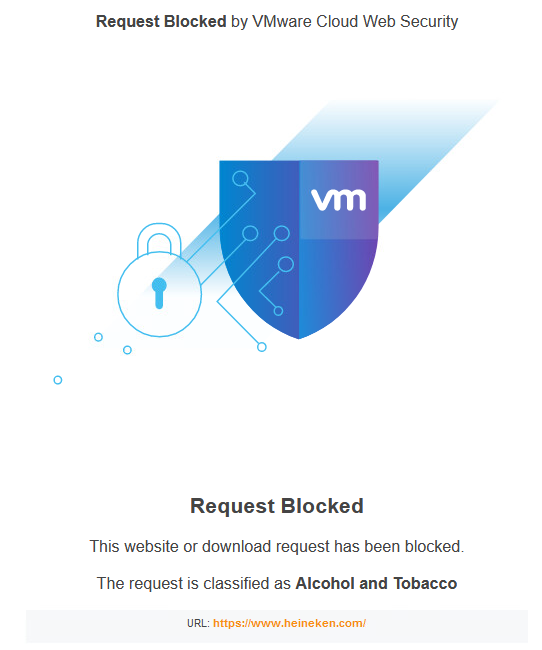

拠点にいるクライアントが所属するグループは特定サイト(アルコール関連)へのWebサイトへのアクセスがブロックされることを確認します。

アルコール関連のWebサイトへアクセス

WS1 の認証画面にリダイレクトされるのでWS1 Access で紐付けたユーザクレデンシャルを入力

認証されたユーザのグループはアルコール関連のサイトへのアクセスがブロックされる

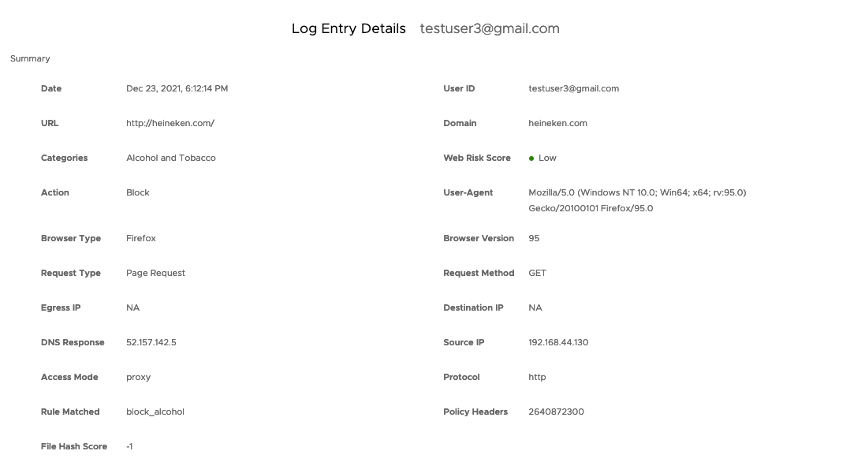

CWS > Monitor > Web Logs からセキュリティログを確認

testuser3 からの通信がアルコールのカテゴリに分類されブロックされていることが記録されている

終わりに

本ブログではCWS がIdP とSAML 連携するための設定例を動作概要を紹介いたしました。このSAML 連携を利用することで強固なセキュリティときめ細かなポリシー制御が実現いたします。VMware SASE という新たなアーキテクチャを利用することで、より柔軟かつ効率的でセキュアなネットワークをご提供できます。