ネットワークセキュリティをビルトインでシンプルに使う

多くの企業が更なるビジネス上のメリットやスピードを促進するため、大量のアプリケーションを運用し、企業システムは一元管理されたデータセンターから分散化され、ネットワークとセキュリティが複雑化しています。これらに対応するため、VMware ではアプリケーション指向のソフトウェア定義型セキュリティをインフラに内在させる新たなアプローチを進めており、その最新セキュリティソリューションの1つである VMware NSX Data Center 分散IDS/IPS を解説したいと思います。

過去の関連記事はこちら

- 動画で解説!どうやって設定するの?VMware NSX 分散IDS/IPS

- デモ解説!VMware NSX 分散IDS/IPS : 高度標的型攻撃の検知(IDS)と防御(IPS)をやってみる

- NSX-T Data Center NSX 分散ファイアウォールとは – パート1

- NSX-T Data Center NSX 分散ファイアウォールとは – パート2

- SSL3.0 を 簡単にシャットアウト! NSX 分散ファイアウォール の L7 機能

- マイクロセグメンテーションの必要性、より頑丈なマイクロセグメンテーションの作り方

ネットワークによる内部セキュリティ対策の難しさ

最近では、 3-Tire App と言った階層化やマイクロサービス化して組むように、構成がより複雑になったり短命な数千のサービスをリアルタイムに管理・保護していく必要が出てきていますが、本記事のご覧の皆様はどのようにこうした構成のシステムを運用されていますでしょうか?

こうした構成が年々高度で複雑になってくることで、セキュリティインシデントが生じた際に影響範囲を把握したり、問題をトレースしてくのが非常にタフな作業になってきていることがわかってきました。

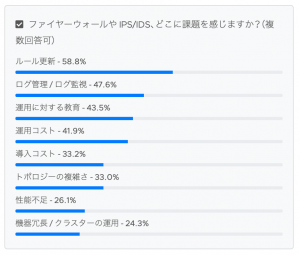

5月に行った弊社イベントにおける来場者アンケートでも、多くの皆様がセキュリティの運用面に大きな課題を感じておられるようでした。

5月に行った弊社イベントにおける来場者アンケートでも、多くの皆様がセキュリティの運用面に大きな課題を感じておられるようでした。

皆様も運用される中で、こうした難しさに類似したことを感じられたことがあるのではないでしょうか。

こうしたシステム構成の中で、内部の繋がりに対する ネットワークセキュリティ対策として、構成情報や通信フローを見える化したり、実通信をブロックしていこうとしても、思った粒度でうまく実施できないと言った課題があります。また、セキュリティカバー範囲を細くしていくと逆に運用が複雑になってしまう課題もあり、この2つの課題の板挟み状態に日々お悩みなのではと思います。このバランスのトレードオフを考慮しつつ 現状稼働中のアーキテクチャで運用しなければいけませんので、これ以上セキュリティカバー範囲を細かくできずに、セキュリティ対策として どうしても抜け漏れが生じてしまいます。

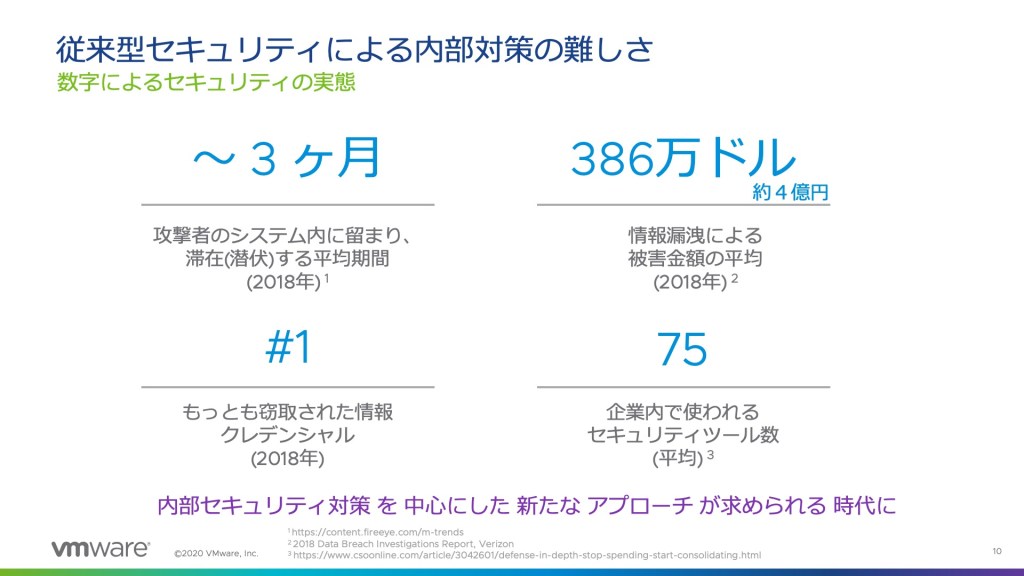

このように内部の繋がりに対するのセキュリティ対策の難しさが逆手にとられ、昨今の脅威では 攻撃者は約 3ヶ月間 システム内部を潜伏することができ、クレデンシャルを入手する活動の成功率をあげてしまう結果を導いしてしまっていることが複数のセキュリティ調査機関から報告されています。

VMware が目指す ビルトインアプローチとは

これまでのアプローチは、インフラの上にゲートウェイやアプライアンスと言ったセキュリティを足してつけるような、いわゆるボルトオンのアプローチとなり、処理性能のボトルネックになったり、アプライアンスでは処理がカバーできないために検査対象のトラフィックを取捨選択したり間引く必要があり、盲点ができてしまいます。さらには、仮想化されたデータセンターの場合、ワークロードが他のホストや他のデータセンターに vMotion を使用して移行する世界ですので、従来型の場合は、ワークロードの移動に合わせて、セキュリティ設定を追従させるのが困難でした。

VMware はこうしたこれまでのアプローチから、新たなアプローチを提供しています。こうしたお家のセキュリティのように、ビルトインといったあらかじめ組み込まれた状態でセキュリティ対策をシンプルに、そして抜け漏れがないビルトインのアプローチを製品やソリューションに取り込んできています。

NSX 分散IDS/IPS とは

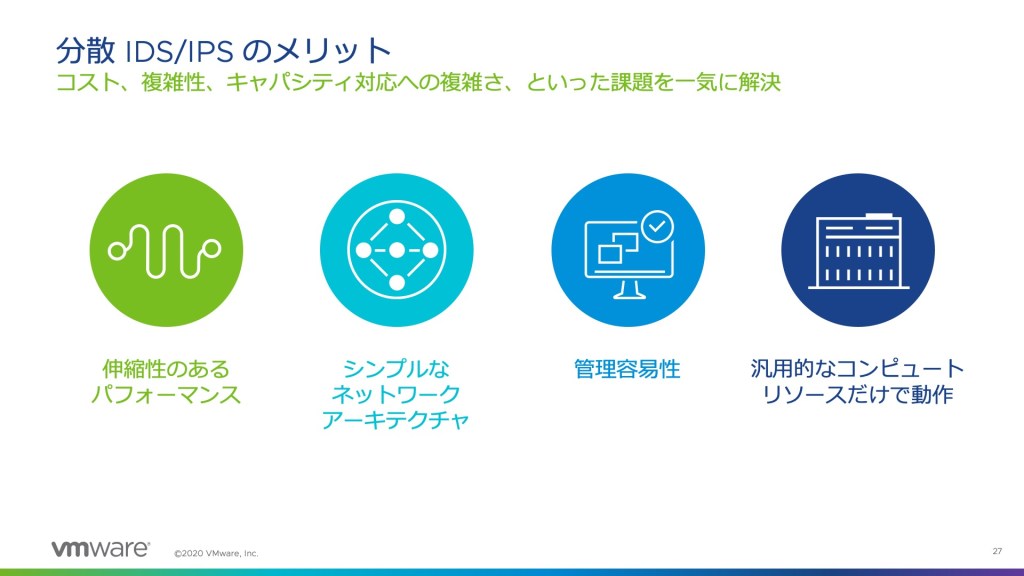

NSX 分散IDS/IPS は、VMware Software-Defined Data Center(SDDC)にビルトインの形で IDS/IPS を提供してくれる、新しいアプローチのセキュリティ対策になります。NSX がこれまで提供していました分散ファイアウォールや分散スイッチと同じように、ハイパーバイザーに組み込んだ分散アーキテクチャを採用しています。

これにより、クラウドのネットワークファブリックに、IDS/IPS をビルトインすることができます。ビルトインすることで、大きく2つのメリットがあります。

・全てのワークロードのトラフィックを抜け漏れなく、簡単に分析

・大きなコストをかけずに、システム内の脅威拡散といった内部行為を検知、防止を実現

NSX 分散IDS/IPSの特徴

NSX 分散IDS/IPS は、ハイパーバイザーの中で 仮想NIC部分で トランスペアレントの形でトラフィック検査(ステートフルインスペクション)を行います。NSX 分散IDS/IPS が 仮想NIC部分で トランスペアレントで動作できるため、これまでアプライアンスへのリダイレクトなどのヘアピン通信やそうしたトラフィック制御の特殊な設定を排除でき、ネットワークトポロジーから IDS/IPSアプライアンスも排除できますので、結果としてネットワーク設計がシンプルになります。

また、従来の IDS/IPS アプライアンスではハードウェア障害を考慮して、Active/Standby の冗長構成を別途設計で検討する必要があります。従来型アプライアンスを冗長化するためには、クライスター技術を理解したり、またはスパニングツリーを別途設計しないといけません。分散 IDS/IPS は、ハイパーバイザーの中で 仮想NIC部分で トランスペアレントの形でパケットの検査を行いますので、従来型の IDS/IPS アプライアンスのような障害点はなく冗長構成を別途設計必要性もありませんので、構成がとてもシンプルです。

NSX 分散IDS/IPS の検査処理には、保護対象のワークロードが稼働しているハイパーバイザーの余剰キャパシティ( CPU とメモリ)が活用されるので、新しいワークロードの追加に合わせて処理性能はリニアに拡張ができ、データセンターのトラフィック検査に十分なキャパシティを確保できるようになります。単純にESXiホストを増やしていくだけで、システム全体で 数百Gbps、数Tbps の IDS/IPS 処理性能を提供することも可能になります。

これまで NSX に実装さた 分散ファイアウォール ももちろんこれと同じ処理性能のメリットを持っていますので、システム全体で 数百Gbps、数Tbps の ステートフルファイアウォールの 処理性能を提供することも可能です。

NSX 分散IDS/IPS は、ハイパーバイザーの中で 仮想 NIC 部分で動作するので、ワークロードが日々変化(追加や削除、vMotion)しても、常にセキュリティの設定やセキュリティポリシー、そしてセッション情報までが追従されるため、トラフィック検査の盲点を常に排除できるようになります。そのため、NSX 分散IDS/IPS のアプローチを採用することで、運用担当者はネットワーク構成といったインフラの制約をうけることなく、IDS/IPS 機能をワークロードレベルに きめ細かく適用することが可能になります。

NSX 分散IDS/IPS の特徴やメリットをご紹介しました。次回はユースケースなど、NSX 分散IDS/IPS の実態をさらに深堀する内容をご紹介していきたいと思います。

〜お知らせ〜

※NSX-T Data Center、および VMware SD-WAN by VeloCloud について入門編から中級編まで各種セミナーも定期開催しております。

より詳細についてご興味を持っていただけたお客さまはこちらも併せてご参加をご検討ください。

各種オンラインセミナーの開催日時はこちらから https://vmware-juku.jp/seminar/

- VMware の新たな仮想ネットワークソリューションを聞いたみたい!という方はこちら

→ 2021年度!「Virtual Cloud Network」20年後を見据えた新たな仮想ネットワークソリューション【オンライン開催】 - VMware SD-WANに関するより詳細な解説と動態デモ、デザイン、運用イメージについて説明を聞いたみたい!という方はこちら

→ 2021年度!柔軟でセキュアな WAN 環境を提供する SD-WAN ソリューション【オンライン開催】 - VMware でネットワークセキュリティ対策を実現するには?そんな説明を聞いたみたい!という方はこちら

→ 2021年度!ネットワーク仮想化で実現するゼロトラストセキュリティとは【オンライン開催】

※VMwareでは、各種製品をクラウド上でご評価いただくHands-on Labs(HOL) という仕組みを無償でご提供しています。

今回ご紹介した各種ソリューションへの最初の一歩の入り口としてぜひご活用ください。

おすすめのHOLメニューはこちらから ( http://labs.hol.vmware.com/HOL/catalogs/catalog/1212 )

- HOL-2126-01-NET – VMware NSX-T – Getting Started (日本語ガイド付き)

- HOL-2126-02-NET -NSX-T – Advanced Security (日本語ガイド付き)