作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

本系列文章內已經分別針對NSX Gateway Firewall的功能、架構、效能、部署構件等逐步與大家做介紹。本篇為最後一篇,我會就常被客戶與經銷夥伴詢問的相關問題以FAQ的方式進行回應,請大家參考。

NSX Gateway Firewall是否有支持Virtual Firewall / Virtual Domain功能?

有的。當企業需要 Virtual Firewall / Virtual Domain這類功能時,主要需求功能是可以在相同的硬體上,建立多個獨立的防火牆功能客體,提供

- 完全獨立的網路配置如介面、路由、NAT配置

- 各自獨立的防火牆管理

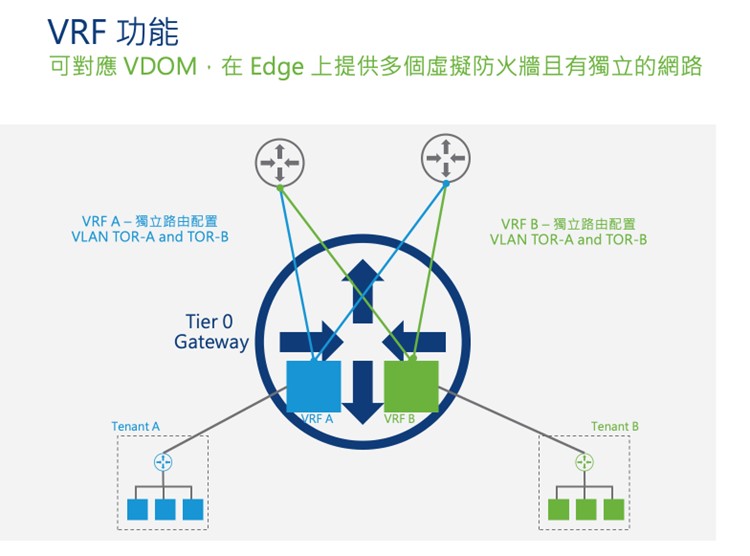

在NSX Edge上,原本我們就採用邏輯化的方式來運作多個T0/T1 Gateway,具備各自的獨立防火牆配置介面。要多討論的反而是網路部分。NSX Gateway Firewall可以支持VRF (Virtual Routing and Forwarding) 功能,在同一個NSX Edge上運作多個VRF的T0 Gateway。此時每個VRF T0-Gateway可以具備

- 獨立的外部 VLAN 介面

- 獨立的靜態或動態路由配置

- 獨立的防火牆配置

- 獨立的 NAT 配置

如下圖所示:

透過VRF機制,NSX Gateway Firewall就能達成等同於友商在硬體防火牆內配置的Virtual Firewall功能了。

NSX Gateway Firewall是否有支持多租戶 (Multi-Tenant) 功能?

VMware NSX在目前寫作時間點的版本 (4.0.1) 還未全面支持多租戶機制,但已經有相關API與測試功能釋出。相信在後續版本內不用太久即可支持此功能,也請大家期待。

NSX Gateway Firewall 只能採用Active/Standby備援機制嗎?是否有支持Active/Active?

NSX Gateway Firewall有支持Active/Active運作機制。但基本上,建議大家除非有特殊理由,先以Active/Standby運作機制為主。理由如下

- Gateway Firewall的Active / Active運作原理是透過各台Edge內部的Overlay網路,做業務流的重導。比如說如果用戶連往伺服器的網路封包是由Edge A處理,但藉由路由ECMP的機制,伺服器回應至用戶的網路封包送到Edge D。此時Active / Active機制的運作是Edge D會透過內部Overlay,把網路封包橫向送到Edge A,再由A回傳給用戶

- 也就是說,雖然A/A可以實現及運作,但在生產環境大量頻寬使用的狀況下,A/A架構會造成Edge之間Overlay網路的極大流量(需乘載橫向傳輸的業務流)與Edge本身的大量負擔。

- 基於上述理由,建議部署均先以Active/Standby方式為主。

NSX Gateway Firewall只能採用閘道方式部署嗎?是否有支持L2 Inline方式?

是的,與Distributed Firewall以inline的方式透明攔截封包不同,Gateway Firewall必須要透過L3 Gateway的方式來部署,不支持inline / transparent 機制。因此在建置時,管理者可能需要

- 建立或修改現有的網路路由架構

- 修改業務機器上的Default Gateway設定

在大家進行部署規劃時,也請將相關移轉考量納入在內。

NSX Gateway Firewall如何將Log送出到後端的日誌管理系統?

在NSX Distributed Firewall的Log是放置於各台vSphere內,因此我們可以透過在vCenter / vSphere配置Log目標到後端日誌管理系統,或是在Aria Operations for Networks (vRealize Network Insight) 內整合vCenter將所有vSphere的日誌送出目標指向自己。但NSX Gateway Firewall的架構不同,Log是由NSX Edge構件來送出,而非vSphere Host。因此要將Gateway Firewall的Log送出,管理者必須

- 手動到各台Edge的NSX命令列內,以 “set logging-server” 指令配置後端的日誌管理系統位置

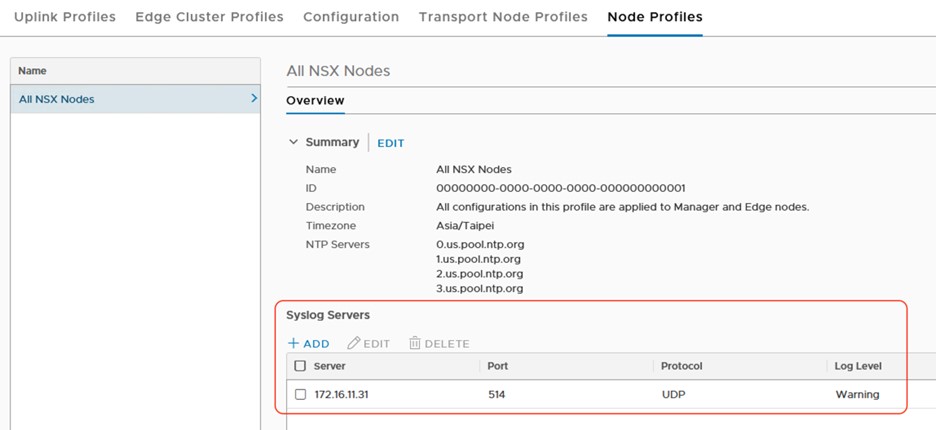

- 較建議的方法是在NSX Manager的UI介面內System – Configuration – Fabric – Profiles – Node Profiles內,設定Syslog Server配置,如下圖。在這裡除了配置Syslog Server外,常用的基礎配置包含NTP / 時區 / SNMP配置外都可一次設定,且會送到每台NSX Manager / NSX Edge構件內,管理者就不需要各自登入構件的NSX Command Line下多行指令來配置了。

NSX Gateway Firewall有沒有支持動態群組等功能?

有的。Gateway Firewall內的群組功能與微分段防火牆內的機制完全相同,規則的來源與目的端除了採用IP外,當然可以使用群組功能。但大家應該知道的是,如果保護的目標是一台實體機,vCenter內認不到,那這些機器當然我們也只能用IP地址來進行定義了。

我們已經購買了NSX的Professional / Advanced / Enterprise Plus賣斷版本,還需要獨立購買NSX Gateway Firewall嗎?

在前面網誌文章內有說明,原本已經有部署NSX Professional / Advanced / Enterprise Plus的客戶,可以在已經有授權的vSphere Host上部署Edge來運作Gateway Firewall的基礎功能,包含了標準基於Protocol / Port的四層具狀態防火牆、基礎型態的應用識別防火牆,及VPN功能等。

但如果客戶希望除了上述功能外,部署的NSX Gateway Firewall還需要具備進階功能包括進階應用識別防火牆,以及身份識別、URL-Filtering、入侵偵測防護機制、惡意軟體偵測等,則需要獨立購買NSX Gateway Firewall相關授權。但雖然授權需要獨立買,管理者可以與已部署的環境使用相同的NSX Managers,統合進行管理。

我們已經購買了NSX的Professional / Advanced / Enterprise Plus賣斷版本,可以用Add-on方式增購NSX Gateway Firewall嗎?

NSX Gateway Firewall僅有獨立購買授權,沒有Add-On增購方式。聽起來很怪,但是請考慮

- NSX Professional / Advanced / Enterprise Plus內的Gateway Firewall其實並非免費,NSX Edge所在的vSphere(或是bare-metal伺服器)是需要具備NSX上述授權的

- NSX Gateway Firewall授權內,NSX Edge部署時,底層的vSphere或是bare-metal伺服器,不需要上述的NSX Professional / Advanced / Enterprise Plus授權

所以實際上,客戶本來就不需要在『已經購買了NSX Professional / Advanced / Enterprise Plus授權』的vSphere上,『再增購NSX Gateway Firewall』。基本功能的需求,Edge所在的vSphere採用原本的NSX Data Center授權;進階功能的需求,對應Edge大小獨立購買NSX Gateway Firewall授權,說起來也就是這樣子,還算合理。

是否提供與某家競爭友商之防火牆間的比較分析?

實話實說,大部分現有NSX部署環境內,NSX分散式防火牆均與客戶的實體南北向防火牆共存做協同分層防禦,我們並不打算將NSX定位於要與傳統防火牆來做『競爭』。但確實,Gateway Firewall的功能與傳統南北向防火牆是有重疊的。若客戶對NSX Gateway Firewall有興趣,我會訴求、強調的重點在

- NSX Gateway Firewall與現有Distributed Firewall的統合管理與相互配合

- 可藉由API、軟體定義方式進行管理

- Edge採用虛機型態快速配置與擴充

- 可直接支持NSX Overlay環境內租戶的『南北向』閘道完整保護與連接機制。實體防火牆或即使友商的虛擬防火牆,難以連入用戶NSX Overlay網段內提供防護功能

NSX Gateway Firewall就先介紹到這邊,若大家有興趣,可以下載相關資訊 (https://www.vmware.com/content/dam/digitalmarketing/vmware/en/pdf/docs/vmware-nsx-gateway-firewall.pdf) 參考,當然也非常歡迎與VMware團隊做進一步聯繫。

Comments

0 Comments have been added so far