作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

前篇網誌內我們對NSX Gateway Firewall的功能與運用場景做了快速的描述。實際上,如果大家的環境內原本就有安裝NSX,尤其是有配置NSX Overlay Segment的話,基本上都可以直接開始玩Gateway Firewall了,因為這就是運作在NSX的Tier-0 / Tier 1 Gateway上面的防火牆功能。但或許也有些朋友還沒有對T0/T1 Gateway這些觀念這麼熟悉,因此本文內希望用不要太技術的角度,簡單描述一下Gateway Firewall的底層運作機制。

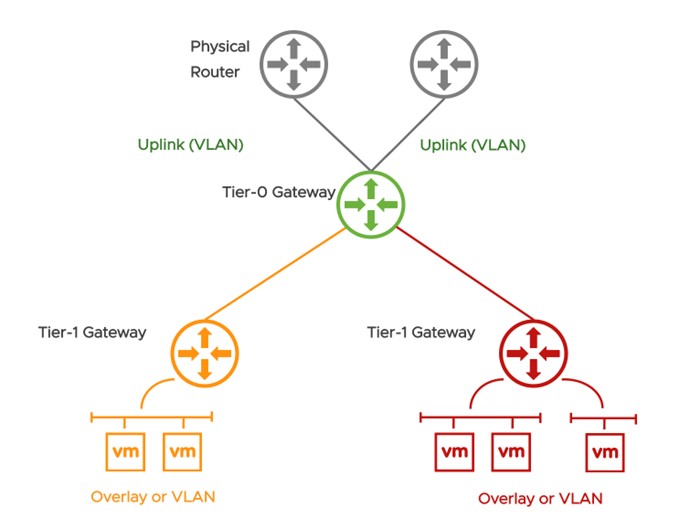

首先很快回顧一下何謂”Tier-0″及”Tier-1″。在NSX內,

- Tier-0 Gateway代表與企業『實體環境』間介接的閘道,也就是說整個NSX Overlay網路與實際企業網路間的出入口

- Tier-1 Gateway 通常代表NSX網路環境內一個特定的『租戶』出入口,提供這個租戶使用網段的所有南北向服務需求,包含網路介接、防火牆、NAT等等。

上面是一個很簡單的示意圖,以網管的角度來看,Tier-0 Gateway是實體網路與Overlay網路世界間的分界點,而Tier-1 Gateway則是Overlay網路內不同租戶的南北向出入口。標準由NSX建立的私有雲環境內,由Tier-0到Tier-1 Gateway到虛機間都是Overlay網路,但實際上客戶可能有現有的一些實體網路需要透過NSX來提供服務。因此,Tier-0 / Tier-1 Gateway在需要時,也可以作為VLAN網路的閘道來使用。

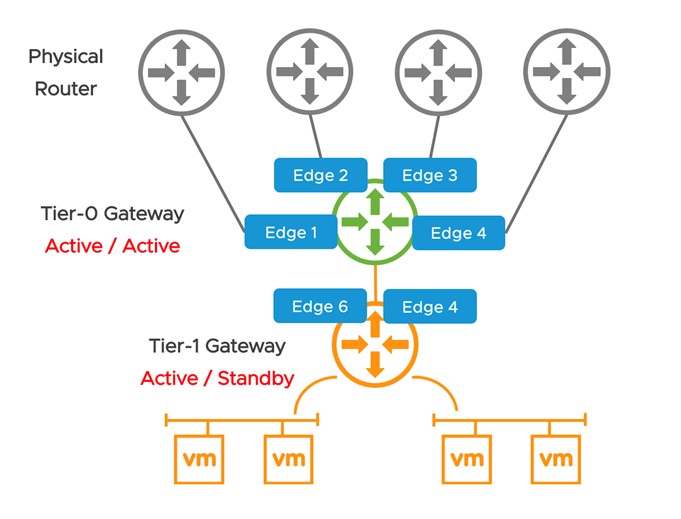

在NSX內,Tier-0 / Tier-1 Gateway是『邏輯』的構件。用戶管理T0 Gateway / T1 Gateway就好像是在管理實體路由器或防火牆一般,但這個構件實際上透過NSX內部技術,以”SR (Service Router)”以及”DR (Distributed Router)”分別運作於NSX Edge以及vSphere Node上。詳細機制不談,但管理者應該要知道

- 若要使用Gateway Firewall,需要先進行T0 Gateway或T1 Gateway之配置

- 防火牆等安全機制是運作於T0/T1 Gateway內的Service Router構件上,也就是說,Gateway Firewall底層是運作於NSX Edge。所以,NSX Edge必須先安裝好。

- 每台Edge上只可以有一個Tier-0 Gateway(但NSX有支援VRF, Virtual Routing and Forwarding方案,後面網誌再敘),但可以有多個Tier-1 Gateway。Tier-0 / Tier-1 Gateway亦可以共存於同一台Edge上

上圖內, Tier-1 Gateway是以Active-Standby運作於Edge 4 / Edge 6這兩個構件上,因此當我們要在這個T1 Gateway上面啟用Gateway Firewall時,實際使用的資源就是Edge 4 / Edge 6的CPU/Memory。同時上圖內也可看到,T0 Gateway與T1 Gateway的底層都有用到Edge 4,在同一台Edge內同時有T0 / T1的部署是完全可被允許的。

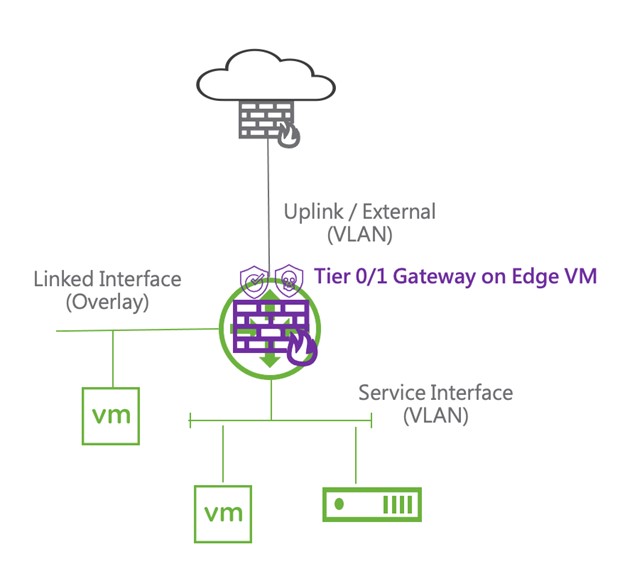

在Tier-0 / Tier-1 Gateway上,有四種網路介面:

- External / Uplink介面:連接對外的NSX VLAN Segment用來連接到外部實體企業網路

- Linked / Downlink介面:連接NSX Overlay Segment,就是各個NSX建立的Overlay型態業務網路,可運作用戶的業務虛機

- Service 介面:連接提供用戶服務的NSX VLAN Segment,通常是客戶現有的實體網路,上面可能有虛機也有實體機

- Internal介面:用來做NSX Gateway內部溝通使用,包含Tier-0 / Tier-1 Gateway間的網路傳輸,以及同一台T0 / T1內的封包交換。Internal介面會自動建立無需管理者配置,但T0 / T1 Gateway運作時一定會使用到

下圖是一個很簡單的Gateway網路邏輯圖,一台T0或是T1的Gateway可以有對外部的實體網路介面(上方Uplink / External),連接Overlay Segment的Linked Interface(示意圖左方介面),以及連接VLAN Segment的Service Interface (示意圖下方)。

這裡有特別兩點要和大家說明一下:

- 當我們使用Gateway Firewall功能時,Firewall規則僅生效於Uplink以及Service Interface上,沒有運作於Linked Interface。也就是說,Gateway Firewall可以做Uplink – Linked間的網路流檢查,也可以做Uplink – Service 間的網路流檢查,甚至可以做Service – Service介面間的網路流檢查。但是在Linked – Linked介面間,Gateway Firewall是不生效的。基本上,在Overlay網路間的安全防護,使用Distributed Firewall即可,不需要用到Gateway Firewall。

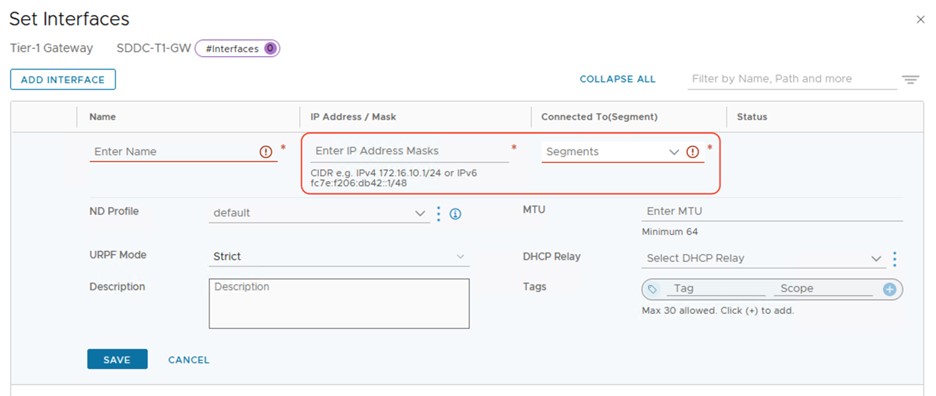

- 當要使用Service Interface連接實體網路時,管理者可以手動到Gateway 的配置介面內,選擇Service Interface,再使用Set選項,就可以加上新的介面,包含IP相關設定,以及要接取的VLAN Segment等等,如下圖。

如同設定路由器,當Gateway介面也配置完成後,與外部世界間的路由連接,可能是靜態路由或是動態路由(NSX目前支持BGP及OSPF)也要繼續進行配置。但由於並非本文重點,就不詳述,大家有興趣可以參考NSX Administration Guide的相關說明與討論。

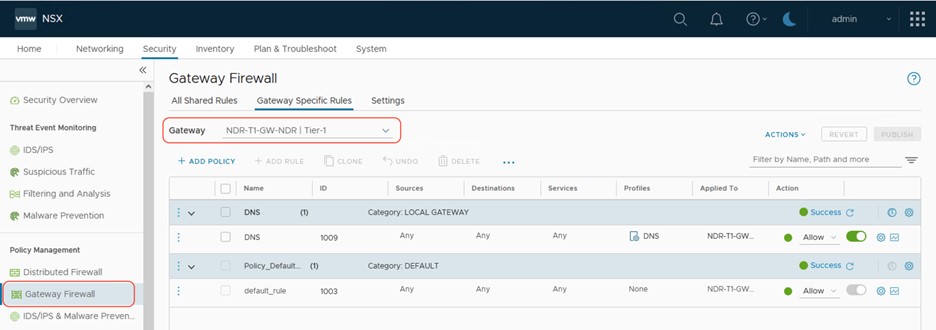

當前面討論的這些該裝的裝完,管理者就可以在NSX Manager UI介面內配置這個Gateway Firewall的相關安全規則了。比如說下面圖內,在Security – Policy Management – Gateway Firewall內,選擇了指定的Gateway後,就可以在上面進行防火牆配置。

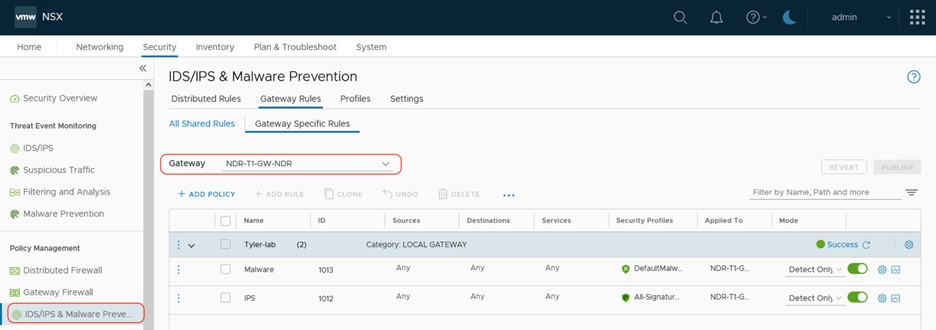

相同地,在Security – Policy Management – IDS/IPS & Malware Prevention內,選擇了指定的Gateway後,就可以在上面進行入侵防護及惡意軟體檢測等設定。

雜七雜八寫了上面這些,希望讓大家簡單理解NSX Gateway Firewall的底層架構,快速整理幾個重點:

- Gateway Firewall運作於T0 / T1 Gateway上,底層使用Edge構件的資源

- 管理者可參考NSX相關手冊進行T0 / T1 Gateway的安裝,流程包括了底層的Edge建立,NSX Gateway啟用,介面 (Uplink / Linked / Service Interface) 的建立,以及路由的配置。

- NSX Gateway建立完成後,即可在NSX Manager的UI介面內進行相關的安全管理作業。

如果大家熟悉NSX安裝,上面敘述的名詞與作業流程應該都不複雜,本篇就暫時停筆。下篇內我們討論另一個議題:NSX Gateway Firewall支持的功能,以及需求的授權。

Comments

0 Comments have been added so far