作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

這幾年包含在與客戶及經銷夥伴交流,還有在系列網誌文章內討論NSX相關的安全方案時,通常我們主要都在強調『東西向』的『分散式安全』。也就是說,NSX的安全機制直接運作在每一台vSphere內,此時在每台虛機網卡前,所有進出的網路流,管理者能夠配置

- 四層到七層的應用識別防火牆,包含身份識別及FQDN解析

- 入侵偵測與防禦

- 異常網路流分析

- 網路流收集、識別、防火牆規則推薦、及流量收集等維運機制

也就是說,在虛機之間的『東西向』流量都能被攔截、檢視與控制。這種每台虛機、每張網卡都能做到安全控管的『微分段』機制,受到大量VMware客戶喜愛與部署,在生產環境內做到傳統實體防火牆方案難以達成的效益包括

- 細緻到單一虛機、單一網卡的安全保護

- 無須安裝任何Agent

- 無需異動網路架構或更動虛機上的網路與Gateway配置

- 以動態群組方式,透過虛機之標籤、名稱、作業系統等進行自動化安全管理。

我想如果大家若有簡單涉獵過NSX方案,上述資訊應該都已經很熟悉了。但實際上除了東西向的分散式防火牆外,NSX內同樣地也有南北向防火牆,功能上我們叫做NSX Gateway Firewall。Gateway Firewall實際運作在NSX的Edge構件上,能夠以L3閘道 (Gateway) 的方式對通過的網路流進行安全檢查。保護的對象並不僅限於虛機,也可以包含實體機,比如說運作於現行VLAN網段前端閘道,來進行網段內機器的南北向防護。後面會陸續進行討論,但NSX Gateway Firewall的幾個方案要點簡述於此:

- Gateway Firewall屬於NSX Tier-0或是Tier-1 Gateway的安全功能,底層實際運作於Edge構件上。NSX Edge通常是採用虛機形式,但客戶亦可選擇採用特定實體伺服器來運作。

- Gateway Firewall是以L3 Gateway的方式進行網路流檢查,與標準實體防火牆運作機制相同。也就是說,受防護的對象(虛機或實體機)需要將Default Gateway指向Gateway Firewall的介面上

- 除了NSX Overlay網段的南北向防護,Gateway Firewall同樣可以做實體VLAN網段間的安全保護

- 除了少數差異,NSX Gateway Firewall可運作與Distributed Firewall幾乎相同的安全防護功能

- NSX Gateway Firewall在Edge上主要以Active-Standby方式提供備援,但也可以Active-Active方式運作

- 由於是運作在Edge上,NSX Gateway Firewall的效能是基於Edge構件的大小型態來決定。

- NSX Gateway Firewall的UI介面管理同樣集中於NSX Manager進行,並可以API來進行程序化配置。

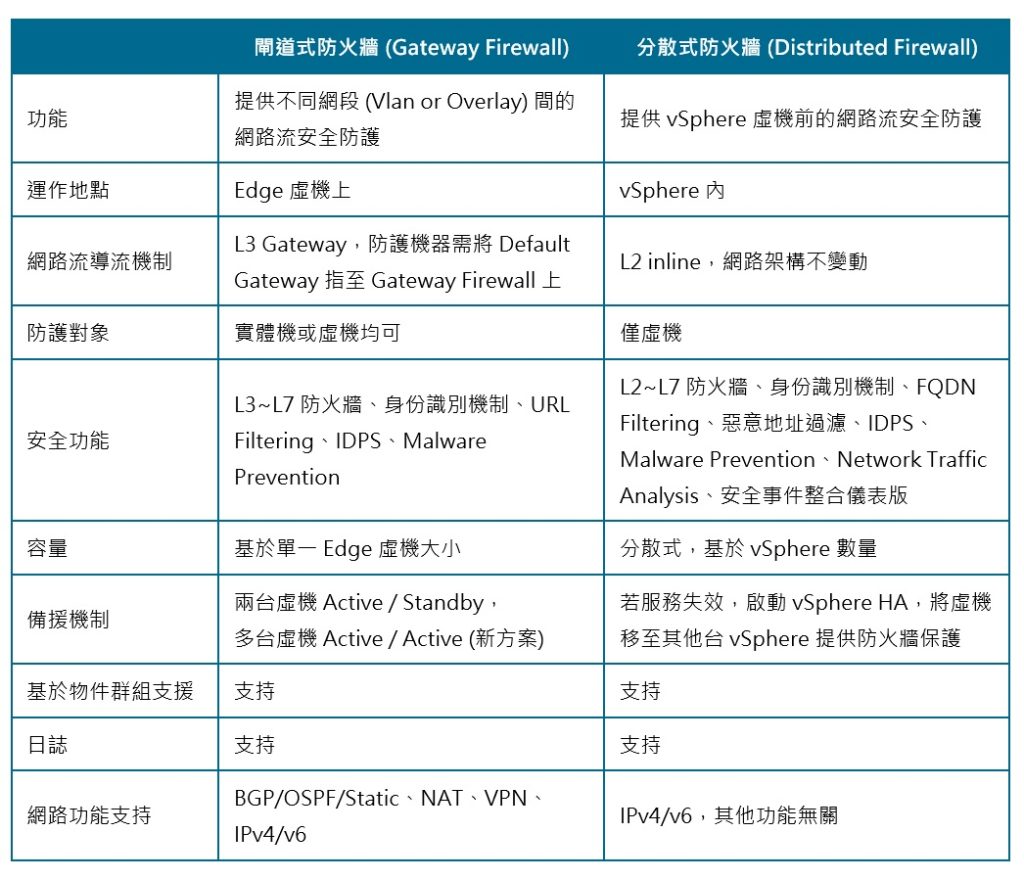

下面表格內,很簡單地作NSX內閘道防火牆與分散式防火牆,兩種機制的比較:

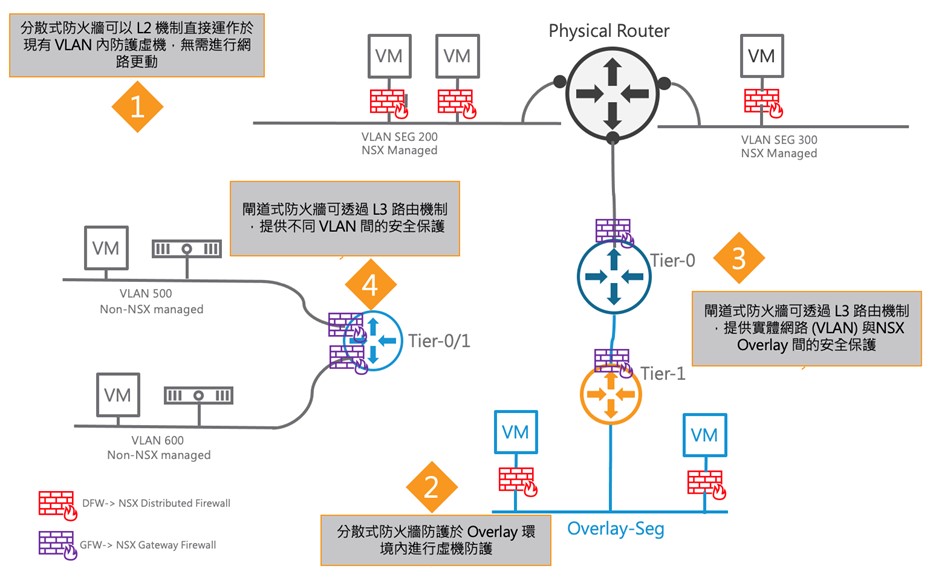

也就是說如果企業選擇使用NSX來打造內部私有雲環境,NSX能夠同時提供包含南北向以及東西向的安全防護機制。在下圖內,我們簡述三個不同,但都有眾多用戶使用的NSX安全防護場景:

- 企業沒有採用網路虛擬化 (Overlay Segment) 而是傳統VLAN架構,利用NSX Distributed Firewall做現有虛機間的安全防護

- 企業採用Overlay Segment做網路虛擬化,同樣地,Overlay環境內虛機間的安全防護透過NSX Distributed Firewall達成

- NSX Gateway Firewall可用來做企業實體網路環境與私有雲NSX Overlay間的安全保護,或是各個獨立租戶的南北向保護機制

- 企業亦可選擇將NSX Gateway Firewall作為不同實體VLAN網段間的安全保護,如同傳統實體防火牆一樣。

這裡很快就NSX Gateway Firewall的功能與運用場景做了快速的簡述。後續系列文內我會進一步對Gateway Firewall的相關資訊,包含功能、架構、效能等大家或許有興趣的議題,做進一步介紹。

Comments

0 Comments have been added so far