作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

終於來到本系列網誌的最後一篇,我想把幾個在介紹Antrea與VMware方案共同運用時,常被問到的問題以問答的方式來進行回應。

Antrea的商用授權到底如何取得?

在本系列文第四篇有很複雜的說明,但簡而言之:

- 採用社群版本(由Antrea官網下載)時,沒有商業支援,沒有進階功能如NSX安全整合,以及在Openshift上的安裝支持 / Wavefront整合等功能。

- 客戶購買Tanzu Basic/Standard 版本時內含VMware Container Networking with Antrea Standard版,具備與社群版本幾乎完全相同的功能,並提供商業支援

- 客戶購買Tanzu Advanced 版本時提供VMware Container Networking with Antrea Advanced版,除Standard版內的所有功能外,增加在安全功能上的角色權限控管,以及Wavefront整合

- VMware Container Networking with Antrea Enterprise版在客戶購買NSX Advanced/Enterprise Plus 版本時提供,或客戶可以單獨購買VMware Container Networking with Antrea Enterprise的授權。Enterprise版內最主要的功能就是系列文內大篇幅討論的NSX整合進行Pod間的微分段控管功能。

Antrea的完整功能介紹可以到哪邊查詢?

如果大家要看到完整Antrea功能列表與相關的文件,可以到Antrea官網的文件 ( https://antrea.io/docs/main/ ) 內查詢,並於左方選取各功能的細部說明。

此外,要確認各個功能目前是穩定版本還是還在初期測試階段,可以到Antrea官網內的Feature Gates ( https://antrea.io/docs/main/docs/feature-gates/ ) 內進行各功能在不同版本的現行階段說明。

我們怎麼知道Antrea的某個功能在Tanzu的特定版本是否已經正式支援了?

請大家查詢Tanzu的Release Note,裡面會討論此版本使用的Antrea相關版本,以及啟用的功能。Tanzu Kubernetes Grid的文件與Release Note可以由下列鏈結查詢:https://docs.vmware.com/en/VMware-Tanzu-Kubernetes-Grid/index.html,而vSphere with Tanzu的文件與Release Note則直接在vSphere文件內,比如說下面鏈結是 vSphere 7內的vSphere with Tanzu release note: https://docs.vmware.com/en/VMware-vSphere/7.0/rn/vsphere-esxi-vcenter-server-7-vsphere-with-tanzu-release-notes.html :

Antrea的安全功能是否只有第四層防火牆?

在寫作時目前的版本,確實是只有第四層防火牆,但其他競爭的開源或友商方案,也是只有第四層防火牆或甚至僅有Access Control List。在目前VMware Container Networking with Antrea的Roadmap內已經在進行運作第七層防火牆與入侵偵測防護 (IDPS) 等安全功能的實作討論,也請大家期待。

我們可否透過Antrea來監控Pod之間的網路流呢?

我們可以運用Antrea的Network Flow Visibility ( https://antrea.io/docs/main/docs/network-flow-visibility/ ) 功能將各個Pod的flow資訊以標準IPFIX方式送出到外部的Flow Collector,來進行應用間Flow狀態的監控。此功能在 Tanzu Kubernetes Grid內已經支援,並可以整合入Aria Operations for Networks(也就是以前的 vRealize Network Insight)的Enterprise版本。若大家有興趣,可參考下列的網誌: https://blogs.vmware.com/management/2022/04/container-network-insights-with-antrea.html?utm_source=rss&utm_medium=rss&utm_campaign=container-network-insights-with-antrea

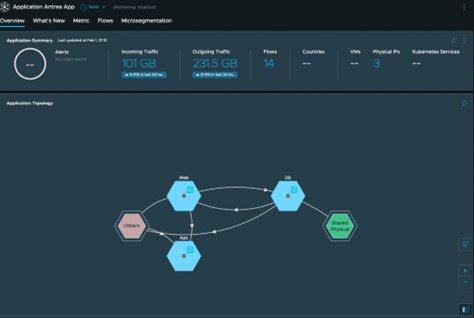

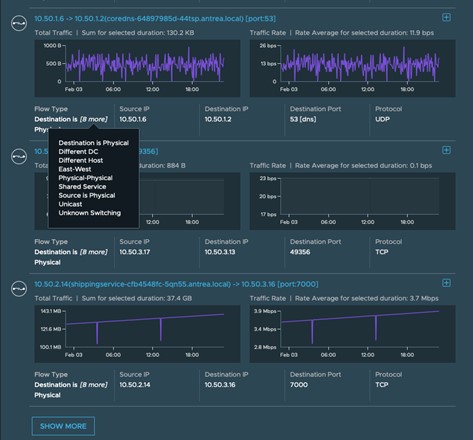

下面兩張圖是將Antrea Netflow送出到Aria Operations for Networks來進行Flow監控的圖:

Antrea與NSX Advanced Load Balancer共同使用時,是否有任何限制?

沒有任何限制,NSX ALB運作在Kubernetes環境內的AKO (Avi Kubernetes Operator) 機制,預設K8S內的CNI構件就是Antrea。應該反過來說,當K8S環境CNI採用Antrea時,NSX ALB可以提供更多的功能。

這邊不細談,但NSX ALB與Antrea整合時,可以運作NodePortLocal模式 ( https://antrea.io/docs/main/docs/node-port-local/ , https://docs.vmware.com/en/VMware-Tanzu-Kubernetes-Grid/1.6/vmware-tanzu-kubernetes-grid-16/GUID-networking-configure-l7.html )。運作此模式時可以同時解決在AKO的ClusterIP / Nodeport模式各自達不到的問題:

- 多個Kubernetes Cluster可以共用相同的NSX ALB服務引擎。

- NSX ALB服務引擎可以直接對最末端的每個Pod做到連線堅持 (Session Persistent)

相關技術細節就不多說了,但這邊主要強調的重點,就是NSX Advanced Load Balancer與Antrea是完善配合的,同時運作時沒有技術上的限制或特殊需要避開的陷阱。

到此我們結束本系列對於Antrea運作的相關討論,包含了方案本身的架構、授權方式、以及幾個重要功能包括與NSX的安全整合,還有網路端的Egress / IPAM等。Kubernetes無可否認地是企業IT Infra環境的未來甚至現在進行式,而底層Container Network Interface是否穩定並具備企業需求的安全與網路功能自然也會是資訊單位關注的重點。希望透過這十多篇的介紹,讓大家對Antrea的功能、效益與運作機制能更進一步了解。

Comments

0 Comments have been added so far