作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

VMware在2020年中買下了Lastline公司。Lastline一直是在NDR (Network Detection and Response) 方案,包含於惡意軟體偵測、基於AI / Machine-Learning技術進行網路流分析等領域,都是處於領導地位的資安廠商。在Lastline加入後,VMware除了原本協助客戶保護虛機的微分段防火牆外,能夠更進一步提供下列的進階網路安全防護機制:

- 強化的入侵偵測及防護功能 (Intrusion Detection and Prevention)

- 惡意軟體偵測與阻擋 (Malware Prevention)

- 異常網路流分析 (Network Traffic Analysis, Suspicious Traffic)

- 整合之安全事件分析介面 (Network Detection and Response)

在NSX-T 3.2版開始,上述Lastline安全功能已經整合入方案架構內,產品上稱為進階威脅防護 (Advanced Threat Prevention, ATP) 功能。本系列網誌內會分別對各個防護機制進行介紹,但在本篇,我想很快地以幾個架構圖做為起頭,快速地從大家熟悉的微分段防火牆開始,就目前各個VMware於網路端提供之安全功能進行簡單描述。

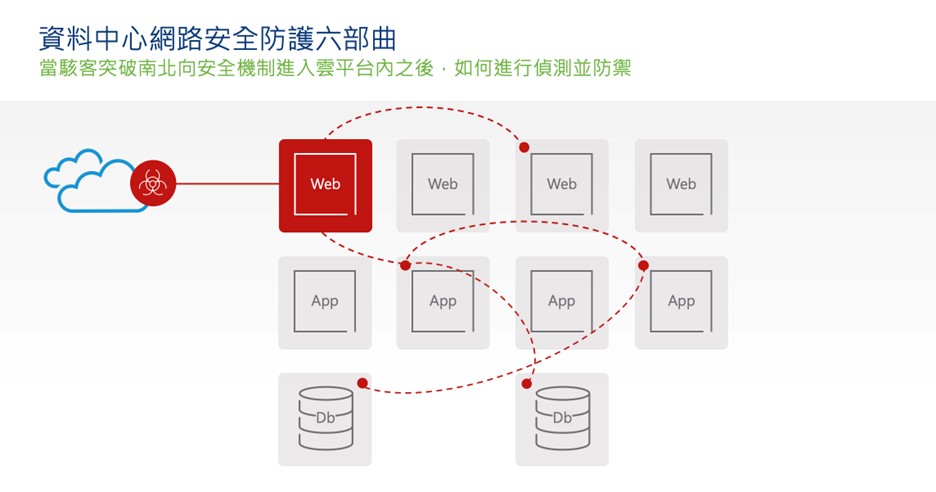

0. 未採用東西向防護時,駭客肆意於資料中心內橫行

傳統企業進行網路安全防護著重於南北向保護。但若惡意攻擊者透過合法途徑內的應用弱點,或IT未注意或疏於防範的其他途徑進入資料中心取得跳板,且於企業資料中心內、工作負載前並未部署東西向的防護機制。此時企業難以對駭客在應用間的橫向探測與攻擊進行防範,進而造成安全攻擊事件在企業內不同機器不同業務陸續發生,造成實際的資料洩漏與業務中斷運作損失。

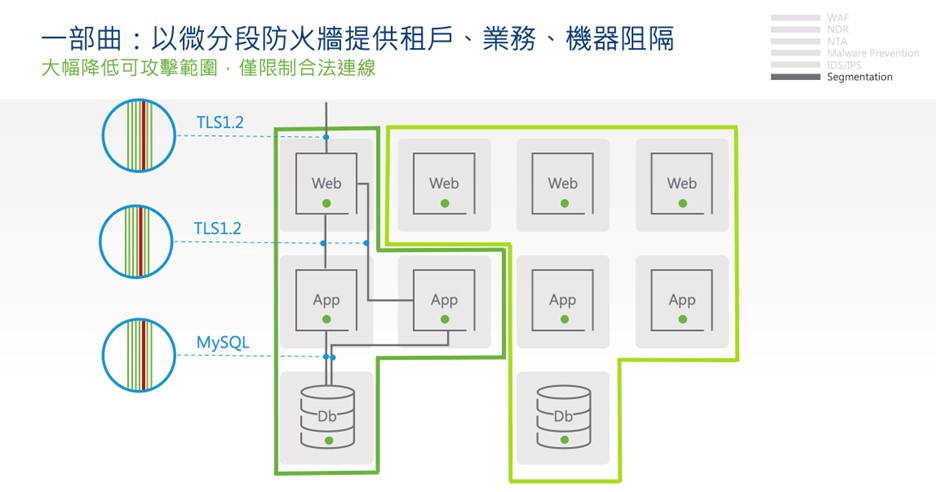

1. 建立分散式東西向防火牆,保護每個工作負載,降低攻擊平面

NSX Distributed Firewall直接運作於vSphere內對每個虛機提供防火牆保護。藉由部署NSX分散式防火牆機制,企業將能

- 透過L4 / L7 防火牆機制,限制僅有指定之IP範圍、協議、應用型態之連線可以通過,同時亦支持基於FQDN的連線檢查。

- 大幅阻擋駭客的探測工具使用,減少對重要業務的可攻擊平面 (Attack Surface)

- 不受網路架構限制,各虛機即使在相同網段、相同 vSphere內,均可完整對所有網路連線進行檢查

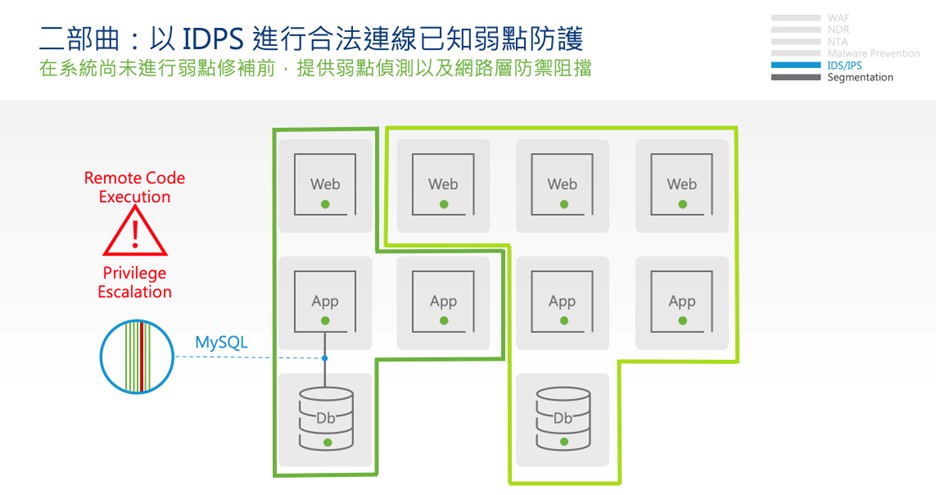

2. 就已知攻擊特徵進行檢查與即時攔截 (IDPS)

透過防火牆我們限制了駭客能夠對工作負載進行探測與攻擊的途徑,但仍有多種攻擊是透過應用程式新被發現的弱點,且在防火牆內合法放行的連線,如現有開放的Web / 資料庫連線,或標準的DNS協議來進行。此時NSX IDPS同樣在每個虛機 / 網卡前,對所有進出網路流進行現有已知攻擊特徵的比對,在新型態攻擊被發現後短時間內就能夠提供工作負載緊急防禦。

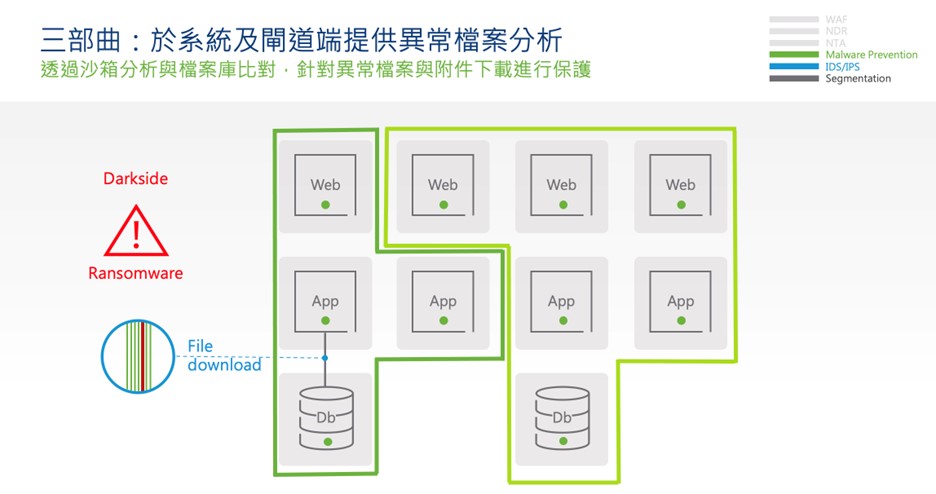

3. 就下載檔案進行比對,並透過雲端沙箱模擬器進行完整行為確認 (Malware Prevention)

多種駭客及勒索病毒攻擊牽涉到要求被攻擊目標直接下載異常檔案,或透過郵件夾檔等方式進行。NSX在vSphere以及閘道端 (Gateway) 可攔截管理者指定型態的檔案,先透過 Hash 值比對與本地分析確認檔案是否安全或有害。而未知的檔案則可送到雲端沙箱模擬器,進行完整的運作行為分析,並於確認有危險時立即提出告警。

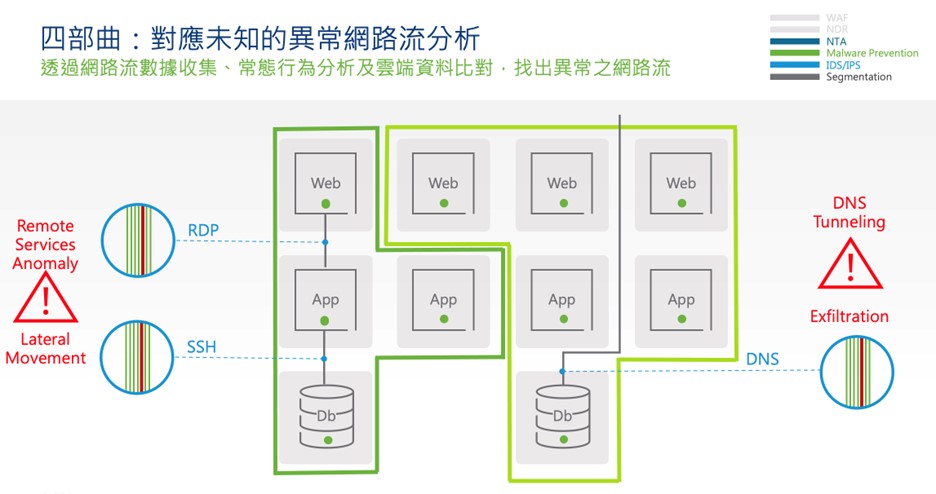

4. 對未知網路流進行行為分析

已知的網路攻擊行為我們透過前面的IDPS特徵值即可比對出來,但未知網路攻擊或底層之探測行為就未必能有特徵值即時比對。網路流分析 (Network Traffic Analysis) 能夠由與原本應用的常態行為進行比較,在出現異常、與一般模式不相同、或是過大的流量出現時,對管理者提出告警。NSX透過整合Intelligence收集完整網路流資訊,搭配基於Machine Learning與雲端資料比對等不同技術,對用戶網路異常行為提出告警。

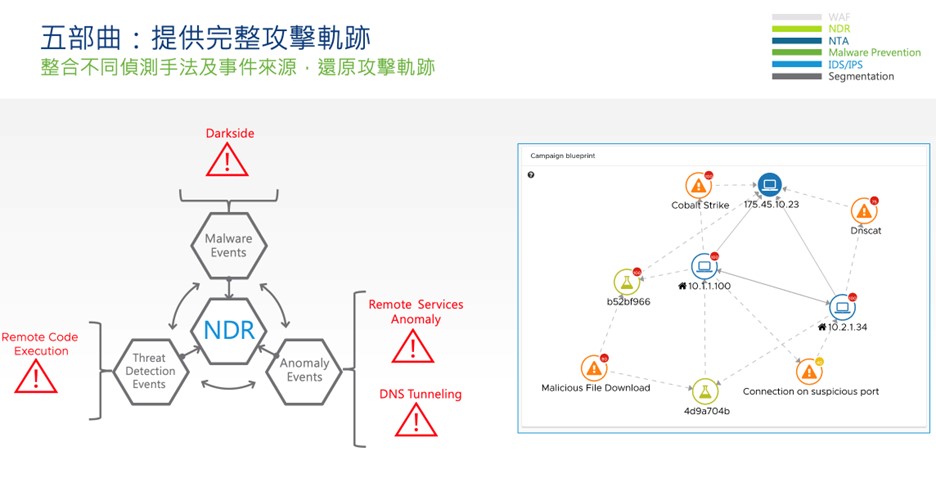

5. 整合安全事件,提供完整攻擊軌跡記錄 (Network Detection and Response)

如前所述,NSX能夠透過不同的手法,對已知以及未知的攻擊行為進行偵測與防禦。此時對於資安管理者來說,在重大安全事故發生時,能否有系統地將環境內不同來源的事件逐一列出並整理,提供整體事件的範圍與攻擊軌跡至為重要,而不是僅是提供海量的日誌讓資安管理者大海撈針。NSX Network Detection and Response控制台整合了IDPS、Malware Prevention、以及Network Traffic Analysis等不同安全防禦來源之事件,對於安全事件整理出統合的攻擊鏈 (Campaign),讓管理者對於事件發生的流程、影響範圍、攻擊手法與細節能夠一目瞭然。

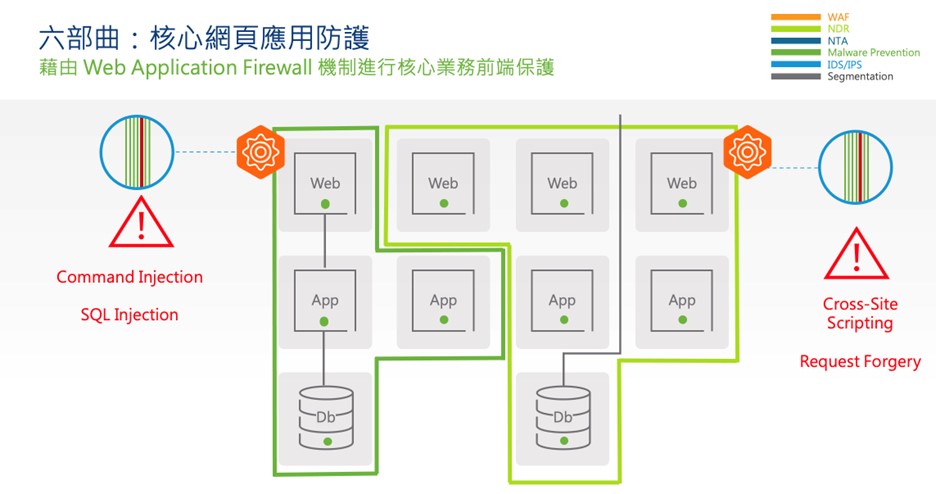

6. 以 NSX Advanced Load Balancer 提供核心網頁業務前端防護

當然也不要忘記了在各個重要網頁應用前,只要是透過NSX Advanced Load Balancer提供負載平衡機制,都能夠一鍵啟用Web Application Firewall防護功能,針對常見的網頁型態攻擊如Cross-Site Scripting, SQL Injection, Command Injection等等提供偵測與保護。

在前面簡單的討論內我們快速地簡述了VMware目前的網路安全防護架構。在後面的系列文內,我想再逐步對各個功能進行進一步的介紹。

Comments

0 Comments have been added so far