作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

以前在部署NSX-T時,很常被客戶及夥伴問到的一個微分段方案上與原本NSX for vSphere的差異,就是V版內當裝完後,原本接到VDS Port Group上的虛機直接就受到防火牆保護,安全政策生效。但在T版內標準安裝,只保護安裝在NSX Segments上面的虛機。這邊的Segment可以是vlan或是overlay型態,但虛機必須在這個segment上。這代表的是說在NSX-T安裝完後,若微分段防火牆要運作於現有的業務虛機,此時

- 在NSX內必須建立對應各個VDS Port Group的VLAN Segment,vlan ID相同

- 針對這些虛機,必須要有一個『改接網卡』的動作,把網卡由原本VDS Port Group移到同一個VLAN的NSX VLAN Segment。

此時中間就多了一些繁瑣的工,而且改接網卡會不會掉包?可能就是會掉幾個。那因為這樣就不能在上班時間做要找維護時間…像是這種狀況。

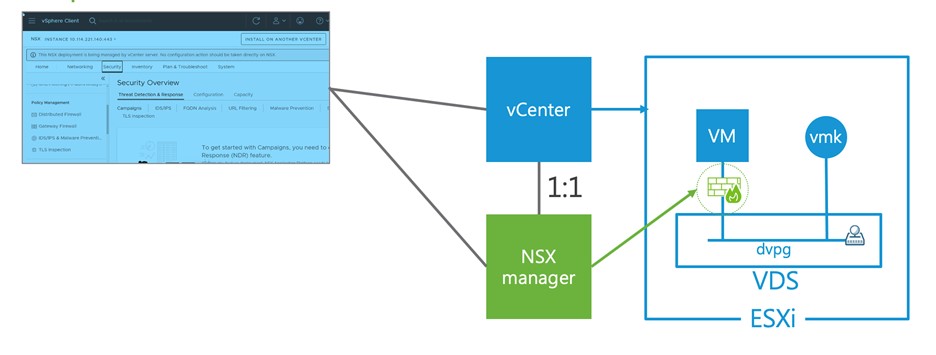

因此在本系列內談論的中小型環境純微分段部署架構內希望也能解決這個問題。之前沒有特別畫出來,但下面是一個示意架構圖。此圖內可以看出:

- 左邊的部分,管理者可以採用同一個管理介面,同時進行vCenter與NSX Manager的配置

- 中間的部分很明確地看出vCenter與NSX Manager是1:1的關係。如果企業環境內有多組的vCenter,採用此架構時,每組vCenter都得要有自己的NSX Manager

- NSX Manager只需要一台即可

- 右邊的部分可看到,即使VM接在原本Distributed Switch的Port Group上,此架構內NSX直接可運作防火牆於VM之前。不需要前面談到的還得建新的NSX Segment還有改接的動作。

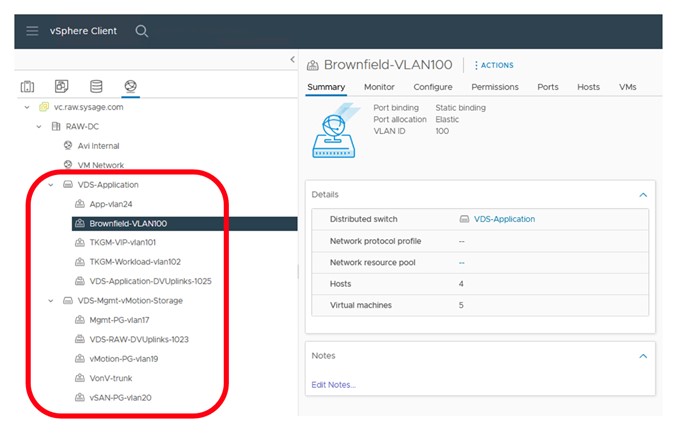

這邊我們就拿實際畫面給大家看。首先在vCenter環境內下圖可以看到有兩個VDS,以及上面各自建了4個Port Group總共8個(DVUplinks不是給虛機用的不算在內)。裡面叫做Brownfield-VLAN100的這個Port Group,VLAN ID是100,上面現在有5個虛機:

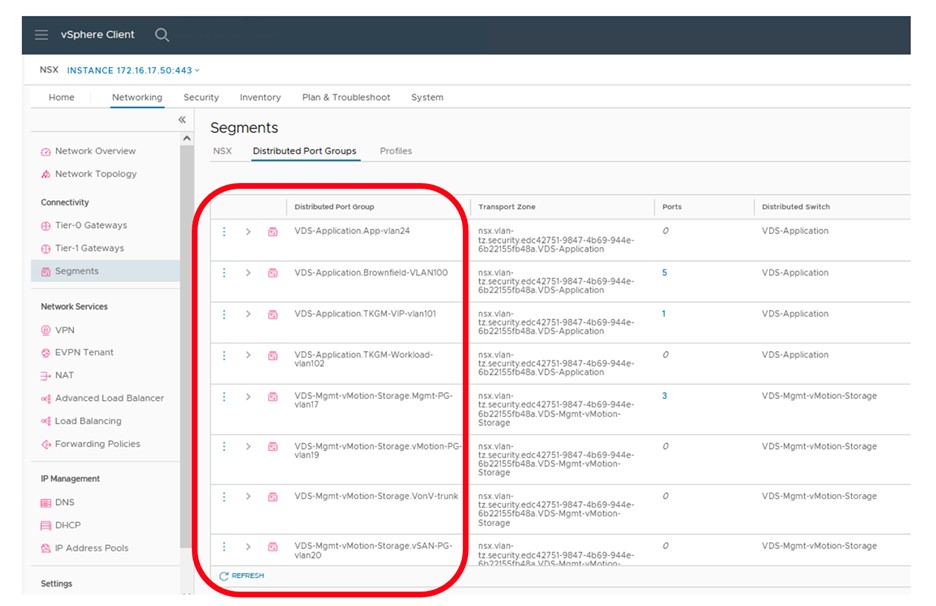

在我們依據前面vCenter整合NSX的方式安裝完後,NSX介面內在Segments可以看到有一個叫做Distributed Port Groups的選項,裡面列出了所有這8個對應的Port Group。同時這些Port Group也依據各自是在哪個VDS下,明確地區分出來:

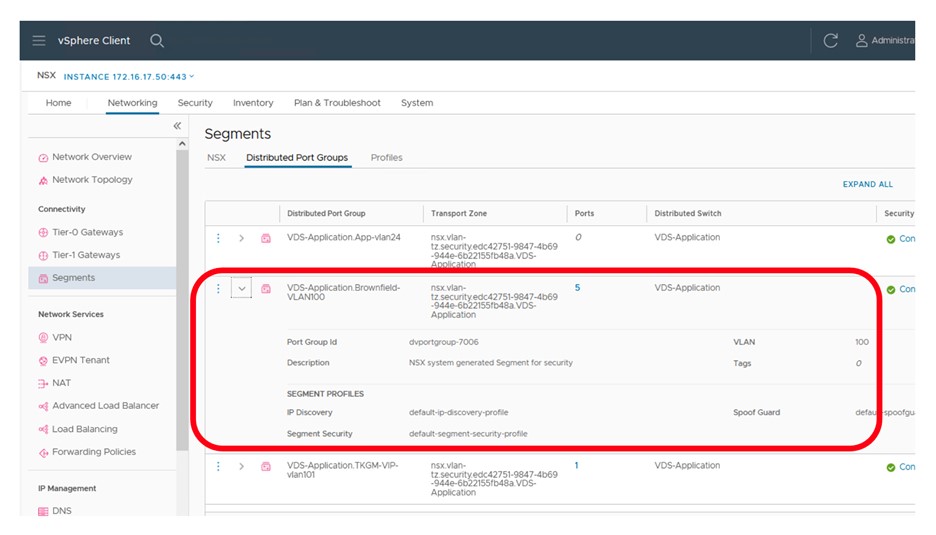

檢視VDS-Application.Brownfield-VLAN100這個Port Group,可以看到對應配置均和VDS內配置相同,如VLAN ID,有接五個 Ports (虛機網卡),等等。

從上面的示意圖內應該很明顯地看出,此架構內NSX可以自動讀取VDS Port Group的相關配置,而其上的虛機會受到防火牆的保護。特別再說明:

- 如果Port Group有異動與修改,NSX自動會讀取相關的配置進行對應修改

- 如果有新的虛機接到這些Port Group上或是移除,同樣地,NSX會讀取相關的配置進行對應更動

- 也因此,在此架構內,所有網路相關異動,都請直接在vCenter介面裡面進行,不要在NSX介面運作。

最後特別提一點:上述這種NSX直接讀取VDS Port Group配置的作法,目前在NSX 3.2版本內僅運作在此vCenter整合NSX的模式。如果NSX採用獨立、完整的安裝方式NSX會讀取相關的配置進行對應修改,不會自動進行這邊的連結。也就是說,在標準安裝內,NSX的介面就只會看到自己建的Segment,而不會讀取到VDS Port Group了。

在這五篇內,我們和大家說明特別對應到中小型架構內,採用NSX提供微分段功能,近期VMware在方案架構、授權、安裝流程、維運介面上的不同改變,相信各位可以感受到這和原本大陣仗的部署方式有很大的不同。希望透過這些優化,減低在目前虛擬化環境部署微分段方案的門檻,能讓大家簡易、快速地對重要業務進行需求的保護。

Comments

0 Comments have been added so far