作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

對於許多企業來說,建置Web Application Firewall的流程常常是這樣的:基於內外部安全規範因此請廠商來談,編了預算購買,裝起來可以動了。廠商教育訓練完,結束。

然後勒?然後大家就你看我我看你不知道怎麼辦。反正應用看起來還可以動,也可以對稽核說我們有裝了…然後就擺在那邊。但這時候幾個常見的維運問題就可能會冒出來了,比如說:

- 要是受WAF保護的應用在開發時有弱點,WAF上線後某些設計上應該是合理的連線受到了阻擋,而造成使用上的問題,管理者怎麼知道?

- 要是應用實際上真的有受到外部攻擊,WAF除了阻擋外是否有稽核紀錄已進行後續的防禦?

因此在這篇我想用一些實際的畫面展示給大家看Avi Web Application Firewall 『分析很完整』的部分。如同在之前與大家針對Avi日誌功能的介紹,WAF的日誌本身也是紀錄相當豐富,可以提供管理者非常多資訊的。

直接舉一個WAF方案常見的展示。使用DVWA (Damn Vulnerable Web Application) 這個平台來做Web應用攻擊測試,這邊我們只進行WAF的偵測 (Detection) 而不進行阻擋 (Enforcement) 。一個很簡單的Command Injection攻擊如下。

上圖內大家可以看到,在這個網頁內除了輸入 IP 地址外,我們還輸入了特殊 && 字元然後在後面亂加指令。此時除了原本的ping動作外,駭客也可以在系統上隨便做事情或看到系統資訊。

但因為此時我們有開WAF進行偵測,在Virtual Service的日誌裡面,就可以看到上述的行為有被特別標記:

把這個日誌打開。除了標準的Load Balancing相關日誌外,在裡面有特別寫到有WAF Match。

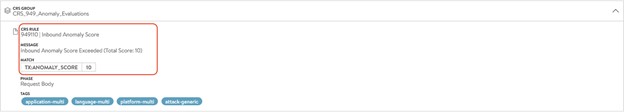

接下來是重點。把這個日誌繼續往下拉,我們可以看到日誌內關於WAF的相關資訊。首先是關於 WAF的處理時間,然後下面說明這個交易有符合到WAF內的哪些攻擊規則。

有符合三條規則,可以一條條展開來看細節。

Comments

0 Comments have been added so far