作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

系列文進入最後一篇。前面我們由微分段方案的Sizing、資源需求、安裝、雙中心及災備架構、規則配置與管理維運等常見問題進行討論,接下來則會是一些比較難以分類,大致上包含了關於環境架構、授權、相關方案整合的進階議題討論。

我們可否將微分段功能延伸至實體機器而非僅有虛機?

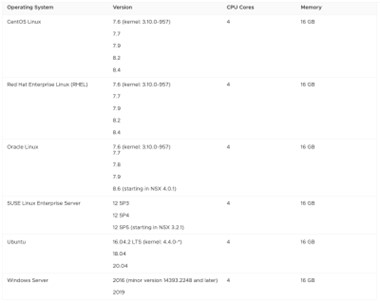

可以的,但適用性有很大的限制。我們確實可以透過安裝NSX Agent在實體機上的方法,延伸微分段功能到沒有vSphere的環境。但支持的作業系統有限制。下圖是NSX 4.1 Installation Guide內列出有支持的作業系統:

可以看出大部分的Linux及Windows Server作業系統有支持。但說真的,為什麼客戶與經銷夥伴常會問這個問題呢?其實不是針對Linux或Windows Server機器,在虛擬化程度高的環境,上述機器大部分都已經變成虛機了。討論這個問題的主要目的其實通常是針對

- 目前在Unix平台上的實體機

- Appliance型態的硬體設備,比如說一台網路NAS作為File Server。

- 比如說製造業的機台等網路連線設備。

這類的設備NSX Agent是無法安裝上去的,一般來講只能採用小防火牆擋在前面做實體防禦(要採用NSX Gateway Firewall也行)。因此通常在一開始對客戶進行NSX微分段介紹時,我們就會強調此方案主要是針對虛機(以及容器環境)來進行運作,並非在實體環境運作的最佳化防禦機制。

NSX 有沒有支援虛機的 Fault Tolerance 機制

抱歉沒有。微分段機制完美地支持vMotion / vSphere HA / DRS等機制沒有問題,但Fault Tolerance機制目前並無支持。請參閱https://kb.vmware.com/s/article/55653 內的說明。

在不同的vSphere或NSX環境之間,可以運作vMotion進行虛機線上遷移嗎?

可以的,但請大家採用較新的vSphere與NSX版本。下圖是https://kb.vmware.com/s/article/56991 內列出的可支持版本配置,大家可以看到只要在vSphere 7 / NSX-T 3.0以上,由傳統Standard Switch或VDS上的虛機要飄移入NSX環境都是支持的。

但上圖是由沒有NSX的環境移入有NSX環境的方向。如果是反向要由NSX環境內將虛機遷出到沒有NSX的地方呢?由於微分段防火牆機制會阻止虛機直接遷移到沒有防火牆保護的環境內,因此此時不能採用Live vMotion。如果有此需求,請大家使用Cold Migration,將虛機關閉後,再進行移轉的機制來進行。

NSX Firewall 及 NSX Advanced 的分散式防火牆授權應該買哪種好?

大部分台灣的客戶使用虛機微分段方案時會採用NSX Advanced版本,除了標準的防火牆功能外也包含了基礎的七層防火牆,容器網路安全方案的支援,以及多個vCenter環境的支持。但近期也有客戶開始改為使用NSX Distributed Firewall訂閱授權。下圖是一個對於兩種授權的簡單比較表:

簡單的說,

- 如果除了標準虛機微分段需求,環境後續會需要支持容器的安全微分段,或是網路自動化等相關功能,請採用NSX Advanced 或 Enterprise Plus 版本

- 純粹就僅需要虛機微分段功能時,NSX Distributed Firewall授權可以透過較低的軟體成本提供更完整的防火牆防護與維運機制。

供大家參考。

由於預算問題希望能夠節省授權費用。能否規劃某些Host有NSX微分段功能,有些沒有呢?

可以的,但必須以一個vSphere Cluster為單位,同一個Cluster內全部有或全部沒有。舉例來說企業有20台vSphere Hosts,目前的預算與需求規劃僅在8台Hosts內購買授權。此時

- 獨立將這8台vSphere Hosts變成一個單獨的Cluster,NSX僅在此Cluster上提供微分段功能,這是完全沒問題的。

- 這20台vSphere Host都在同一個Cluster內,然後要求12台沒有NSX,8台有裝NSX,這樣子不行會出問題。

簡單由技術層面討論一下上述的理由。當vSphere運作分散式防火牆機制時,仍需要確保vMotion / vSphere HA / DRS的運作能夠正常,而在同一個vSphere Cluster內我們必須能讓每一台Host都有相同的功能與技術支持性,不能虛機在Host A上有防火牆保護,自動DRS到Host B上時就失去保護了。這是上述必須採用以Cluster為單位的理由

此外我們也常被客戶與經銷夥伴問到,在同樣的vCenter / NSX環境內,可否規劃兩種以上的授權。比如說某個環境需求較簡單,希望只裝NSX Professional省錢,某幾台vSphere上面需要跑容器環境,要裝NSX Advanced來支持Container Networking。答案同樣是可行的,但必須以Cluster為單位。在同一組vSphere Cluster內,請務必使用相同的授權。

要檢視現行應用的網路流以訂立防火牆策略時,使用 Aria Operations for Networks 還是 NSX Intelligence 較好?

之前我們在不同的網誌文章分別討論過 vRealize Network Insight (現在的Aria Operations for Networks)以及 NSX Intelligence的應用,就不長篇大論,下表是一個很快速的方案比較:

簡單的說,

- 如果是要在現有的vCenter/vSphere資源池,或是跨實體網路設備、公有雲環境做業務網路流分析,必須採用Aria Operations for Networks。

- 如果後續要在NSX環境內提供進一步的安全事件整合與網路流異常分析,應採用NSX Intelligence

- NSX Intelligence部署需求的軟硬體資源與維運需求高於Aria Operations for Networks

回到這個問題本身。如果目前是初次導入微分段,軟硬體資源投入還沒有太大,要監控的業務目前也還在原本的虛擬化環境運作(還沒裝NSX),比較簡易、低投入的方式是用Aria Operations for Networks。但如果大家馬上後續就會考量導入NSX的NDR (Network Detection and Response) 網路安全相關機制,那先把NSX Intelligence的底層環境安裝起來是更適合的。

系列文到此為止,我應該將常在會議內,時常與客戶及經銷夥伴討論的微分段相關問題都cover到了,零零碎碎十幾篇,希望對大家有幫助。微分段方式是vSphere虛擬化環境非常重要的核心功能之一,歡迎各位多加利用,若有任何系列文內沒有談到的問題,也請隨時與我們聯繫。

Comments

0 Comments have been added so far