作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

同樣針對客戶常詢問的微分段防火牆相關配置與管理維運進階問題,本篇主要著重的內容是日誌相關的討論。

運作 NSX 微分段防火牆時是否僅能搭配 Aria Operations for Logs (Log Insight)?方案是否有整合其他的日誌管理系統?

NSX微分段防火牆的傳送機制是走標準的Syslog TCP/UDP 514傳輸模式 (SSL也行),只要網路有連通可以傳得到就行。除了VMware本身的日誌管理機制 Aria Operations for Logs (Log Insight),如果企業目前本來就有採行的日誌管理方案支援Syslog,當然 NSX / vSphere 可以將日誌送過去。

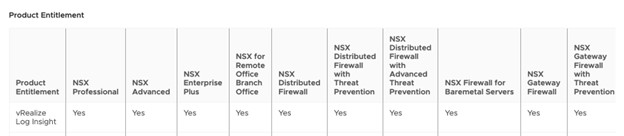

但我們當然建議大家直接採用Aria Operations for Logs,因為在每一個NSX授權內,都直接內含了vRealize Log Insight作為日誌管理方案,沒有額外軟體成本。

而當然,常常客戶詢問這個議題時想討論的不僅是『能不能接上去』,還包括『後端Log Server能否直接看懂防火牆的日誌格式』。目前的狀況是這樣:

- Arial Operations for Logs: VMware自己的方案,安裝plugin後即可看懂格式

- Splunk: NSX與Splunk有合作,下載並安裝plugin後即可讓Splunk看懂格式

- 其他方案:沒有日誌格式整合,但NSX文件有提供防火牆Log Format作為後續整合資訊來源

所以就直接接下一題:防火牆日誌的Log格式。

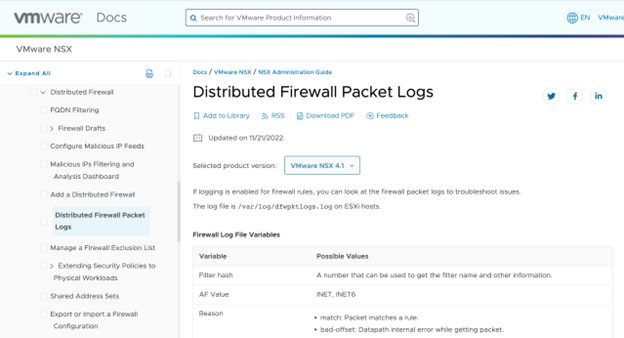

NSX是否有提供微分段日誌的詳細 Log欄位格式說明?

當然有的。在寫作本文時的NSX 4.1版本,可以到Administration Guide內Distributed Firewall的章節內即會列出 ( https://docs.vmware.com/en/VMware-NSX/4.1/administration/GUID-D57429A1-A0A9-42BE-A299-0C3C3546ABF3.html )

我們能否將NSX Log送到多台後端的Log Server去?

可以的,但我們要先說明一下與防火牆相關的NSX Logs有哪些,從哪個構件送出來,再做後續討論:

- NSX本身的用戶登入,以及對防火牆規則的CRUD (Create / Read / Update / Delete) 操作的日誌:由NSX Manager虛機送出至Log Server

- 防火牆規則符合 (Rule Hit) 所送出的日誌:由各台vSphere Host自行送出至Log Server

因此如果管理者希望相關的Log能夠同時被送到多台後端的Log Server,比如說可能企業內有不同管理用途(像是系統部門自己進行維運除錯之日誌系統、資安團隊那邊的SIEM…等等),此時需要的是分別到NSX Manager與各台vSphere上,以各自的Command Line指令來配置多台的Syslog Targets,即可達成目的。

我們也有客戶的做法是先將所有Syslog集中送到Aria Operations for Logs,再轉發至後端不同其他的系統。供大家參考。

我們有使用NSX內的身份識別防火牆 (Identity Firewall),在相關的Log內可否看到是哪台虛機 / 哪個用戶引起的可疑行為?

我們眾多使用Horizon虛擬桌面方案的客戶都有採用NSX的身份識別防火牆功能,希望能基於用戶在AD內的群組身份,來限制所登入的桌面可以連往哪些目的。比如說Luis是企業員工,桌面可以連到企業內部OA區。Colin是網路管理者,桌面機器可以連到所有機器進行網路檢測,但不能運作SSH/RDP協議…等等。

此時管理者對於身份識別防火牆所產出的Log,時常會希望能知道

- 這一條異常的Log是由哪台虛擬桌面機器產出的?

- 更重要的,這一條異常的Log是由哪個用戶產出的?

下面是一個典型的身份識別防火牆日誌:

除了標準的防火牆日誌紀錄外,上述Log內有兩個重點資訊:

- 來源桌面虛機是誰:IP為10.66.11.141?

- 用戶群組是哪個:這邊有列出一個很長的ID – S-1-5-21-3151113824-755377140-781724205-3269?

VMware管理者應該可以很快速地在vCenter或NSX Manager內用搜尋介面,就可找到持有10.66.11.141這個IP地址的虛機是誰。但用戶群組是哪個呢?若各位熟悉AD的指令,可以用wmic group get name,sid 查到,上面” S-1-5-21-3151113824-755377140-781724205-3269″ 這一長串就是一個AD的群組ID。

在NSX的身份識別防火牆Log內僅有將用戶身份群組的ID標示出來,沒有細到User ID這一層。如果大家希望要能夠查詢細緻到『是哪個用戶』登入這台機器,那先由上述的來源IP查出是哪台VDI桌面,再參照Horizon本身的Log會更完整:

與日誌相關的討論就到此。我們這幾篇網誌已經將微分段防火牆相關配置與管理維運常被詢問的進階問題討論的差不多了。接下來最後一篇,則會就一些也常被問到,與授權、方案適用場景相關的問題進行回應。

Comments

0 Comments have been added so far