作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

接續上篇關於NSX Gateway Firewall構件的討論,前面我們專注於NSX Edge元件的Sizing、對應功能、及效能支持。本篇內我想就建置Gateway Firewall時其他構件包含NSX Manager、輔助管理構件、以及底層vSphere的相關需求進行說明。

NSX Manager

NSX Gateway Firewall的管理無論是通過UI介面配置或是以API軟體定義的方式來呼叫,都是在NSX Manager上統一進行,不會直接連到各台NSX Edge內。因此在部署環境內也需要有資源來乘載NSX Manager虛機。快速說明幾個重點:

- NSX Manager的安裝與標準NSX環境的安裝流程完全相同

- Gateway Firewall可以有自己獨立的NSX Manager,也可以與現有NSX部署的Manager共用(只要在現有Manager內輸入Gateway Firewall授權)

- NSX Manager虛機有Extra Small / Small / Medium / Large的Size,以生產環境來說,純粹的Gateway Firewall環境內客戶僅需要採用Medium Size (6 vCPU / 24GB Memory) 即很足夠。但如果這個Manager除了管理Gateway Firewall外,也與其他NSX Data Center的vSphere標準部署共用,那當然就應該要考慮到其他vSphere Transport Node需求資源等考量。

- 純粹Gateway Firewall環境內,如果防火牆配置不會時常更動且有完整進行備份,NSX Manager不一定需要3台 (2+1) 互為備援。也可以僅安裝單台,以標準vSphere-HA進行保護即可。

NSX Gateway Firewall 相關管理維運構件

生產環境內,除了Gateway Firewall本身的部署外,兩個維運機制也相當重要,架構師應該一同規劃於專案需求內:

- 防火牆日誌管理:安全管理者需要有後端的日誌管理系統來收集Gateway Firewall的Log供後續查詢與稽核。如果生產環境內沒有現有的商用日誌管理系統如Splunk或是Arcsight等,企業也可直接採用已包含在NSX Gateway Firewall授權內提供的VMware Aria Operations for Logs (之前的vRealize Log Insight)

- 配置儲存:企業需要準備一台SFTP伺服器,定期或於管理者進行配置變動時,將相關配置進行備份。一旦現有NSX Manager真的出現任何問題,最差狀況可以重新安裝全新Manager虛機再把備份倒回即可

底層Infra需求

絕大部分環境內上述NSX Edge / Manager / 其他維運構件等都可採用虛機,因此底層當然需要有vSphere資源池乘載上述構件。建構此資源池的軟硬體需求應該要考慮:

- 應該要有多台伺服器,可讓不同NSX Edge放置在各自獨立之vSphere上,避免單台硬體失效時同時多台Edge失效,以及 Manager等維運構件 的 HA 需求考量

- 於前篇討論,Edge的運作需要這些vSphere Host伺服器的CPU必須要支援AESNI功能以及至少1GB Huge Page 支持。而如果有開EVC (Enhanced vMotion Compatibility) 功能也務必要小心不要把AESNI功能關掉了

- 資源池應有vSAN或是外接儲存,以支持NSX Manager以及其他管理構件虛機的HA要求

- Gateway Firewall運作時,在NSX Edge間需要運作Overlay網路做構件的內部溝通。因此在底層的交換器必須要有VLAN來進行Geneve Overlay的封包傳送,且交換器MTU必須加大(建議1700)提供Geneve封包的不切割傳送。

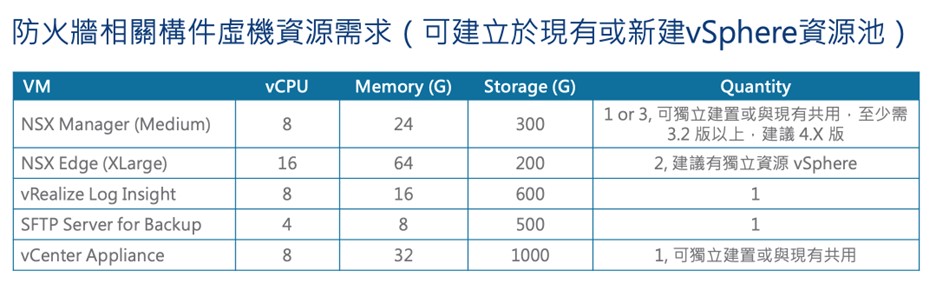

好,上面講這麼多,這裡用一個簡單的實例說明。如果在討論後,客戶決定要採用兩台 HA Extra-Large Edge作Gateway Firewall,此時的軟硬體需求有哪些呢?。首先是虛機的準備,表列如下:

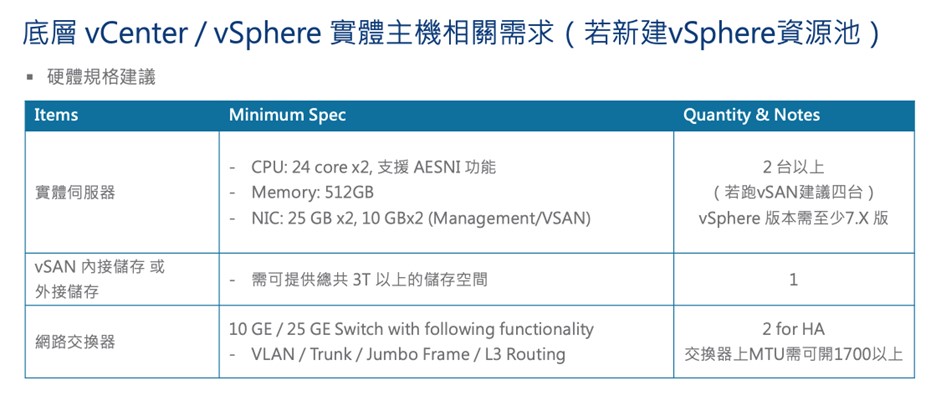

上述的虛機可以跑在現有的vSphere環境內,但如果客戶打算從頭準備與採購,且把所有構件放在同一個資源池(PoC可以,但生產環境建議把相關管理構件與Edge分開放,避免硬體出問題時所有東西全失效),此時硬體準備需求包括了

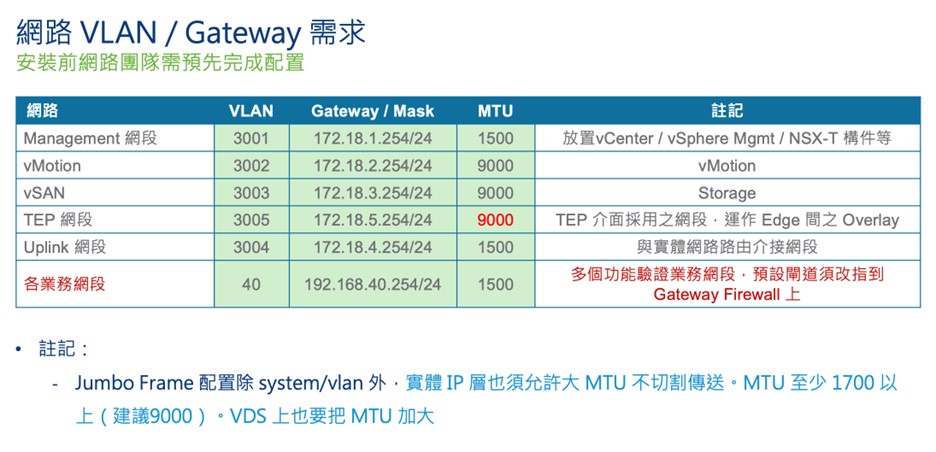

這裡的底層硬體當然只是建議,可以依據實際需求調整。同時,網路團隊也必須於安裝前進行相關的實體網路準備,包含資源池用的管理、儲存網段,Gateway Firewall對外運作的Uplink,Edge間進行內部溝通的Overlay TEP VLAN,以及各個實體業務VLAN網段等,如下圖需求準備:

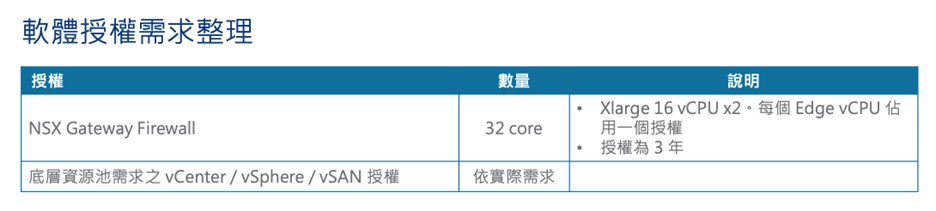

最後,準備的軟體授權需要哪些呢?

大致上簡單討論至此,希望這兩篇的說明應該能讓各位對於NSX Gateway Firewall部署時的軟硬體準備及授權要求有基本概念。下篇會是本系列內最後一篇,我們會對NSX Gateway Firewall常被客戶詢問的功能與使用相關問題,以FAQ的方式進行討論。

Comments

0 Comments have been added so far