作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

接下來兩篇要由一個售前規劃師的角度來和大家討論,如果企業覺得NSX Gateway Firewall的功能不錯,打算採購,此時在軟硬體與效能上的考量與建議應該怎麼做。前篇我們討論了Gateway Firewall支持的功能與對應授權,比如說舉個例,在產品介紹與簡單測試後客戶很有興趣想要採用,而需求的功能包括了標準Firewall,且南北向流量可能需要有7~8 Gbps,後續也可能啟用入侵防護功能。此時相關的規畫應該怎麼做呢?

首先,要運作NSX Gateway Firewall,需要包含下列構件:

- 真正用來提供Gateway Firewall功能的NSX Edge,可以是虛機或實體機,但決大部分環境都是採用虛機

- 用來管理Gateway Firewall的NSX Manager,可以是一台或三台,虛機型態。

- 收取防火牆日誌、組態備份的相關輔助管理構件

- 要能乘載上述NSX Manager / Edge及輔助管理構件的vSphere資源池,當然還包含底層的伺服器、儲存與交換器

就每個構件分別進行討論:

NSX Edge

Gateway Firewall運作在Edge構件上。在NSX部署時,Edge有下列不同種類的型態可選擇:

- 虛機Small:2 vCPU / 4G Memory,通常僅運作於PoC環境

- 虛機Medium:4 vCPU / 8G Memory,通常僅運作路由與基礎防火牆功能

- 虛機Large:8 vCPU / 32G Memory,生產環境內運作完整防火牆及入侵防護功能

- 虛機Extra-Large:16 vCPU / 64G Memory,生產環境內運作完整防火牆、入侵防護、及進階惡意軟體偵測功能

- Bare Metal Edge:特殊規格伺服器,有分8 vCPU / 32GB Memory與24 vCPU / 256GB Memory兩種建議值。目前時間點建議可用來在生產環境內運作完整防火牆及入侵防護功能

在NSX Gateway Firewall運作時,不同大小的Edge會限制其可運作的功能,請參考下表。比如說如果企業只需要最基本的完整防火牆功能,Edge選擇Medium / Large / X-Large均可。但如果後續會需要IDPS,那至少要Large Size才能支援。下表的建議並非僅是參考建議,NSX內要啟用對應功能時,會檢查Gateway底層對應的Edge是否夠大。比如說如果Edge是Large Size但想要啟用Malware Detection功能時,就會出現錯誤訊息阻止生效。

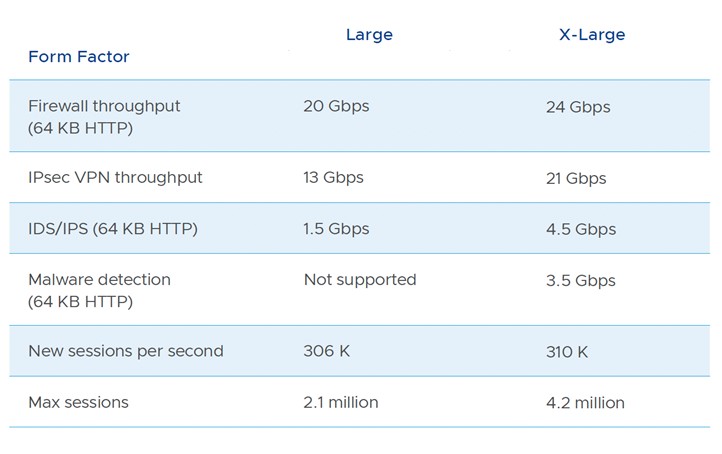

除了上表內不同的Edge Size支持的功能不同外,當然效能的表現也不一樣。目前VMware在NSX Gateway Firewall的Datasheet內有提供下列的數據參考,主要是Large / X-Large兩種Edge的效能比較:

可以很明確地看出,X-Large的Edge與Large相比,IDPS檢查效能更佳,也額外支持了Malware Detection功能。但當然,要採用X-Large的Edge構件也會需要更多的授權 (16 vCPU vs 8 vCPU),這就是客戶在功能與預算上需要考量的了。

這裡我想直接和大家就Gateway Firewall使用Edge的規劃上提供簡單的最佳化建議:

- 基於高可用度考量,Edge部署一定至少是兩台(或以上),且每個Edge應該配置在不同的vSphere伺服器上。

- 除非客戶非常確定只會使用基礎Firewall功能且流量也不大,建議規劃時都採用Large或是X-Large的Edge虛機

- 暫不建議採用Bare-Metal Edge,基於下列理由:採用硬體部署不彈性、硬體需要特殊規格、目前尚未支持完整安全進階功能

- Edge虛機部署時會啟用DPDK功能,在底層vSphere Host的CPU需要能對應AESNI功能以及至少1GB Huge Page 支持。近年的Intel / AMD CPU應都有具備此功能

- 上面效能測試表內大家可以看到Large / X-Large的Edge可以提供超過20 Gbps的南北向流量,而這也代表底層vSphere伺服器上安裝的網卡應該至少是25 Gbps或40 Gbps的網卡才能完整發揮效能。而當然,交換器也應該具備對應的網路埠。

因此回到開頭的例子:客戶目前需要標準防火牆功能,流量大概是7~8 Gbps,IDPS功能雖然目前不考慮但後續可能會啟用。基於前述考量,我會建議客戶先規劃使用兩台Large Edge虛機,提供20 Gbps防火牆效能應該足以滿足效能,後續如果要啟用IDPS也可以運作。當然如果需要更大流量與更完整功能,在具備足夠授權的狀況下客戶隨時也可以再提升到X-Large Size的Edge。

就Gateway Firewall建置時在NSX Edge的規劃考量大致說明如上。下篇我們繼續就其他構件,包含NSX Manager、其他輔助維運工具與底層構件需求等進行後續說明。

Comments

0 Comments have been added so far