作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

NSX Gateway Firewall實際運作在Edge構件上,與Distributed Firewall是實作於vSphere內不同。但若是以支持的安全功能來比較,則大同小異。本篇網誌內我想很快速地和大家介紹一下NSX Gateway Firewall有支持的各項功能,並且討論相關需求的授權。

首先我們來看一下在Gateway Firewall內可以配置的安全功能有哪些。在防火牆部分:

- 標準基於Protocol / Port的四層具狀態防火牆

- 基礎與進階的應用識別防火牆。在NSX內,基礎應用識別 (Basic L7 Application Identification) 支援資料中心內近70種的應用協議識別,即使這些應用不是走標準Port,比如說SSH改走TCP 222而非標準的22 Port,仍可被識別出來。而進階應用識別 (Advanced L7 Application Identification) 則支持到目前約近800種,包含Internet知名應用等的識別機制。

- 身份識別防火牆,主要支持AD但也可整合第三方Log Source,基於用戶身份提供安全防護機制

- URL filtering:針對HTTP/S協議,可進行基於域名之阻擋

- 支持基於時間的政策控制

這邊特別提一下是與分散式防火牆不同,Gateway Firewall沒有支持L2,基於MAC Address的防火牆,但在南北向防護上這通常也不太重要。

於進階防禦部分,Gateway Firewall可以支持

- 入侵偵測與防護功能 (Intrusion Detection and Prevention)

- 惡意軟體偵測與沙箱防禦

- 由於要能在加密網路流內進行入侵防禦與惡意軟體偵測,因此Gateway Firewall有支持解密機制,即TLS Inspection

- Gateway Firewall同時可以用來提供VPN用途,支持L2VPN與L3VPN (IPSEC) 機制。NSX目前沒有提供SSL-VPN功能。

大致上在安全面的基礎與進階功能即由上所述。同時當然由於Gateway Firewall本身的閘道性質,其他網路功能包含可支持動態路由、NAT機制、IPv4/v6這些就不多提,而防火牆本身該有的日誌、群組管理等等機制當然也是有提供。由上面的討論應該也可看出,作為一個南北向防護的閘道式防火牆,NSX Gateway Firewall提供的功能也算是相當完整的。

NSX Gateway Firewall可以運作上述功能,但需要啟用不同的授權。目前在本文寫作時的NSX 4.0.1版本,企業若要在Tier-0 / Tier-1 Gateway上面運作安全功能,可以採用下列授權模式:

客戶購買NSX Professional / Advanced / Enterprise Plus授權

在客戶使用標準的NSX Professional / Advanced / Enterprise Plus授權時,所有具備授權的vSphere上均可建立Edge構件,並且配置T0 / T1 Gateway。在這些T0 / T1 Gateway上可以運作下列功能:

- 標準基於Protocol / Port的四層具狀態防火牆

- 基礎型態的應用識別防火牆

- 閘道及VPN功能

但是包含進階應用識別、身份識別、URL-Filtering、入侵偵測防護、惡意軟體偵測等進階功能就未支援,僅包含上述的基礎四層與七層防火牆機制。如果企業對上述功能有需求,需要增購下面描述的NSX Gateway Firewall授權

客戶獨立購買或增購NSX Gateway Firewall授權

NSX Gateway Firewall授權主要是基於底層使用Edge的vCPU數目,以訂閱方式計價。比如說我們要配置NSX Gateway Firewall在兩台Large-Type Edge,每個Edge虛機要使用8個vCPU,此時就要購買8×2=16 cores的Gateway Firewall訂閱授權。

NSX Gateway Firewall有分成下列三種功能授權等級:

- NSX Gateway Firewall:包含完整的四層及七層(標準及進階應用識別)防火牆,以及身份識別、URL-Filtering等功能。閘道及VPN功能當然也包含在內

- NSX Gateway Firewall with Threat Prevention:包含前述所有功能,再加上入侵偵測防護機制與TLS Inspection

- NSX Gateway Firewall with Advanced Threat Prevention:包含前述所有功能,再加上惡意軟體偵測與沙箱防禦

NSX Gateway Firewall授權可以在現有的NSX環境內增購,也可以在一個完全獨立,沒有NSX的環境內使用。比如說企業想要獨立採用NSX Gateway Firewall做實體業務機器的南北向保護,需要一對基於X-Large Edge效能的Gateway Firewall並且具備IDPS功能,此時只要獨立購買 16 (X-Large Edge) 乘 2共32個core的NSX Gateway Firewall with Threat Prevention的訂閱授權即可。即使原本沒有NSX也沒問題。

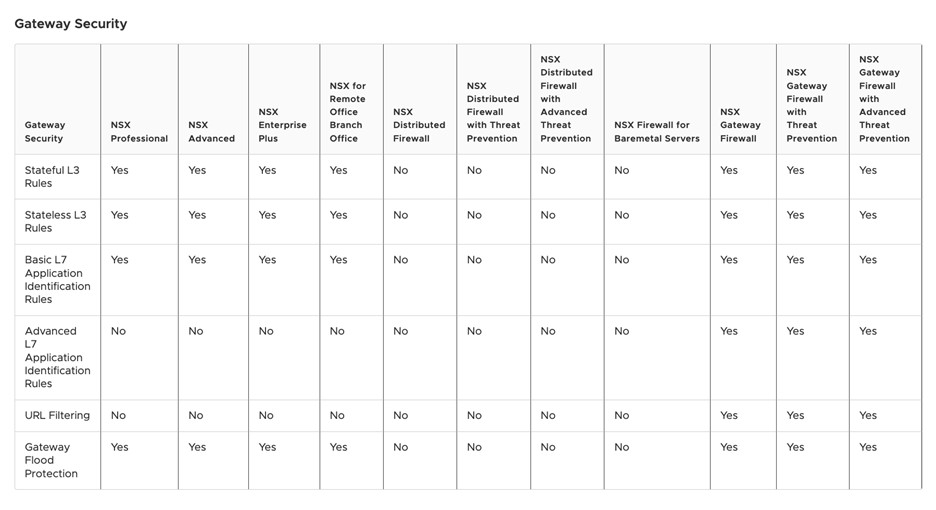

目前由於NSX除了標準的Professional / Advanced / Enterprise Plus外,又增加了包含Distributed Firewall / Gateway Firewall等授權,且安全授權還有分等級,因此大家時常會搞不清楚到底各種授權可以對應哪些功能。現在於標準的官方文件內已經可以直接進行查詢,在本文寫作時的NSX 4.0.1版本,可以直接在https://docs.vmware.com/en/VMware-NSX/4.0/nsx-feature-and-edition-guide/GUID-1D808019-7BCC-4A47-B8CA-BC0993E36EBF.html 這個頁面,就能比對各個NSX功能與相關授權的對應,比如說下面這個由上述頁面擷取的表格,就列出了不同NSX授權在Gateway Firewall的基礎L4 / L7功能與URL-Filtering的支援對照,歡迎大家參考。

本篇內說明了NSX Gateway Firewall有支持的安全功能以及對應的授權方式,下一篇我們要討論,若要開始進行Gateway Firewall的配置規劃,在軟硬體、效能上的需求與考量有哪些。

Comments

0 Comments have been added so far