作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

前篇網誌內我們和大家說明了VMware NSX由4.X版開始提供的新功能:惡意IP地址阻擋 (Malicious IP Filtering),並簡單展示了相關作業與維運畫面,而且以實際機器連線操作進行展示。這個功能運作確實可以在重要業務機器前,於微分段防火牆進一步強化對應Internet連線的安全保護機制,但在使用上有什麼前提呢?本篇網誌內就要就此新功能需求的版本、架構、及授權三方面來與大家進行說明。

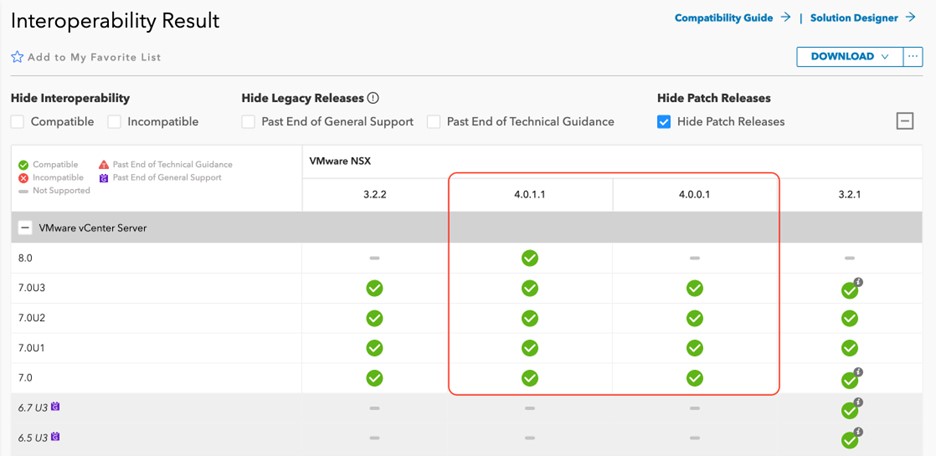

VMware NSX必須是 4.X 之後的產品版本

此功能是在NSX 4.X版後提供(本文寫作時最新版本為4.0.1.1)。客戶可以透過安裝或是升級到NSX 4.X後使用。在NSX全新安裝 (Greenfield) 時,惡意地址阻擋功能預設是打開且直接進行保護;而在升級現有環境 (Brownfield) 時,此功能預設是關閉的,需要手動啟用。

多說一句。既然這個功能一定得使用NSX 4.X版,也提醒大家4.X版只能運作在 vSphere 7之後了。如果現有生產環境還停留在vSphere 6.5 / 6.7,在進行NSX相關升級時,也請務必考慮做整個虛擬化環境的升級。

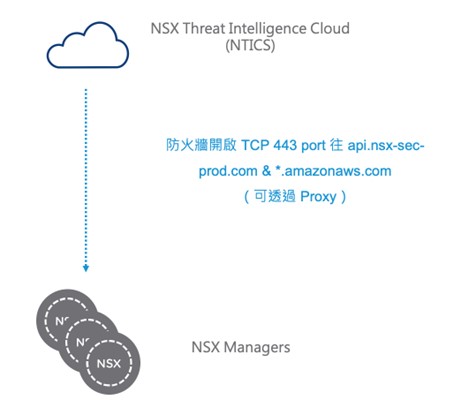

部署環境必須能夠透過Internet或Proxy連線到VMware NTICS雲服務

如果大家在VMware NSX相關文件看到NTICS這個縮寫,全文是NSX Threat Intelligence Cloud Service,也就是由NSX安全專家團隊維護,讓客戶環境內NSX Manager可下載包含 IDPS 特徵值,以及這邊的Internet惡意地址清單的服務。當NSX Manager要能連到NTICS服務時,

- 企業需要開通由NSX Manager往api.nsx-sec-prod.com以及*.amazonaws.com的TCP 443 port 連線

- 可透過Proxy提供連線

上面的連線需求與部署 NSX IDPS的要求完全相同,不需要額外開通其他的連線通道。但一個很大的差異是,雖然麻煩,但NSX IDPS的特徵碼是可以透過手動下載(藉由Restful-API),然後再匯入到與Internet隔絕 (Air-Gap) 的環境內。但Malicious IP Filtering的地址清單資料不能手動下載,也就是上面所述的防火牆或Proxy開通作業一定要配置。但這邊的要求也很合理,如果真的是Air-Gap的環境,那也完全不需要擔心有任何來自或連往Internet的連線啊,對吧。

當上面連線建立,NSX Manager會自動每12小時往NTICS進行詢問,是否有最新的惡意地址清單,並於需要時進行下載。

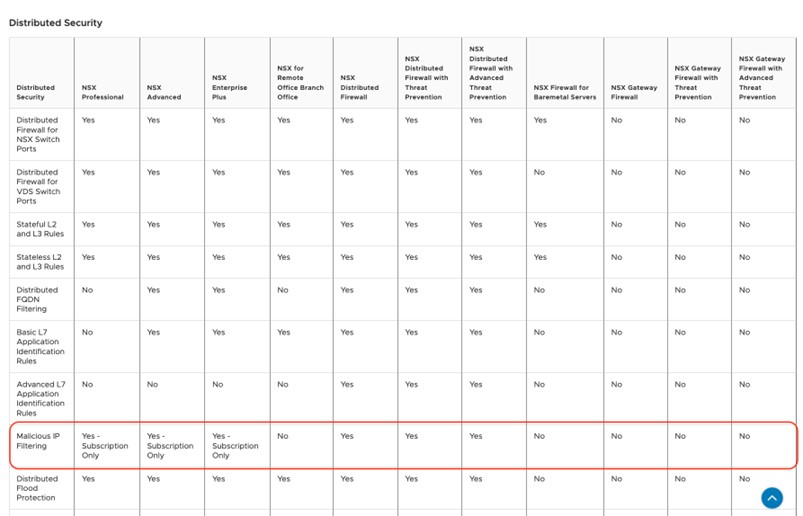

NSX必須是採用訂閱型授權

因為惡意地址阻擋功能與IDPS這些進階安全功能一樣,必須由專家團隊隨時進行清單更新與維護,所以這個功能僅包含在『訂閱型態』(Subscription-Based) 的授權內,而不包含在基礎『賣斷型態』 (Perpetual-Based) 的授權。也就是說,如果企業僅是用標準 NSX By-CPU的賣斷方式購買,無論是採購 Professional / Advanced / Enterprise Plus授權,都沒有提供此功能。

要取得惡意地址阻擋功能,可以透過下列方式之一:

- 採用訂閱方式購買 NSX 的Professional / Advanced / Enterprise Plus授權。

- 購買 NSX Distributed Firewall授權。這個授權僅包含安全功能(不包含網路功能),也僅能透過訂閱方式取得。無論是最基本的NSX Distributed Firewall,或是第二層的 NSX Distributed Firewall with Threat Prevention (包含 IDPS功能),或是最高等級的NSX Distributed Firewall with Advanced Threat Prevention (再包含惡意軟體阻擋、網路流分析、網路安全威脅儀表板等功能)內,都包含惡意地址阻擋機制

- 若客戶現有環境已經是賣斷的NSX Professional / Advanced / Enterprise Plus授權,可透過購買NSX Distributed Firewall with Threat Prevention / NSX Distributed Firewall with Advanced Threat Prevention的Add-on訂閱授權,取得惡意地址阻擋機制

同樣多說一句,如果大家想查詢特定NSX功能是在哪個版本內有支持,可以直接到下列網址:https://docs.vmware.com/en/VMware-NSX/4.0/nsx-feature-and-edition-guide/GUID-1D808019-7BCC-4A47-B8CA-BC0993E36EBF.html 內進行查詢,如下表內所示:

本文內和大家介紹了使用惡意地址阻擋功能的三個相關需求條件:至少NSX 4.X以上產品版本、須提供與Internet上NTICS雲服務連線、以及需要購買訂閱型態授權。Internet威脅即時防護確實已經是我們在和客戶 / Partner進行產品介紹與互動討論時,常被詢問的功能之一,之前在NSX Advanced Load Balancer (Avi Networks) 方案內,就已經有 IP Reputation Service提供相關保護,而這兩篇的介紹希望讓大家看到在核心業務前的NSX分散式防火牆也已經具備此功能,若大家有興趣,也歡迎隨時與 VMware 團隊聯繫與討論。

Comments

0 Comments have been added so far