作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

前面幾篇專注於IPv6底層的網路、路由、IP資訊配發等配置,本篇內我們要討論另一個話題:如何於NSX IPv6環境內運作微分段。說起來這個題目應該很單純,防火牆的來源端與目的端當然都是 IP 地址,因此我們只需要把規則的來源與目的地址改成IPv6就可以了啊?

沒錯,但企業非常喜愛使用微分段技術的特點之一,是NSX可以將物件(虛機)與地址進行連動。因此管理者在進行防火牆配置時,可以不要管底層的地址,直接選擇虛機、業務群組來作為來源端與目的端。說真的,在IPv6環境裡這個特性更加的重要,畢竟誰想要打一長串的IPv6地址呢?更誇張的是一張網卡內可能會同時配置好幾個IPv6網路地址:手動靜態設定的,透過DHCP/SLAAC動態取得的,還有自動建立以FE80開頭的本地鏈路地址等等。那我們防火牆要配置時如果只能用IPv6地址來輸入,這不是會搞死人嗎?

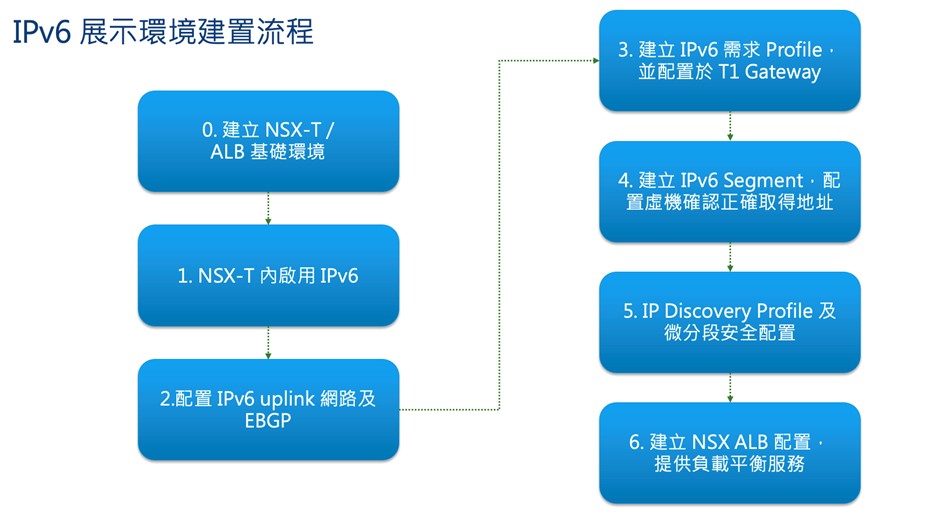

所以這邊要進入步驟五,與大家討論微分段方案的部署流程:

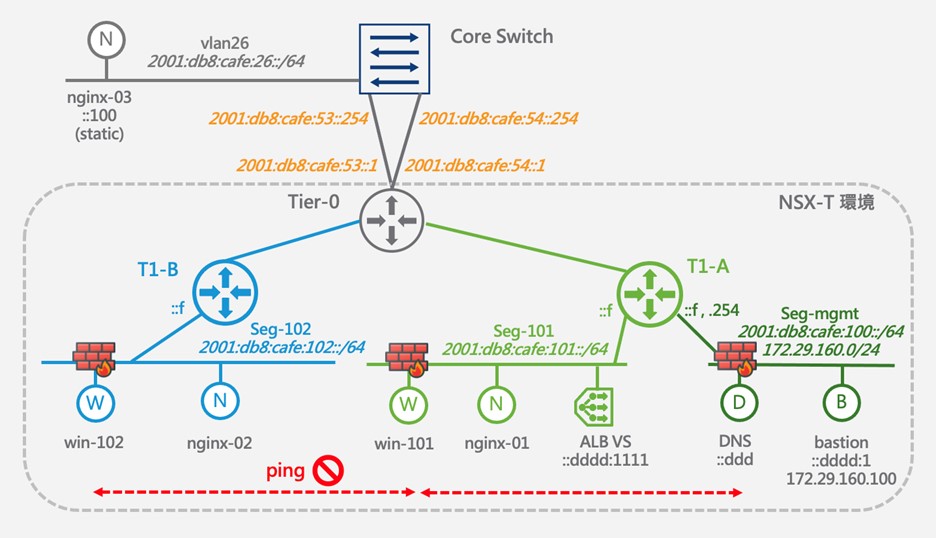

下圖內是本篇配置的示意圖,我們會啟用NSX內的東西向分散式防火牆,建立一個群組把三台Windows虛機加入(下圖內的DNS / win-101 / win-102),並且透過防火牆政策禁止在這些Windows虛機群組內互ping。

步驟五:IP Discovery Profile 及微分段安全配置

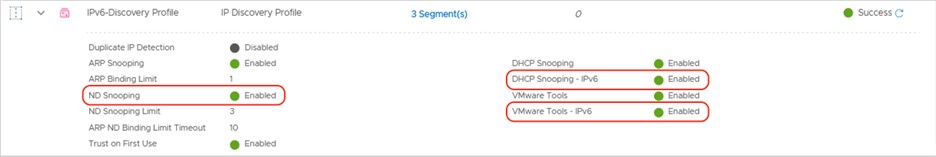

在NSX IPv6環境內要啟用微分段方案有個非常重要的動作:配置IP Discovery Profile。這個Profile就是設定NSX內如何去進行虛機 / 網卡與底層IP配對的各種偵測機制。NSX-T內支持使用下列不同種類的IP地址偵測方法:

- ARP Snooping:ARP大家很熟吧,這是運作於IPv4環境的基礎機制

- ND Snooping:ND就是Neighbor Discovery,這是運作於IPv6環境的基礎機制

- DHCP Snooping:環境內透過DHCP配置地址時可透過此方式抓取 IP

- VMware Tools:由VMtools取得虛機的IP資訊

即使安裝過NSX很多次,我猜想大家不一定有使用過這個IP Discovery Profile,因為在IPv4環境內,上面的ARP Snooping / DHCP Snooping / VMware Tools預設都是啟用,本來就配好好的。但反過來,IPv6相關的地址偵測機制,『預設是關閉』。因此如果我們不手動啟用,大家會發現NSX Manager無法正確做虛機與網路IP地址的對應。

NSX-T介面內,我們可以到Segments – Segment Profiles – IP Discovery 內進行相關設定。下圖是預設的IP Discovery Profile配置,大家可以看到,ND Snooping / DHCP Snooping – IPv6 / VMware Tools – IPv6這裡都是關閉的

因此我們建立一個新的Profile叫做IPv6-Discovery Profile,並且把相關的機制都啟用如下:

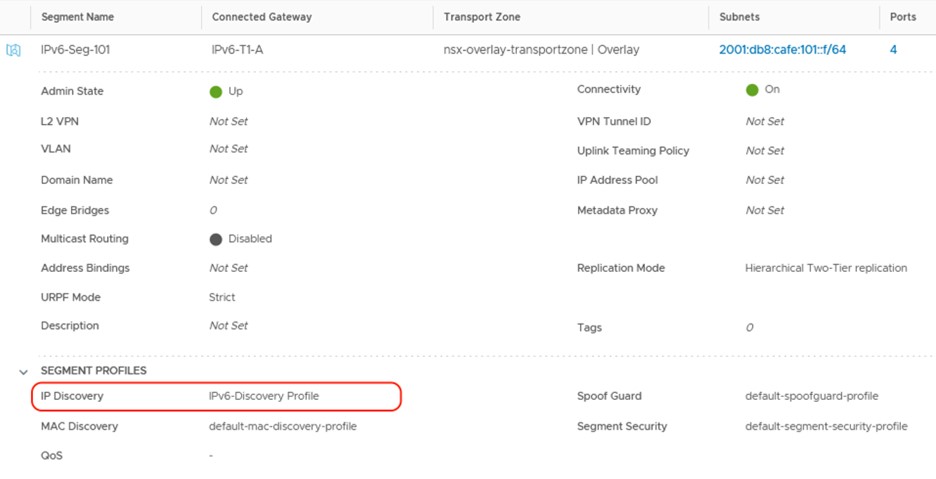

接著我們需要在每個啟用IPv6的Segment內,將IP Discovery的Segment Profiles改成前面配置的這個:

其實就做完了。NSX防火牆於IPv6環境內啟用時,最重要,需要配置的就是上面這邊的IP Discovery設定,其他都與標準IPv4環境一樣。為了展示,接著我進行群組與防火牆相關的設定,並抓幾張Lab內的圖讓大家看:配置IP Discovery Profile後,NSX能夠正確認知虛機 / 網卡 / IPv6間的對應,管理者也能夠與以前一樣,以群組物件的方式進行安全防護。

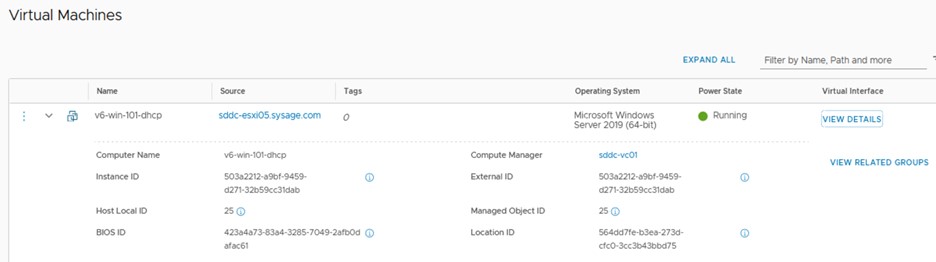

首先我們到Inventory內的Virtual Machine,找一台機器看網卡資訊,各個IPv6地址都是可以正常找出的:

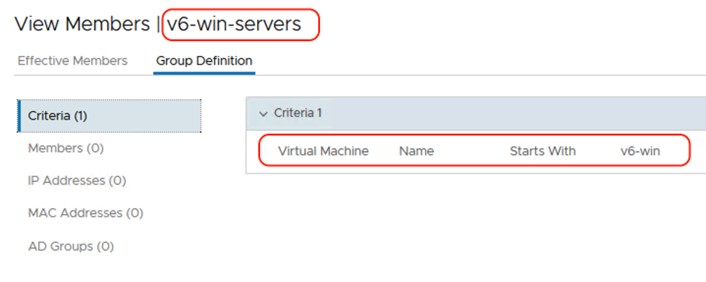

接著來配一個動態群組,條件是只要任何虛機的名稱是以v6-win開頭,就要加入此群組:

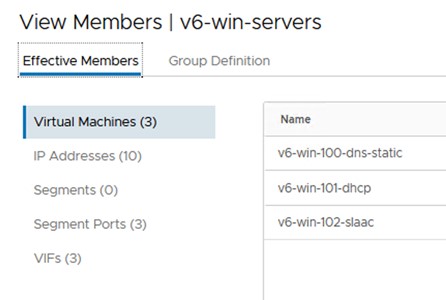

配完後來看群組內抓到的機器。Lab內三台虛機以及對應的網卡都可以抓到:

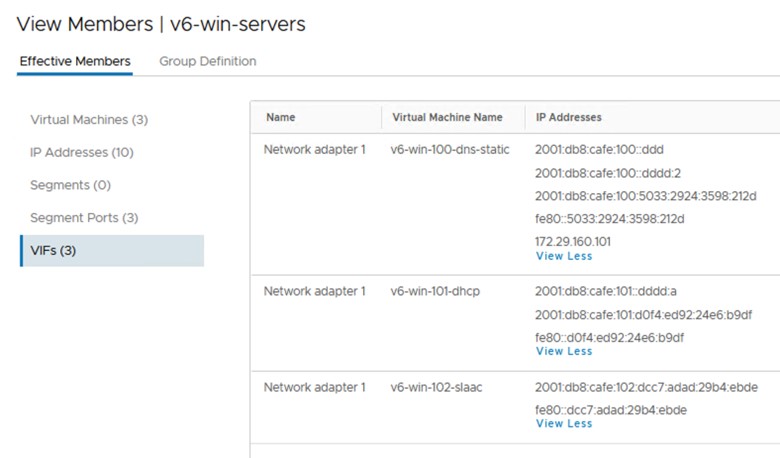

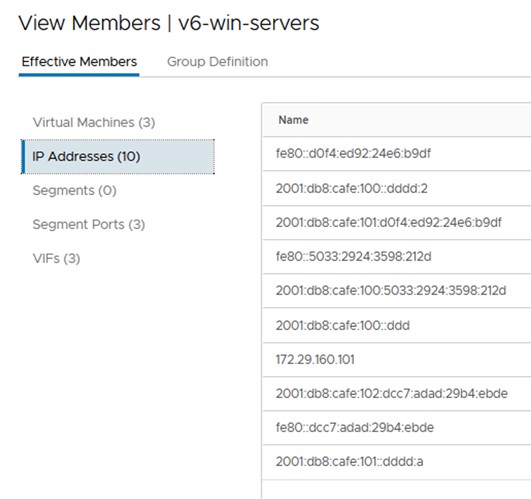

接著選VIFs可以看到群組內三張網卡各自的多個IPv6網路地址,然後在IP Addresses內,所有的IPv6地址也全部有列入。可以注意到,在dual stack環境內,IPv4/IPv6的地址都有被正確列出:

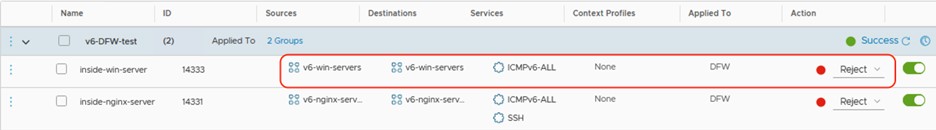

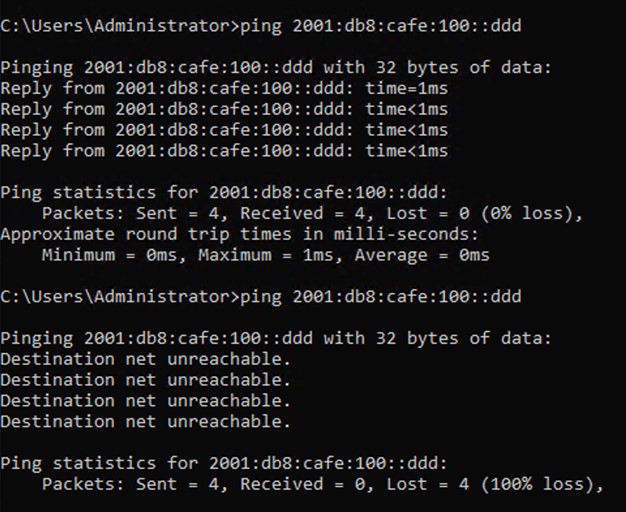

接著我們配一條防火牆規則如下圖紅框,要求在此v6-win-servers群組內,ICMPv6的封包政策配置為Reject(連線阻斷,但會向來源端回應)。於win-101機器的command line去ping DNS這台設備 (2001:db8:cafe:100::ddd),可以看出原本可順利ping通,但在防火牆規則設置並且Action為Reject時,再去ping得到的回應就變成Destination Unreachable了。

本篇內我們以實際配置案例與大家說明在NSX IPv6環境內,如何進行防火牆需求之IP Discovery Profile、群組、及規則配置。由文章內演示應可看出,受大家喜愛的微分段功能在IPv6環境內支持是完全沒問題的。下一篇我們要跳出來,討論在IPv6環境內,NSX Advanced Load Balancer的支援能力以及基礎配置方式展示。

Comments

0 Comments have been added so far