作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

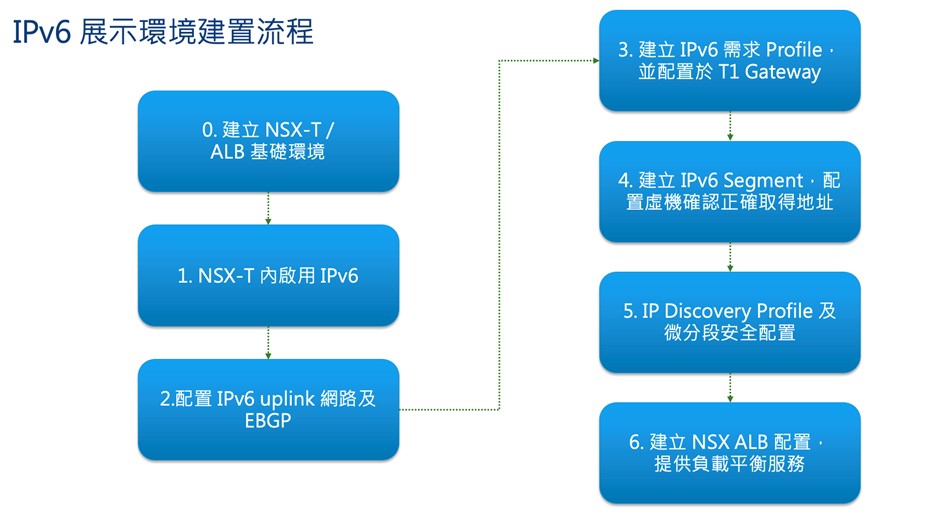

由前面幾篇網誌的討論,我們陸續說明了要建立一個NSX IPv6環境時,從NSX-T / ALB基礎環境建立、啟用IPv6、配置了Tier-0 Gateway對外的uplink與動態路由、並在Tier-1 Gateway內指定IPv6配址相關需求的Profile檔。接下來的步驟五就比較單純,我們要開始建立各個IPv6 Segment,在上面放置虛機,並確認能正確取得IPv6地址、閘道、DNS等相關資訊。

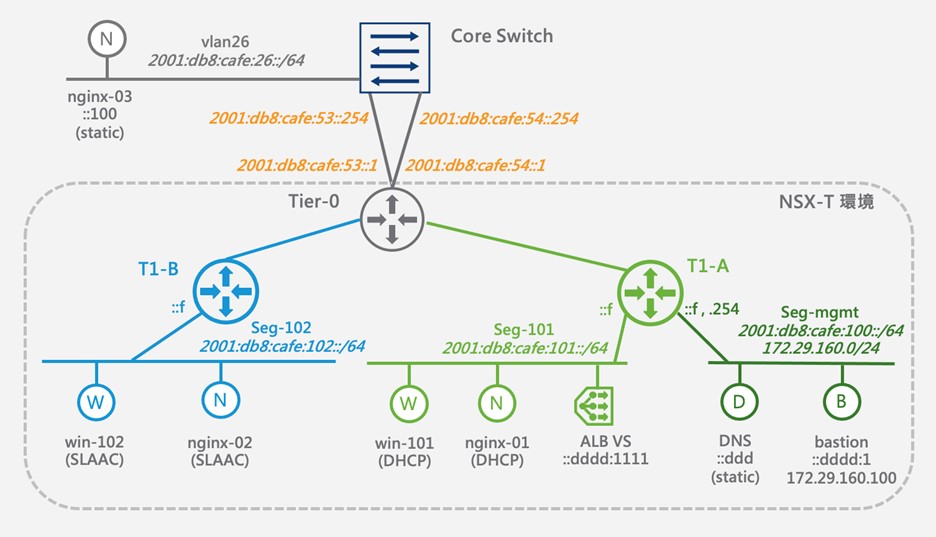

於展示環境的架構圖內,步驟四我們要在下面的兩個Tier-1 Gateway上,配置三個IPv6 Segments: Seg-mgmt / Seg-101 / Seg-102。

步驟四:建立IPv6 Segments,配置虛機確認正確取得地址及相關網路資訊

接下來Segment的配置就非常直接了,包含

- 建立Segment連接到Tier-1 Gateway上,配置IPv6閘道位址(如果要採用dual-stack,則同時將IPv4 / IPv6閘道位址各自輸入

- 如果Tier-1 Gateway上面的ND Profile是採用DHCP (DHCP with Address and DNS Through DHCP),則需要配置對應這個Segment內透過DHCP派發的相關資訊(如果ND Profile採用SLAAC with DNS Through RA,就無需額外配置)

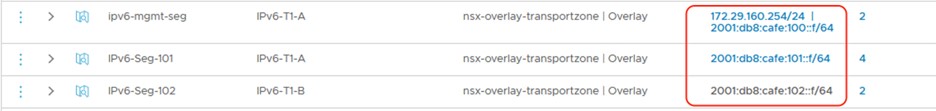

下圖內可看到,我們建置了三個Segments,Seg-mgmt網段同時有配置IPv4 / IPv6閘道地址,Seg-101與Seg-102都僅配置IPv6地址

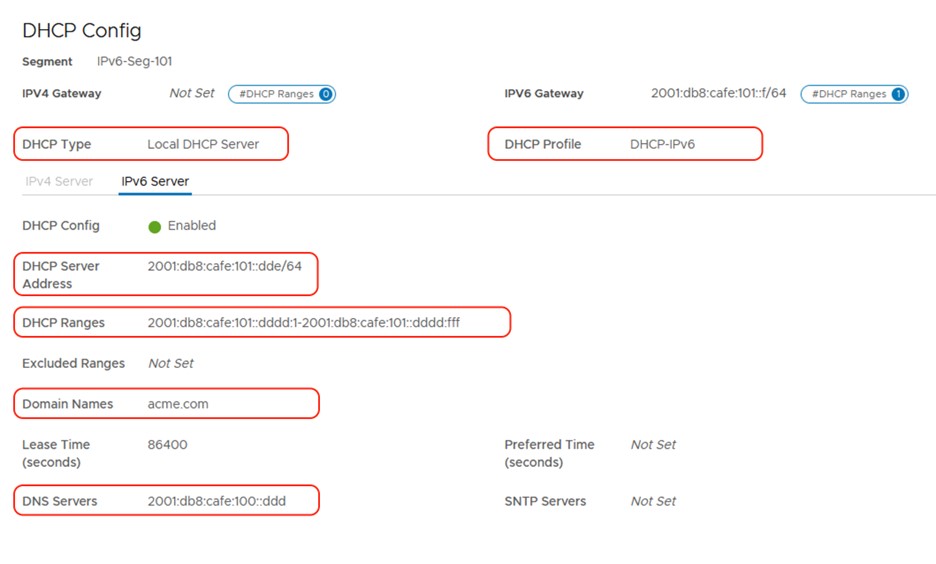

在Seg-mgmt網段以及Seg-101有啟用DHCPv6。下圖是在Seg-101內的DHCP配置設定,快速說明如下:

- 採用Tier-1 Gateway本身的DHCP Server,並於網段內指定了一個IPv6地址為DHCP Server接取至此網段的IP (2001:db8:cafe:101::dde/64)

- 設定DHCP配發地址範圍由2001:db8:cafe:101::dddd:1-2001:db8:cafe:101::dddd:fff,這邊由001~fff共4095個IP。特別注意的是在NSX DHCP配置內,這邊可配發的IP數量限制最大為65536個

- 配置DNS Server (2001:db8:cafe:100::ddd) 以及網域 (acme.com)。這邊的DNS Server當然是我們預先建立好的伺服器,透過AAAA Record提供IPv6環境內的名稱解析服務

Seg-102網段由於採用SLAAC方式,上面的DHCP配置就不用做了。那麼這樣各網段的IPv6配置就完成啦!

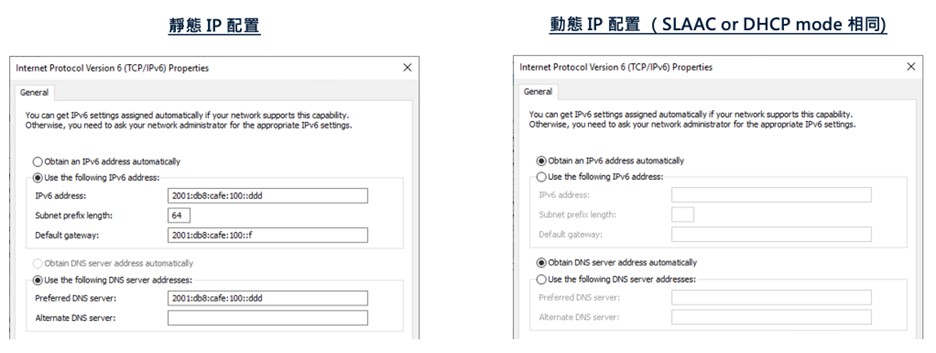

接下來的虛機建立與網路配置方式和NSX無關,不過作為展示用途,以幾台Windows虛機進行示範。Windows內的IPv6配置方式極為直接,到網卡選擇IPv6 Properties,下圖內左邊是手動配置機制,而右邊則是動態IP配置。可以特別注意的是在Windows作業系統內,無論採用SLAAC或是DHCP模式,網卡內都只要選自動配置位置就好了

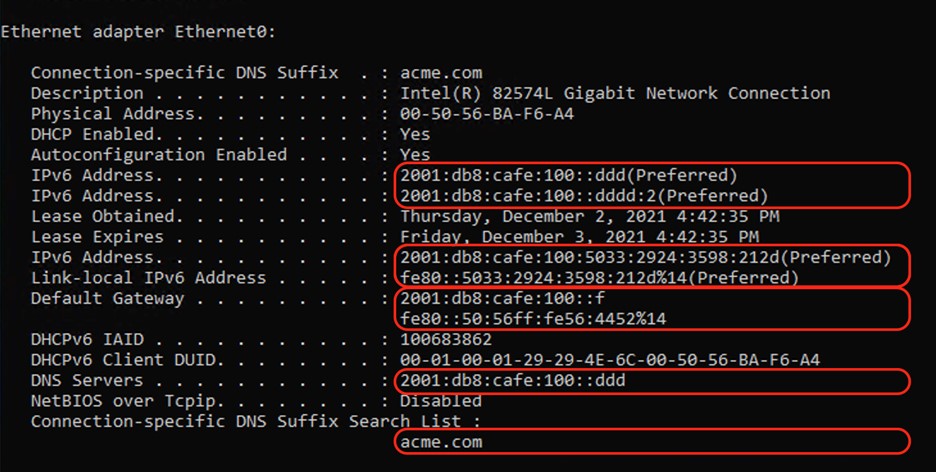

用Windows Command Line下指令來看IPv6資訊。下面這個虛機是環境內的DNS Server,位於2001:db8:cafe:100::/64這個管理網段上,採用靜態IP地址配置(就是上圖的左方配置)

有配置四組IPv6地址:手動靜態指定的::ddd,透過DHCP配置的::dddd:2(Seg-mgmt網段亦有配置DHCP),自行以識別碼加上網段資訊配置的:5033:2924:3598:212d,以及fe80::5033:2924:3598:212d這個link-local address。Gateway有手動指定的::f,也有link-local網段內指定的fe80::50:56ff:fe56:4452。DNS / Search List則都正確照手動要求配置的值出現。

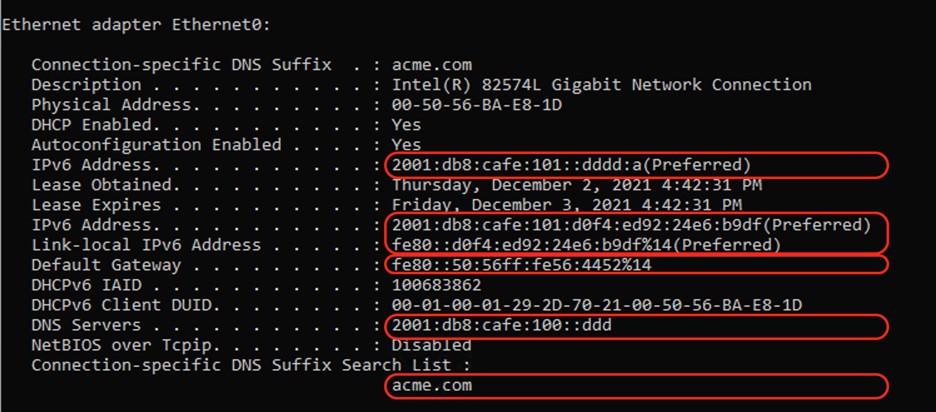

配置圖內的win-101是在使用DHCP自動配置的Seg-101內。用ipconfig /all看到地址配置如下:

有正確拿到透過DHCP配置的::dddd:a(管理網段亦有配置DHCP),自行以識別碼加上網段資訊配置的:d0f4:ed92:24e6:b9bf,以及fe80::d0f4:ed92:24e6:b9bf這個link-local address。Gateway就直接使用link-local網段內指定的fe80::50:56ff:fe56:4452。DNS / Search List則都正確照DHCP內配置的值出現。

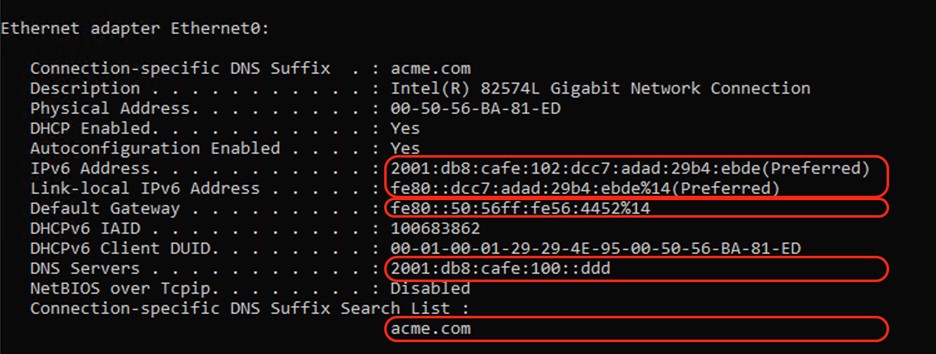

再來看配置圖內的win-102,是在使用SLAAC自動配置的Seg-102內:

藉由SLAAC機制的配置,IPv6地址包含自行以識別碼加上網段資訊配置的:dcc7:adad:29b4:ebde,以及fe80::dcc7:adad:29b4:ebde這個link-local address。Gateway直接使用link-local網段內指定的fe80::50:56ff:fe56:4452。DNS / Search List則都正確照SLAAC之profile內指定的值出現。

Linux那邊的結果差不多,就不重複了,但要注意的是在不同Linux作業系統內網路配置方式不同,我的展示環境內用的是Ubuntu 20.04版,採用netplan機制 ( https://netplan.io/examples/ )。而對應到其他不同作業系統的IPv6網路配置方式,就請大家各自查詢對應的文件了。

最後特別提醒一下,不同作業系統在自動配置各個IPv6地址後面64-bit的系統識別碼時,傳統是用網卡MAC Address,但不少新的系統改採用系統ID,比如說Ubuntu內就是採用machine-id來進行計算。同樣的,很多新系統在與DHCP要求地址時,發送的識別碼也都改用獨立的系統ID。所以大家在虛擬化環境內複製虛機時,務必記得Windows作業系統要做System-Prep來改動SID,Ubuntu也必須要重設/etc/machine-id (用systemd-machine-id-setup 指令)。在IPv6環境內自動配置地址是基礎要求,因此上面對於各台虛機在系統ID必須要完全不同的要求就會變得非常重要。

到此我們已經將NSX-T內L2/L3 IPv6的相關配置都完成,虛機也建立好能夠互通。下一篇進入步驟五:在NSX環境內企業都會用微分段來進行虛機保護啊,那IPv6內的網路安全防護有哪些配置流程呢?繼續與大家討論。

Comments

0 Comments have been added so far