作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

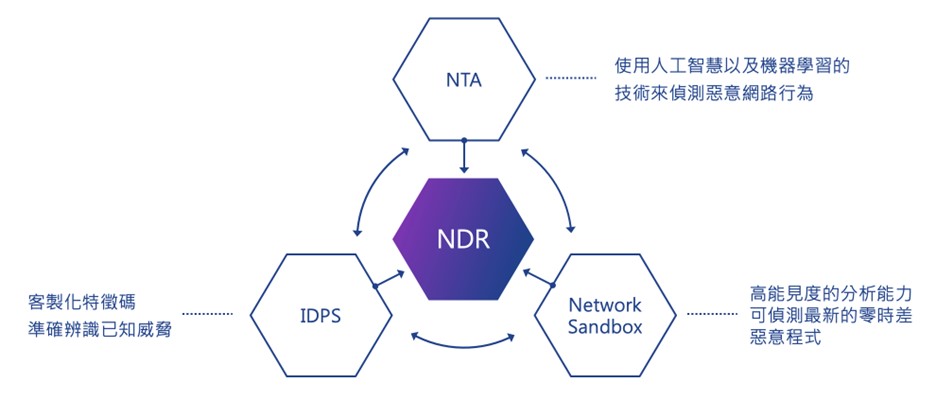

坊間被認為是NDR (Network Detection and Response) 的產品相當多,基本上各個資安大廠小廠都宣稱自己有NDR產品。可是一個NDR方案到底應該包含什麼機制,則莫衷一是。Lastline原本就已經是NDR方案的領導廠商,而目前VMware對NDR方案的定義則如下圖所示:

在前面幾篇網誌我們已經各自討論了IDPS的新機制、搭配雲端沙箱進行惡意軟體偵測、以及針對大量網路流進行異常行為分析。這些不同的機制都是Network Detection and Response進行網路安全事件偵測與阻擋的一部分,但更重要的是,資安管理者如何在海量的事件與資料內,能夠很容易地檢視安全事件的歷程、影響範圍與規模呢?

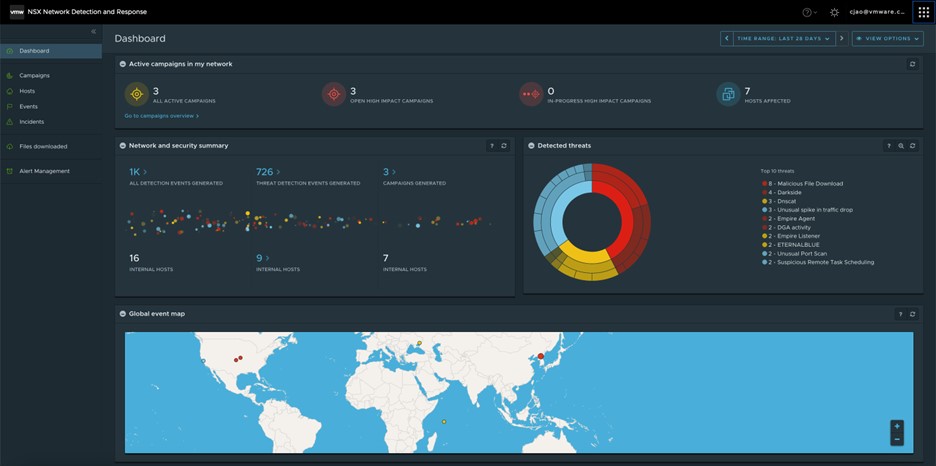

因此當我們在討論NSX內的NDR功能時,其實著重的是在整合上述安全機制的事件儀表板。當NDR相關機制部署完成並開始檢測,由NSX Manager右上方我們可以將NSX Network Detection and Response這個儀表板叫出來,如下圖:

左邊的工作列可以各自開啟安全單一事件 (Events)、資安事故 (Incidents)、異常檔案下載…等的列表。但本篇內我只想要談NDR介面最強大的功能叫做攻擊鏈 (Campaign)。 NSX NDR透過對來自IDPS / Malware / Network Traffic Analysis等的海量安全事件進行關聯分析,找出彼此間相關的活動,能夠將這些事件串聯在一起,顯示出攻擊的階段、前後關係、以及整體受影響的範圍,讓資安人員可以快速檢視一目瞭然。

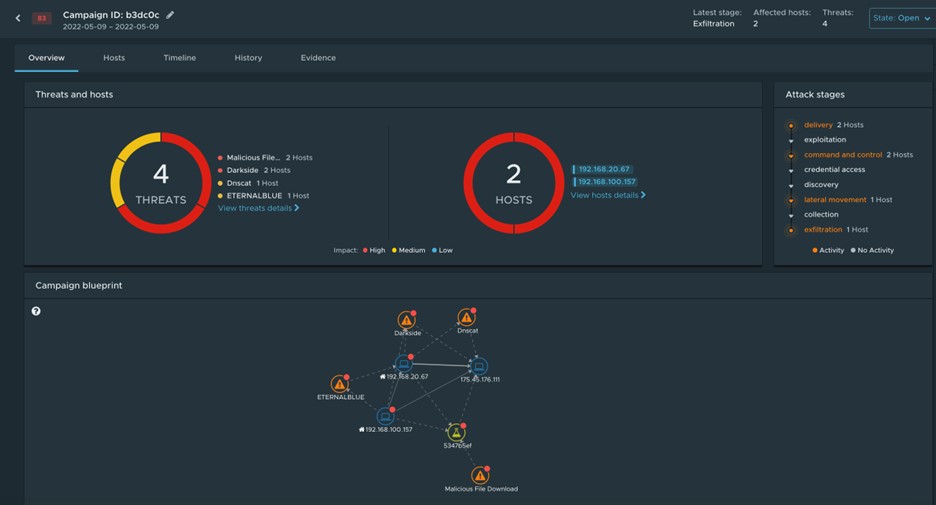

下圖是一個小型的Campaign:

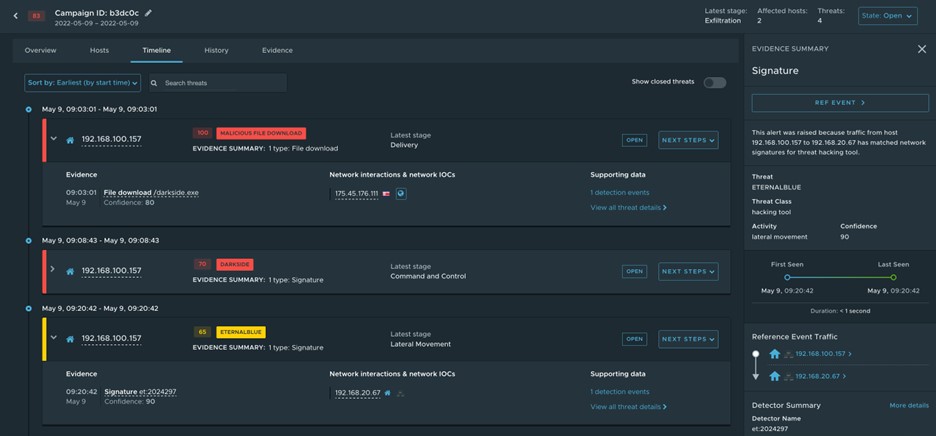

在Overview內首先看到的是這串攻擊鏈內影響的範圍(兩台內部的主機)以及相關偵測到的威脅事件,下方的藍圖則以圖示方式繪出受影響的機器以及對應事件。更進一步,我們可以點擊上方的Timeline,將這個攻擊鏈內的安全事件依據時間序先後列出:

此時資安管理者可以非常清晰地看到一個攻擊鏈的全貌,以及每個單一事件的影響範圍、偵測的證據等。如上圖,我們可以看到整個事件的開端在192.168.100.157這台機器下載了darkside.exe這個惡意程式,同時此程式在執行並自動連往Internet讓駭客取得控制權,也觸動了IDPS的告警。若我們要深究單一事件的細節,點擊後即可在右方的Evidence Summary看到相關的資訊,比如說上圖內當我們點選黃色的ETERNALBLUE事件,右方即顯示了由192.168.100.157主機橫向透過ETERNALBLUE弱點,感染了192.168.20.67這台機器。

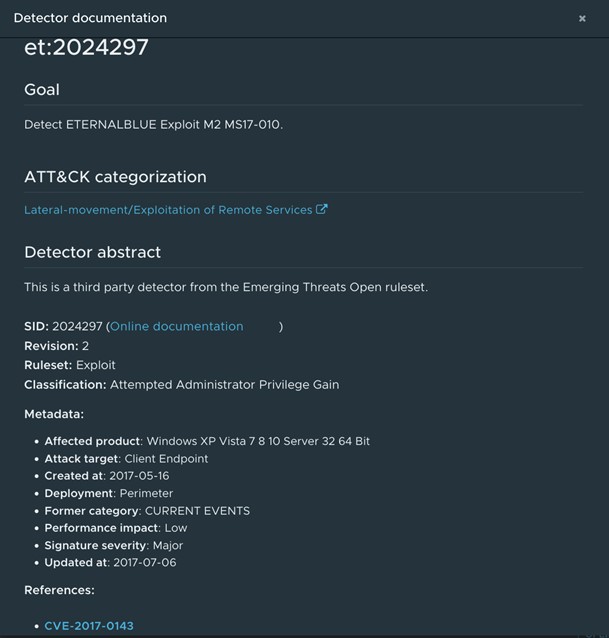

此時若我們進一步選擇右下角的More details,針對此攻擊方式的相關細節、對應的弱點等也能完整顯示出來:

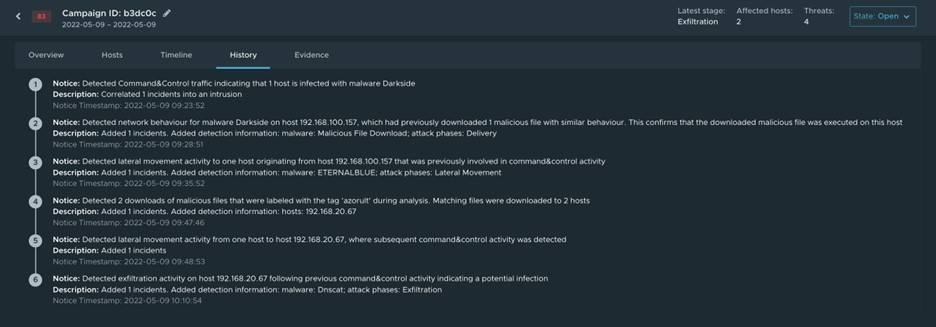

同樣的如果我們選擇上方的History,一個更簡單的整體事件摘要可以顯示如下。整理整個攻擊鏈事件:

- 第一台機器下載Darkside惡意程式後被取得控制權

- 橫向透過ETERNALBLUE弱點取得第二台機器控制權

- 第二台機器也下載了Darkside程式

- 第二台機器藉由DNSCAT (一種DNS Tunnelling機制),藉由DNS協議將資料送往Internet

這裡想讓大家看到的重點是NDR儀表板匯集了來自IDPS / Malware Prevention / Network Traffic Analysis等不同的來源事件,優化並梳理出一個易於檢視、查詢的事件全貌。這裡的網路事件集合本身就已經相當於一個小型的SIEM系統了,而且資安管理者不需要自行寫規則、自己作正規化判斷、在海量資料內進行搜尋。在受NSX NDR相關機制保護的領域內,所有網路相關事件可以非常容易地統合進行查找分析。

相關由NSX-T 3.2起發布的網路安全新功能就暫時介紹到這。下一篇我們同樣以Q&A的方式,回應在介紹NDR相關功能時常被客戶與經銷夥伴詢問的問題。

Comments

0 Comments have been added so far