作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

在前面幾篇對應VMware網路安全方案介紹的網誌內大家應該可以感覺到,現行的防禦機制不僅是對於已知的攻擊手法要能夠即時阻擋,而就新的、未知的攻擊手段也希望能快速偵查,即使無法第一時間阻擋,至少能夠提供告警。比如說前篇網誌內我們討論惡意檔案偵測的機制,已知的檔案透過Hash值比對馬上能知道,而未知的檔案可透過本地分析,甚至進一步送到VMware雲端沙箱模擬器確認檔案是否有惡意行為。

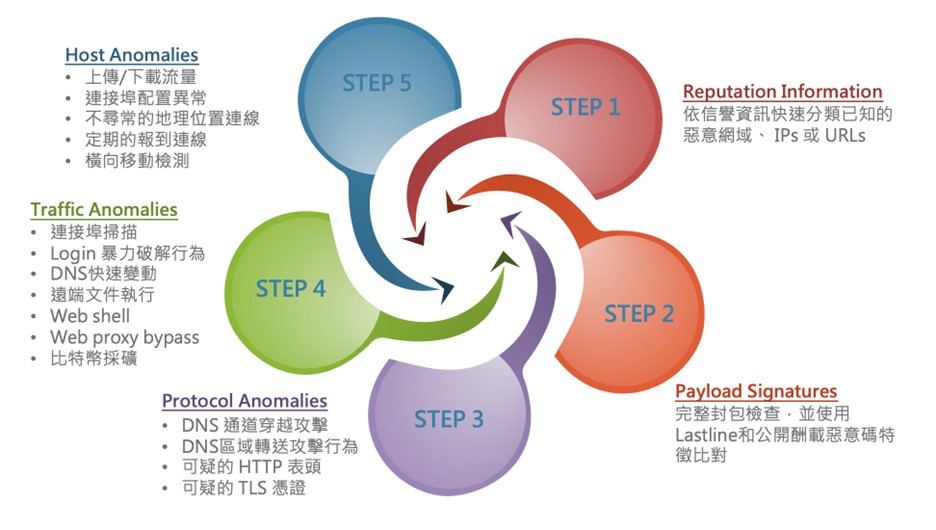

而本篇要談到的網路流分析 (Network Traffic Analysis) 則是用來搭配防火牆與IDPS,除了原有已知的網路流進行連線政策控制以及特徵值比對外,更進一步判斷是否有可疑的未知攻擊。通常我們講『網路流分析』時的範圍比較大,在原本 Lastline的定義內大概可以分成下列幾種:

- 信譽資訊 (Reputation Information): 針對Internet連線的IP地址、FQDN網域、URL等與信譽資料庫進行確認

- 封包特徵值比對 (Payload Signatures): 針對連線封包是否符合惡意特徵值進行比對。這裡就是IDPS的天下

- 協議異常 (Protocol Anomalies): 協議本身傳輸不正常,比如說在DNS協議內偷偷進行資料傳輸 (DNS tunneling)

- 網路流異常 (Traffic Anomalies): 網路流與正常的行為模式不相同,像是突然有大量的port scanning掃描行為

- 系統網路異常 (Host Anomalies): 單一主機的網路行為與正常模式不相同,比如說突然有大量的下載流量,突然有極少用的網路埠連線

透過整合信譽資料庫、以IDPS進行封包特徵值比對等可以解決網路流分析的部分要求,但其他的異常狀況可能就要透過進一步的手法包含了

- 在IDPS內加上行為分析機制,透過客製化腳本對網路流觸動特定可疑行為提出告警

- 藉由與日常系統網路流進行比較,對於與標準模式不同的異常行為發出告警。

前面的手法在NSX-T 3.2後透過IDPS內特徵值由VMware安全專家進行優化,並透過LUA Script進行異常行為比對達成。而後面的這個手法,在NSX內叫做Suspicious Traffic。

Suspicious Traffic功能是NSX Intelligence方案的延伸。當我們建立了NSX Application Platform並且啟用Intelligence功能,NSX會將所有納管之虛機網路流資訊統一收集到NAPP平台內。這代表了NAPP平台內儲存了整個NSX環境內的網路流資訊,此時管理者就可以依據需求來進行想要的行為比對了。

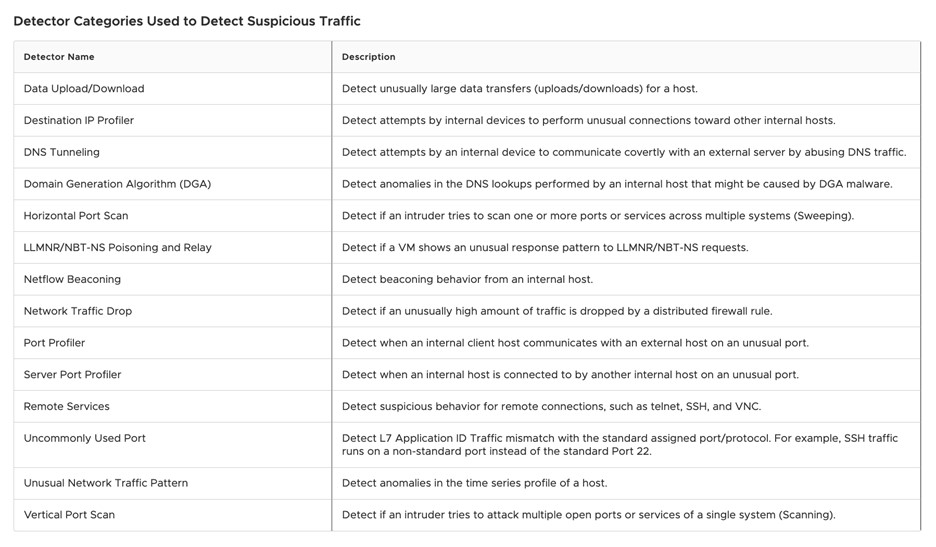

Suspicious Traffic功能預設為關閉,管理者可以選擇要啟用哪些比對模組。目前於NSX-T 3.2支援的模組包含下面這14種。

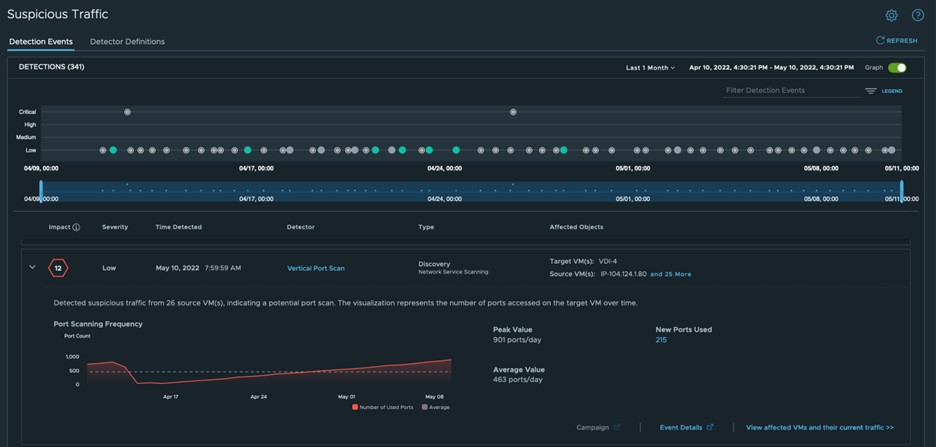

當管理者啟用相關模組後,異常模式比對便會在NAPP平台內開始運算,並可由Security內的Suspicious Traffic頁面進行檢視。下圖內我們列出了一個月內被標註為可疑的網路流,裡面的一個Vertical Port Scan嫌疑事件。點擊可發現有多個來源在對VDI-4這台機器的不同網路埠進行連線嘗試,很像可疑的網路掃描行為。

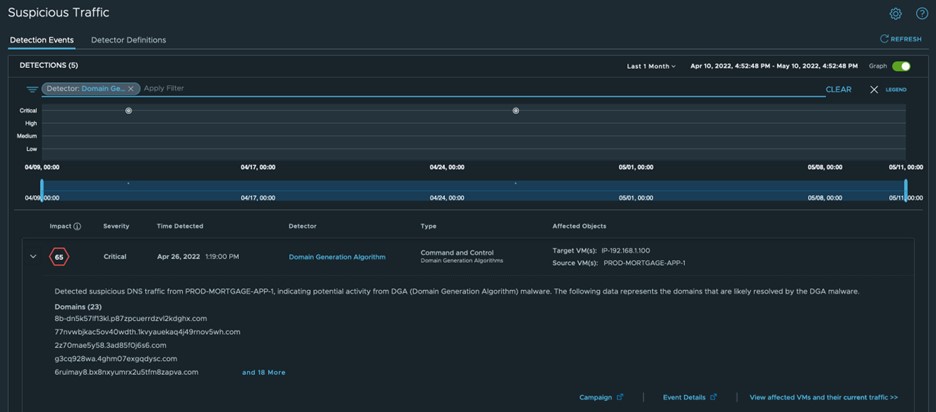

另一個有嫌疑的行為是有虛機往DNS詢問了大量奇怪的網域,很可能遭受到具備Domain Generation Algorithm攻擊手法的惡意程式感染。

因為Suspicious Traffic功能主要僅是用來提醒管理者可能有一些異常行為需要注意,當然也有可能誤判,因此這邊即使有告警,也不會進行連線阻擋的作業。基本上此處運作的重點就是透過Intelligence所收集的大量網路流,針對特定可疑的行為或是與一般連線模式不同之處發出提醒,提供資安管理者進一步相關資訊。

前面幾篇網誌我們討論了現有的網路安全新功能,包含了IDPS / Malware Prevention / Suspicious Traffic等等。資安管理者一定會想要討論一個問題:看起來從網路流、檔案、無論已知或未知,NSX能夠透過多種機制來進行事件偵測甚至阻擋。但我要怎麼看?難道要從海量的資料裡面慢慢去找嗎?下篇我們討論最重要的一個機制:透過Network Detection and Response介面,進行安全事件的統合查找分析。

Comments

0 Comments have been added so far