作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

接續前篇我們就 NSX-T 3.2後的新網路安全功能簡述,本篇我想先與大家討論在入侵偵測及防護功能部分的新功能。在整合Lastline方案前,原本NSX也有原生IDPS功能,於3.0版首度發布,3.1版正式與客戶進行介紹,目前我們也已經有一些客戶實際使用於生產環境內。在之前的網誌文章內(本系列內編號211~214)曾經就相關功能與大家做介紹,重複的就不多談。本篇內主要就IDPS於NSX-T 3.2版整合Lastline方案後的新功能與新架構進行說明。

整合VMware專家技術與全球資料庫,即時進行威脅特徵碼更新

原本NSX-T 3.1版前的IDPS僅基於開放特徵庫的資訊來進行威脅比對,更新也較慢。在NSX-T 3.2後,特徵碼資料庫改由Lastline團隊之安全專家進行維護、優化與更新,這裡將相關部分整理如下:

- 來源包含了開放特徵庫如Emerging Threat (ET) 以及 Trustwave Spiderlab (SLR),更增加了VMware即時由全球Lastline sensor收集並分析後的安全事件特徵 (NSX)。

- 除了原本之特徵碼機制外,再加上基於LUA Scripts的程式碼方式提供進一步優化比對。

- 大幅增加特徵碼更新頻率至接近每日更新

- 對應影響嚴重之攻擊手法,將預設之防護行為(近六千種)直接改為Reject

在下圖內對應到特徵值的描述可看到,若前面顯示為NSX的話代表為基於VMware Lastline專家團隊更新的特徵值,許多的預設Action也已改為Reject,不需要用戶手動一條條review與修改。因此,即使企業僅有啟用IDPS功能,而未購買到NSX ATP (Advanced Threat Prevention) 內的完整功能如前篇敘述的Network Traffic Analysis (NTA) 及Network Detection and Response (NDR),仍能享用到緊急安全事件快速更新的好處。

於閘道端亦提供IDPS功能

由NSX-T 3.2.1版開始,除了在每台vSphere內部署分散式IDPS功能外,也開始支持於Tier-1 Gateway上啟用南北向IDPS功能。於閘道端啟用IDPS功能除了提供管理者多一層前端防護的選項,更重要的是我們能將這邊的防護功能延伸到實體環境。Gateway IDPS底層運作於NSX Edge構件上,後端除了以Overlay方式連接到私有雲環境,也可以直接透過底層Vlan與實體網路連接。如果客戶要防護的重要應用還在實體伺服器上,只要能將這些伺服器的 預設閘道改指向NSX的Tier-1 Gateway,此時T1-Gateway上的IDPS功能就能提供需求的安全保護功能。

安全事件整合入NDR介面提供完整事件分析

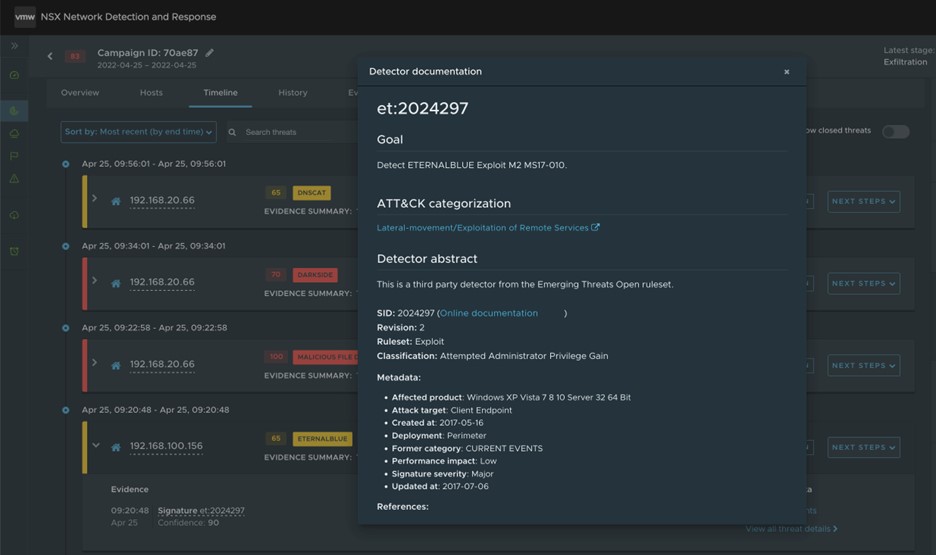

除了IDPS本身的dashboard可獨立檢視各個安全事件外,亦直接整合到NDR的事件檢視介面內,連同惡意軟體及網路行為分析等不同機制,統合提供完整的安全事件分析。下圖內我們於NDR的Campaign介面內看到一連串相關的事件列表,裡面看到駭客透過Windows作業系統的ETERNALBLUE弱點進行攻擊,就是透過由IDPS偵測到的安全事件。

以上是在NSX-T 3.2後,於入侵偵測與防禦相關更新功能的介紹。另外在授權與方案架構面多談兩句:

- 企業若要採用IDPS功能,可以於現有的NSX-T Advanced / Enterprise Plus授權上新增 Threat Prevention授權,或是在全新環境內,僅購買NSX Firewall with Threat Prevention安全授權,即可取得。

- IDPS功能本身運作於vSphere(分散式)或是Edge(閘道式)上。無需NSX Application Platform即可運作。

入侵偵測與防禦方案的新機制討論就先到這邊。下篇開始與大家就進階威脅防護這邊的全新功能,由惡意軟體比對 (Malware Prevention) 開始進行說明。

Comments

0 Comments have been added so far