作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

前篇內我們說明了在NSX Application Platform (NAPP) 安裝前的底層資源準備,所以接下來讓我們大展手腳開始安裝嗎?等等,我們來討論一下在開始配置 Tanzu Kubernetes Cluster前,容器庫需求要怎麼解決。

這邊其實和NSX與網路沒什麼太大關係,我們在討論的是標準的包含Kubernetes / Docker / Harbor間的憑證處理與安全性連線機制,即使大家不是安裝NAPP而是配置一些商用或內部開發的容器應用,會碰到一模一樣的問題。但既然我們要安裝NAPP時避不開,一定得確認這邊的架構,那大家就放開來討論吧。

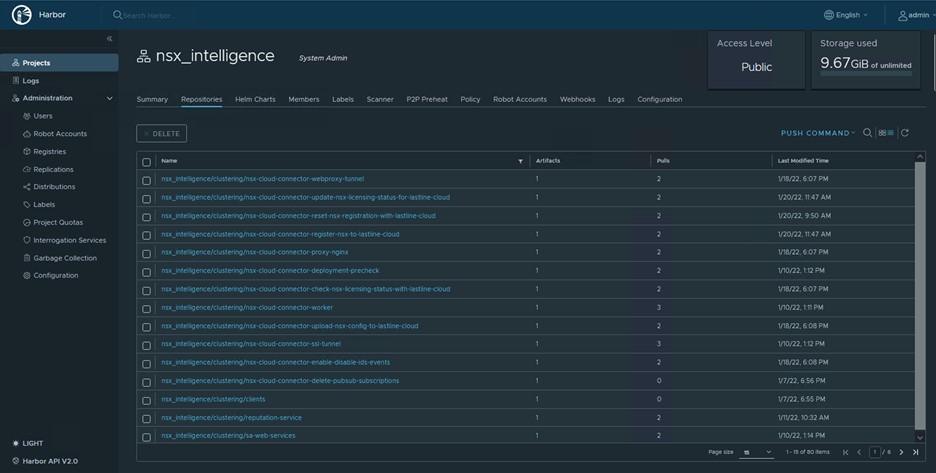

NSX Application Platform在安裝時,以目前3.2的第一個版本,有80個image,使用接近 10 GB的空間。

所以這麼多image這麼大的容量,我們要從哪邊抓下來呢?此時有三種處理方式:

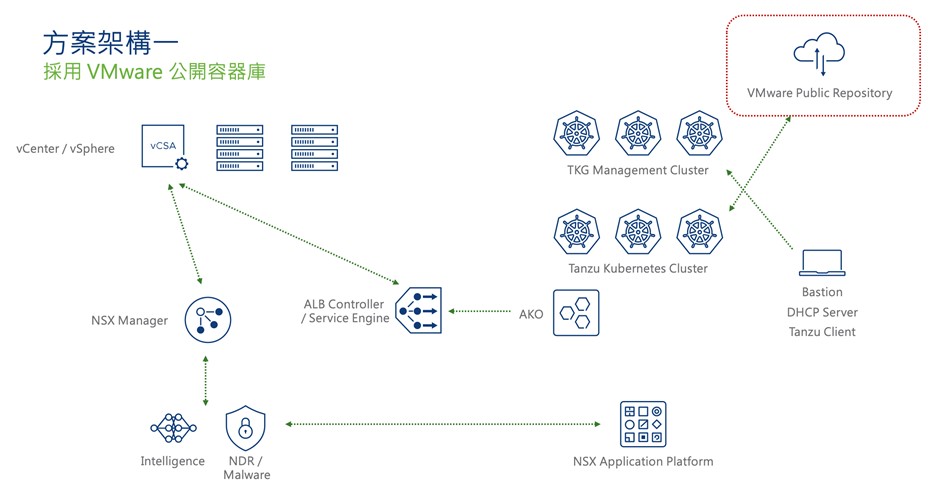

架構一:不建置私有容器庫,直接從VMware在Internet上的開放容器庫拉取相關image

這當然是最簡單的做法。如同大家要拉不同的docker image可以到docker的開放repository內,VMware也有開放供客戶使用的repository在projects.registry.vmware.com,如同下圖架構:

此架構是最推薦,安裝最簡單最無腦的。但當然,重要的條件限制在Internet連線上:

- 得要能從Internet拉NAPP及NDR / Intelligence等等image下來安裝,當然必須要有Internet連線或透過Proxy。

- 如前面說明,全部image要拉下來,前前後後有接近10 GB。親愛的客戶,可否給我們一個又穩定、頻寬又很大的Internet連線呢?

如果上面的需求都能符合,當然最建議大家使用這種方式。

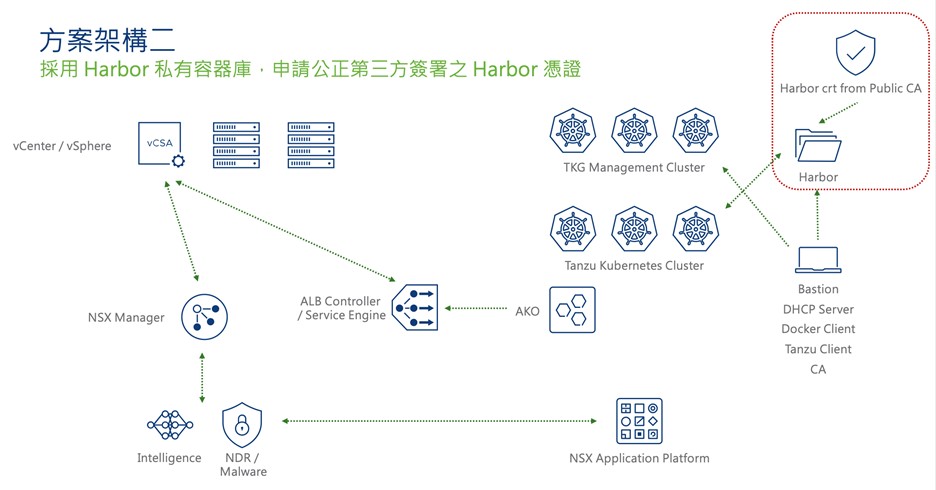

架構二:建置私有容器庫,透過第三方公正CA申請容器庫的憑證

第一種架構除了網路使用量較大外,針對一些企業本身開發的應用,肯定不會想放到Public Repository上讓所有人都看得到可進行下載。因此在中大型Kubernetes環境,建立 Harbor或其他常用同類私有容器庫是必須的方式。架構大概是像下面這樣:

自建 Harbor問題不大,麻煩的點是在Kubernetes / Docker / Harbor 間對憑證管理相當嚴格。以前我們做PoC,碰到瀏覽器上https憑證告警通常就直接忽略,但這邊混不過去,無論從Docker / Kubernetes等等往Harbor連,都會要確認是完全正確的憑證,這邊才是真正的麻煩點。

採用自建Harbor方法時,這邊強力、非常積極地勸說大家,花點小錢,把Harbor提供服務的FQDN去申請第三方CA簽署的憑證。如果做短期PoC,甚至外面還有些像Let’s Encrypt這類機構提供短期的免費憑證可以用。用一下啦!可以解決無窮的問題:

- 不用自建 CA,不用在docker內放憑證相關資訊,不用在建Tanzu Kubernetes Cluster時得解決憑證相關問題,不用在NSX Manager內放私有CA憑證。

- Harbor本身安裝不難,把申請的憑證放進來也不難

在客戶Internet連線不穩定的環境時,這是推薦的方式,建議優先採用這種而非下面的架構三。真的,考慮一下啦!

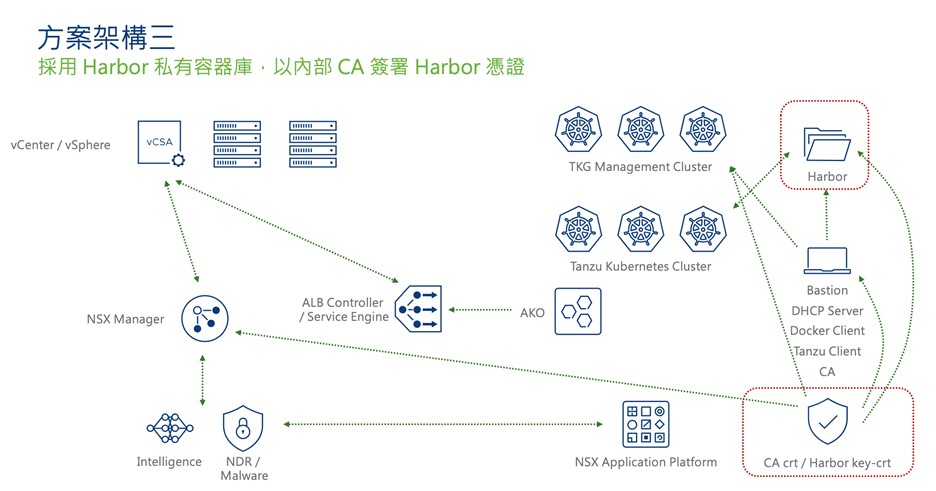

架構三:建置私有容器庫,以內部 CA 簽署 Harbor 憑證

當然在某些環境內,省錢為至高無上的要務,想要自建CA自己發憑證。當然可以…就是很難搞而已啦。

架構像下面這樣。簡而言之,安裝過程中絕大部分的時間,都在處理 CA與Harbor的憑證要怎麼放到各個構件去。後面我還是會簡要和大家討論一下這個方式,畢竟在很多環境要做PoC等等事情時,因為資源限制等等最後會被逼得得這樣做。

但不推薦啦,再說一次,外面有很多機構可以去申請短期的免費憑證啦!

先寫到這,接下來我們著重在介紹如果要採用架構一這種最單純的方式,安裝的流程大致會是怎麼樣。

Comments

0 Comments have been added so far