作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

接續前篇討論,透過vCenter內的NSX部署精靈,可進行NSX Manager安裝以及在指定叢集內配置NSX構件等動作。但這個部署精靈還會請大家進行再下一步動作:

於vCenter內進行微分段防火牆的初始政策部署

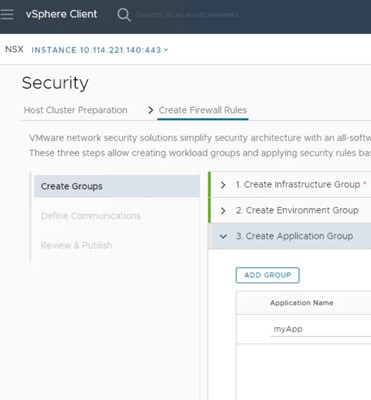

接下來的精靈介面內會請管理者先配置初始的微分段防火牆需求群組與規則。下圖首先Create Groups是配置群組,再下來是Define Communications / Review則是配置與確認防火牆規則:

配置群組與配置防火牆規則這件事大家不見得需要馬上在部署精靈內完成,比如說針對不同的Application,可能團隊還要進一步討論、檢視與確認適合的防火牆政策怎麼配置。在部署精靈內這邊的配置會分成三層:Infrastructure / Environment / Application,這裡就是對應到標準配置NSX-T防火牆內的不同Tier:

- Infrastructure Tier:配置IT環境內的common services,各個機器為了運作必須要能允許通過的,像是DNS / NTP / AD…等等這些。

- Environment Tier:可以用來配置像是環境內的不同區域如DMZ / AP / 測試區…等等,並用來定義區域間的關聯,比如說測試區與生產區間不能連通。

- Application Tier:用來定義同一個區域內,應用之間 / 應用各構件內的防火牆政策

在部署精靈內,只有Infrastructure Tier是必須配置,其他兩個Tier都可以跳過,後續在需要時才進行配置。因此這邊請大家先將最重要的這些Common Service定義出來,防火牆規則確定讓他們都可通過。Environment / Application的群組與規則配置就先忽略 (skip) ,後續與各應用團隊討論確認後再進行吧。

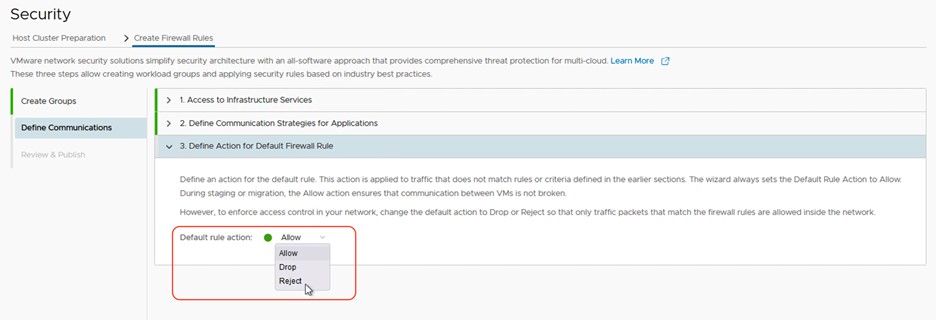

然後在定義防火牆規則的最後會詢問,於分散式防火牆最後的預設規則是哪種:Allow, Drop, 還是Reject呢?對應到在現有生產環境 (brownfield) 內部署防火牆,我們一概建議應該是Allow,免得在完整防火牆規則尚未定義完成前,先把大家重要應用的連線都斷光了。等後續所有受保護應用的防火牆規則都明確定義出來,再手動把這邊改成Drop吧。

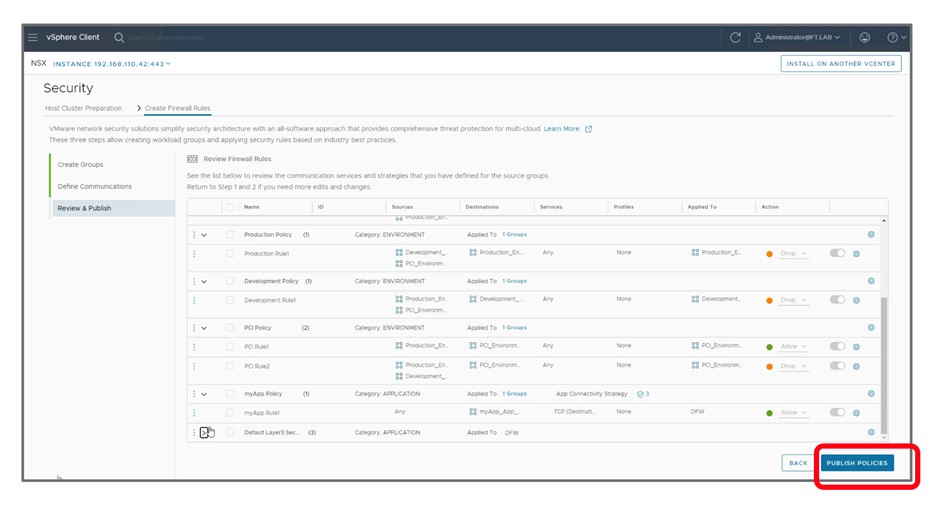

最後Review完相關規則後,按PUBLISH POLICIES就會正式將所有預先配置的防火牆政策部署下去。

部署精靈到此就結束了,各位在所謂的Day-1需要的安裝已經完成。我自己跑一遍流程時大概要一個小時左右,絕大部分時間都耗用在NSX Manager的匯入與服務啟動等待時間上。大家應該可以感受到,這樣的安裝很簡單流程很快吧。

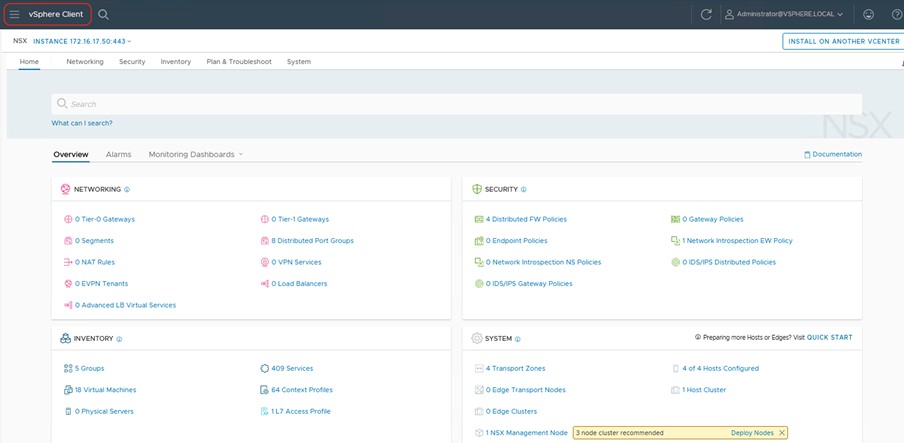

於vCenter內直接進行NSX管理

接下來如何進行後續的Day-2維運呢?更為直接。管理者在vCenter內,同樣左上角將vCenter菜單打開,會看到裡面的NSX選項(此時已經變成彩色,不是灰色了)。點擊後,不需要帳號認證與密碼,直接就進入NSX管理畫面如下:

幾個重點很快討論一下:

- 上述管理介面就是NSX的完整管理介面,可以做『所有』事情。這裡不是另外在vCenter內開發一個功能精簡的plugin,而是直接連結到標準NSX管理介面去。在此畫面內管理者所有想做的維運與配置作業都可以進行

- 原來用瀏覽器連到NSX Manager的方式還能不能用呢?還是可以,但當然就要打帳號密碼。

- 如果我們想要讓其他的人也可連到NSX Manager做指定的工作,比如說只做安全稽核(可以看到規則,不能修改)這類的,與之前的作法也相同,就是建一個新帳號然後設定對應的RBAC角色。然後讓他們由標準瀏覽器介面登入即可

安裝,維運都解決了。下篇是本系列的最後一篇,我想和大家討論這架構內的另一個特性:NSX可直接讀取VDS Port Group並進行防護。

Comments

0 Comments have been added so far