作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

前篇網誌內我們提到了針對中小型虛擬化架構,VMware針對NSX的架構、安裝流程、授權等進行了多項的簡化。快速recap一下,這裡提到的中小型架構是指僅有單一vCenter,50個host / 一般低於500台虛機以內的環境。本文內我會先針對架構與新授權與大家說明。

針對中小型架構的NSX Easy Adoption Design Guide

VMware針對中小型環境NSX部署優化的第一個動作是提出了NSX Easy Adoption Design Guide ( https://communities.vmware.com/t5/VMware-NSX-Documents/NSX-T-Easy-Adoption-Design-Guide-NSX-T-version-3-1/ta-p/2893937 ) 。這份文件各位均可自行下載閱讀,但這邊我將相關重點與大家說明:

- 定義適用範圍,也就是前面及前篇提到的『中小型』環境定義

- 在此適用範圍內,定義兩種使用情境及對應架構。第一個情境叫做Simple Security for Application,也就是純東西向微分段情境(沒有Edge各種上層功能,沒有Overlay網路)。第二個情境叫做Data Center in a Box,就是企業還是會用到NSX的L2~L7完整功能,後續也可能會再擴充,但目前僅需在中型環境運作即可。

- 文件內討論了上述兩種情境的架構。最重要的一點:符合上述條件下,客戶可考慮採用單台NSX Manager即可。也就是說,之前在各個場合我們都強調,生產環境應該要有三台NSX Manager互為備援。但從NSX-T 3.1.3版本之後,只要有符合上述中小型環境的定義,VMware官方支持可採用單台Manager即可。但若此台Manager失效,會透過vSphere HA的機制重新開啟Manager,會有比較長的回復時間

上面千言萬語化為一句話:中小型環境只要用微分段時,建一台NSX Manager就好了,結案。

好,多說一點。在只有單台Manager的狀況下,系統回復要靠vSphere HA,整個重開機服務啟動可能要20~30分鐘。我覺得只用單台Manager節省資源與簡化流程是很有意義的,但是

- 強烈建議只用在純微分段環境。Manager失效時,防火牆不能配置,但現有的虛機與現有的安全保護政策都還正常運作。如果用在有Overlay網路環境,Manager失效時,重開的20~30分鐘之內,雖然本來的虛機可以動,但新的虛機部署 / vMotion / DRS / HA等等功能都會失效喔。我還是建議大家有考慮用Overlay / Edge時,Manager要部署三台

- 當然,務必要做Manager的定期備份。

- 只用單台Manager很確實的可以節省資源(NSX Manager運作時真的會吃大量的CPU / Memory)。但如果後續資源充足,當然可以再將Manager擴充部署到完整的三台。

針對純微分段架構的NSX Security授權

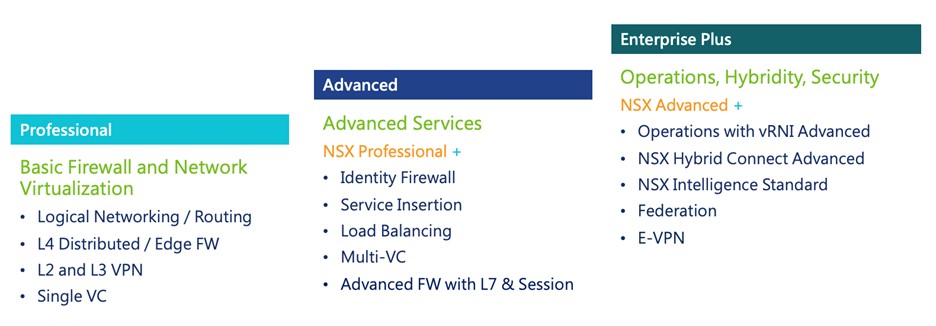

之前大家要採用微分段時,基本上會購買NSX Data Center Professional / Advanced / Enterprise Plus等授權。這些授權都是賣斷授權 (Perpetual),依據不同授權等級分別提供純L4防火牆,L7與身份識別防火牆,支持單一vCenter或多個vCenter,以及有沒有維運工具如NSX Intelligence / vRealize Network Insight等,如下圖,完整授權功能大家可以到這份KB內有完整說明 https://kb.vmware.com/s/article/86095。

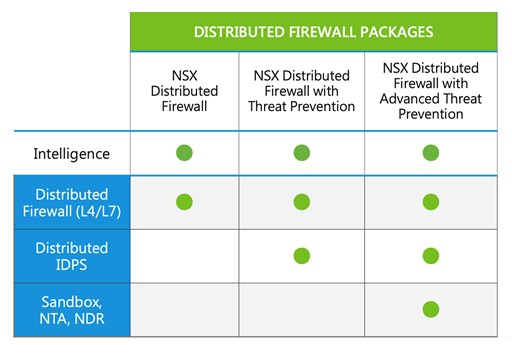

但所有的版本內,當然網路功能如 Logical Network / Routing / VPN / NAT等等相關功能都是有包含的。現在針對純安全的需求,VMware推出了NSX Security這種純安全訂閱授權。NSX Security同樣有分三種等級授權,詳請可參考https://kb.vmware.com/s/article/87077 :

- NSX Firewall:完整的防火牆L4~L7功能,並包含NSX Intelligence

- NSX Firewall with Threat Prevention:前述的所有功能再加上IDPS

- NSX Firewall with Advanced Threat Prevention:前述的所有功能再加上惡意軟體阻擋 (Malware Prevention)、網路流分析 (Network Traffic Analysis)、以及網路事件偵測及回應控制台 (Network Detection and Response)

IDPS / Sandbox / NDR等等進階功能不談,如果客戶純粹只需要東西向微分段防火牆功能,網路相關功能以及閘道的上層服務(南北向防火牆 / VPN / NAT / DHCP…)都不需要,此時NSX Firewall授權提供的功能,與Enterprise Plus授權幾乎是相等的(完整的分散式防火牆功能還加上Intelligence)。而雖然採用訂閱模式,價格算起來比Professional的賣斷價還要低廉。

好,因為是技術文章不是在談怎麼賣東西,所以就只說明到此。要詳細的進一步授權討論或是報價歡迎大家與VMware或我們的經銷商聯繫。在本篇內我們討論了企業於中小型環境內採用純微分段架構時,包含在架構上新的設計文件以及特別針對此情境設計的訂閱授權。下一篇我們要回到純技術部分:在這種情境下,NSX與vCenter的整合、安裝、維運有哪些技術上的優化。

Comments

0 Comments have been added so far