作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

在與不同客戶進行雲方案架構討論時,傳統習慣上,雲規劃團隊並不會把負載平衡機制視為私有雲環境的一環,而常是底層Infrastructure應該具備的功能之一。因此時常在標案內,負載平衡方案會以『網路設備』的方式納入規劃。下圖是一個很常見的配置方式,客戶在資料中心前端配置一組廣域應用遞送交換器,主要負責GSLB/DNS、DDoS、Link-Load-Balance等需求。而此外還會有一組核心應用遞送交換器,包含應用L4-L7的Server Load Balance,SSL-Offload加解密,WAF安全功能等等。然後後端可能隔著核心防火牆,再連線到私有雲 / 虛擬化環境內,各個租戶實際部署的業務機器。

如上述舉例環境內,核心應用遞送交換器就會擔任做各個租戶,不同應用,甚至包含提供同一應用之Web前端、AP前端的負載平衡功能。當然大型客戶可能會依需求購置多組,但我們的確常看到許多企業與機關就僅採購少數幾組大台負載平衡器給多個租戶、應用來使用。上圖內繪製的紅線是一個典型的業務網路流,大家可看到:

- 外部用戶連往核心應用遞送交換器上的Web Virtual Service (南北向)

- 應用遞送交換器將用戶連線轉送到私有雲內的Web Server (南北向)

- Web Server要往AP Server連線時,又連往核心應用遞送交換器上的AP Virtual Service (南北向)

- 應用遞送交換器再將用戶連線轉送到私有雲內的AP Server (南北向)

功能上,沒問題。但架構上就有很多可以討論了:

- 此架構內,相當於幾乎絕大部分的應用連線都是『南北向』網路流。負載平衡器與後端Server的連線,以及不同服務構件間的連線,都要進出私有雲環境,通過核心防火牆及核心應用遞送交換器。

- 這代表,企業必須要購置容量大的負載平衡器以及實體防火牆以處理上述的南北向流量要求。整個私有雲-應用的網路流量瓶頸變成鎖在南北向負載平衡器 / 防火牆的處理能力上。雲環境內有幾十台vSphere Host與超高速交換器,東西向流量可以支持幾T的throughput?沒有用啊,應用流量都是在南北向上運作的,防火牆 / 負載平衡器throughput只有20G,那整個雲的throughput幾乎都鎖在這20G上面啊。

- 除非是預算非常充裕的用戶,應用遞送服務交換器的資源會需要給多個租戶、多個應用共享使用。如果有單一應用連線量暴衝,很難不影響到其他應用的可靠性。

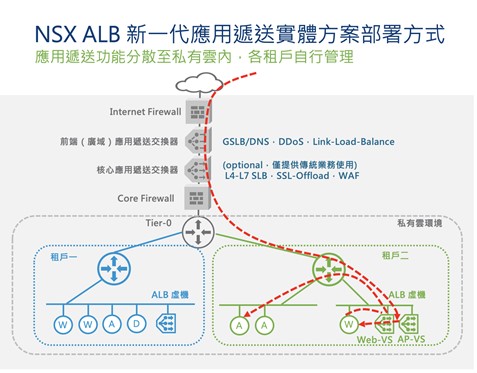

上述這種純南北向的架構設計,在流量與資源上造成的瓶頸其實也是很多私有雲環境在重新規劃時,希望改善的重點。許多雲架構師目前都會思考把南北向(進出資料中心 / 進出私有雲),以及東西向(私有雲內服務之間、服務內)連線分開。同樣用下圖與大家進行說明,這種設計內,客戶同樣有一組廣域應用遞送交換器負責前端GSLB/DNS、DDoS、Link-Load-Balance等需求。但對應到應用本身使用的負載均衡需求,就未必需要單一對硬體核心應用負載平衡器了,我們可以把NSX Advanced Load Balancer的服務引擎部署在私有雲環境內,應用前端,作為『東西向』應用遞送服務設備使用:

此時業務網路流變成:

- 外部用戶連往在私有雲內,在NSX ALB服務引擎上的Web Virtual Service(南北向)

- NSX ALB將用戶連線轉送到同樣於私有雲內的Web Server(東西向)

- Web Server要往AP Server連線時,連往同樣於私有雲內,NSX ALB上的AP Virtual Service(東西向)

- NSX ALB將往AP Server連線轉送到同樣於雲內的AP Server(東西向)

在此架構下,

- 外部網路及安全設備僅需處理用戶到應用間的南北向連線,無論在連線負載以及安全配置需求上都大幅簡化,也無須要採購極大台的設備。

- 大部分的連線變成東西向,在雲內環境處理。此時應用的連線、安全防護、負載平衡需求都能改採用雲內易於橫向擴充,不易產生效能瓶頸的軟體定義方案包含NSX Overlay Network / 微分段分散式防火牆 / ALB負載平衡器來提供

- 支援多租戶架構,不同應用間的負載平衡配置可由應用管理者自行維護,運算資源(服務引擎)可依據需求在租戶間共享或是各自提供。

延續前三篇與傳統網路負載平衡交換器的差異,以及本篇在兩種設計思維上的比較,本系列文結尾我想很簡單地將相關討論,在此與大家總結如下:

- NSX Advanced Load Balancer最適合運用的場景是在公私有雲環境(虛機或容器)內,於東西向環境 – 業務服務構件前端提供應用遞送服務,提供快速部署與橫向擴充、應用安全保護、網路流統計與分析、及自動化方案整合的場景

- NSX ALB主要採用基於CPU而非特定硬體的運算資源與授權方式,適合部署於各種不同異質環境。

- NSX ALB不是網路設備,對應到特定硬體設備優勢的功能如作為資料中心網路基礎設備、線路檢查、SSL-VPN功能等等,並非NSX ALB的適用場景。

- NSX ALB與傳統應用遞送方案並非完全是競爭對手,在很多環境內,可各自在不同場域發揮最優勢的功能。

最後,在網誌內我們已經撰寫多篇進行NSX Advanced Load Balancer的相關介紹。如果大家對前面的系列文章有興趣進行回顧,歡迎到VMware繁體中文部落格:虛擬雲網路 內參考 ( https://blogs.vmware.com/vmware-taiwan/vcn/page/7/ )。相關系列包含

- No.154~168: NSX Advanced Load Balancer 方案簡述與效益介紹

- No.180~182: WAF功能介紹

- No.183~195: NSX ALB方案構件說明與安裝流程討論

- No.223~240: NSX ALB應用於Kubernetes環境之討論

- No.241~246: NSX ALB與Autoscale 相關議題討論

- No.247~250: NSX ALB與傳統應用遞送方案的差異比較

希望大家喜歡。NSX ALB的相關介紹先停在這邊。後面的文章,我們會開始和各位介紹NSX Data Center在新版本的重要功能。

Comments

0 Comments have been added so far