作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

接續前篇,本篇內要繼續以實際配置畫面來介紹NSX IDPS的相關功能。前篇內我們說明了基礎的SETTINGS / PROFILES兩個分頁的配置,接下來要和大家說明的是 RULES / EVENTS這兩個分頁。

步驟 3:於RULES內選擇要啟用IDPS的應用與對應規則

請大家先回憶一下,在NSX Distributed Firewall內,如果管理者什麼都沒有配置,那麼防火牆的行為是什麼?

Distributed Firewall有預設規則,且此規則會配置到『所有受NSX管理』的虛機上。也就是說,

- 只要是有接在NSX Segments (無論Overlay or VLAN型態)上的虛機,都會受防火牆管理

- 如果沒有任何其他規則,虛機網路封包通過或拒絕由最後的預設規則決定。NSX安裝完後,預設規則是Allow,但生產環境內,我們建議大家改成Drop or Reject

但在IDPS內不是這樣喔。在NSX安裝完,IDPS啟用後,大家到Distributed IDS/IPS的RULES頁面內,不僅是沒有任何自訂規則,而且也沒有『預設規則』的。這代表的是,如果我們要把一個虛機納入IDPS的防護,此時

- 在前面的SETTINGS頁面內,這個虛機所在的Cluster要啟用IDPS服務

- 我們要特別寫個規則,把這個虛機的網路流對應到指定的PROFILES來啟用防護。

也就是說,只要這兩個要求有一項沒有符合,這個虛機的進出Traffic是沒有IDPS檢查的(但當然仍會受到Distributed Firewall的保護)。這邊的差異也請大家能夠注意。

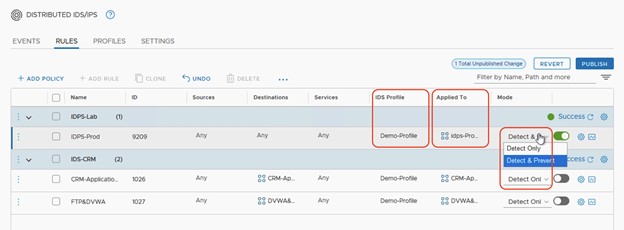

好的那既然這樣,我們就要撰寫IDPS規則來防護虛機。下圖內,如果大家有配置過微分段的經驗,應該可以看出這裡的規則與Firewall那邊的欄位幾乎一樣:

簡單的進行說明:

- Name是管理者自訂,可以用來識別的名稱,ID則是NSX給出,不會有重複的特定識別值,可以在稽核紀錄或Log內明確比對出對應的規則

- Source與Destination當然就是指網路流的來源與目的端,目前主要是以群組 (Group) 的方式來進行定義

- Services內可以Protocol / Port等四層網路資訊來指定選擇的網路流型態

- IDS Profile就進入重點了,前篇我們討論了在PROFILES內可以定義各種不同的特徵值模組,在這裡就可以指定上述定義出的網路流(應用型態)要對應到哪個模組

- Applied To這裏指的是這條規則要對應到哪個群組(應用)內。搭配前面的Source / Destination / Services,這裡可以清晰地定義/規範出IDPS的防護要放到哪些機器的什麼網路流上。上圖的9209號規則內,只要是放在idps-Prod-SG這個群組內的機器 (Applied To),所有的網路流 (Source / Destination / Services都是Any) 都要採用Demo-Profile模板內定義的IDPS特徵值比對。而1026號規則就是所有在CRM-Application群組內的機器,若是往這些機器流入的Traffic (Destination是CRM-Application),才要比對。

- Mode也很重要,代表我們要使用的是IDS (Detect Only) 還是IDP (Detect and Prevent)。如果管理者選擇的是Detect Only,不管Profiles裡面特徵值的Action是哪一種,都只會發出告警而不會阻擋。只有在此規則設定為Detect and Prevent時,才會依據Profiles內的Action選項來進行阻擋。

- 最後,管理者還可以設定其他如此規則是否要啟用,是否要記錄 (Log) 等等選項。

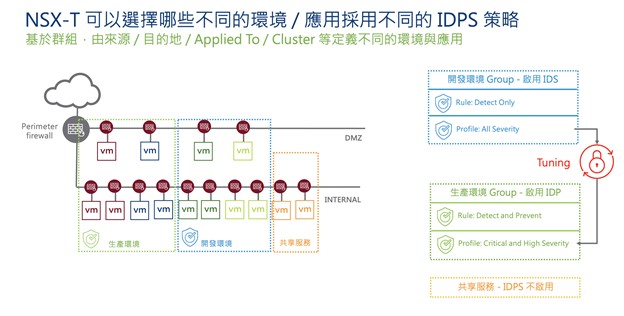

從前面到現在我們一直很強調一件事,就是NSX內的IDPS可以依據不同的環境與應用來提供不同的防護。從SETTINGS / PROFILES到RULES內這兩篇的說明,大家應該可以很明確看到,NSX在這邊給管理者各種不同的方式來進行配置。如下圖,我們可以選擇像是在生產環境內的機器要啟用IDP,但僅要檢查嚴重性為Critical / High的特徵;而開發環境內所有特徵值都啟用,可是僅進行告警。而對應特定的共享服務,策略是決定不要啟用。NSX能夠相當快速方便地達成下列的配置。

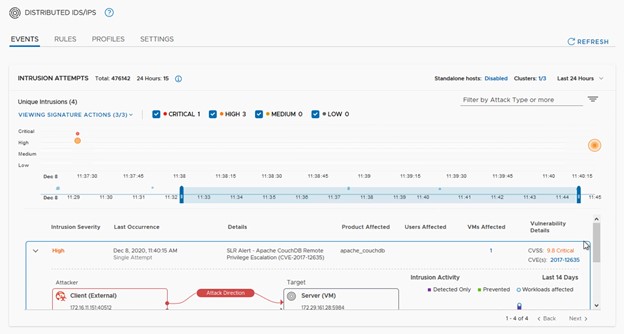

步驟 4:於EVENTS內檢視有哪些事件

最後在EVENTS內,就是直接給管理者看的事件Dashboard。安全管理者可以檢視特定時間內有哪些告警,也可以直接點擊特定告警看到包括

- 這個告警對應特徵值的相關資訊

- 攻擊者與受害機器的身份

- IDPS是僅告警或是有進行阻擋的統計

- 大部分特徵值有對應的CVE ID,直接點擊也可以於Internet上顯示關於此弱點的詳細訊息

到此為止,在這兩篇內我們就NSX內IDPS的配置頁面與功能進行了相關的說明。後面是本系列的最後一篇,我會就介紹此功能時,客戶以及夥伴提出的常見問題,與大家進行回應。

Comments

0 Comments have been added so far