作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

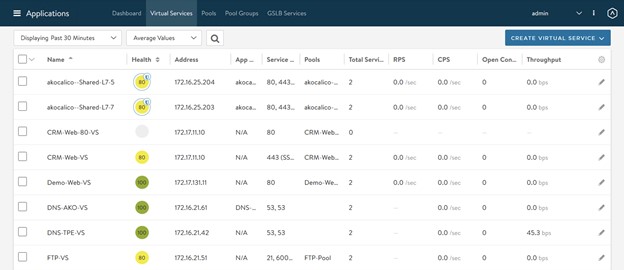

續前篇,接下來我們和大家介紹在NSX Advanced Load Balancer (Avi Networks) 的重要構件 “Virtual Service” 內的另外三個工作頁面設定。

Policies

在Policies裡面主要做兩件事:這個Virtual Service本身的安全防護,以及對應到HTTP應用需要進行的轉送或是回應控制。

- 在Network Security內對應到不同的來源IP或是國別(整合Geo-IP資料庫),限制用戶可否連接,或是進行需求的連線數限制等。這邊也可整合IP Reputation資料庫,對於紀錄有問題的來源地址進行阻擋

- HTTP Security則是可以針對除了網路資訊 (IP / Protocol / Port) 之外,針對HTTP表頭內的Path / Cookie / HTTP Method / Version等等進行控制,像是要阻擋、轉址、產出特殊回應等等

- HTTP Request / Response則是在HTTP應用內對於請求與回應進行的客製化處理,比如說轉址、改寫表頭、往哪個CDN廠商送這類的機制

- DataScript大家可以把這看成就是Avi的iRule,當然語法等完全不一樣。如果有些作業在UI介面上就是找不到怎麼做,最後的方式就是利用DataScript以程序化的方式來進行需求作業

Analytics

這邊在設定的是關於這個Virtual Service日誌與效能收集的相關配置。比如說日誌是要全部都記錄下來,還是只要紀錄有問題的部分。如何定義一個日誌有問題,是否要修改。日誌要不要送到外面的Syslog Server去。Virtual Service本身的metrics(連線數啦,回應時間啦)是不是要即時收集發送,還是過一段時間後就每5分鐘定期收集就好。像是這些配置等。

Advanced

Advanced進階配置內可以做一些效能上與QoS的限制,比如說這個Virtual Service的總連線數限制,流量限制等等。但真正重要的是下面這邊的頁面,幾個常需要進行的配置包括了:

- 這個Virtual Service前端的VIP要接到哪個Network。Avi可以自動判斷VIP所在的網段,放到正確的底層網路上,但如果需要明確或是指定的配置,就可在此進行選擇

- 要用哪個IP來進行SNAT的轉址?要不要把Virtual IP等以BGP送往前端路由器(達成BGP Route Health Injection的A/A架構)?是不是啟用Auto Gateway,自動將回應送往來源端的MAC地址,避免複雜的路由設定?

- (最常用)這個Virtual Service要配置到哪個Service Engine Group內。如果沒有設,Virtual Service就會放到Default Group。但如同我們在前幾篇的介紹,不同的Service Engine Group可以定義不同的應用服務等級,比如說High-Availability要用哪種機制,Service Engine要用大的還小的,這些配置。如果管理者要指定服務放到哪個Group內,就是在此選擇。

好的,在這後面三篇的介紹內,我們把Pool / Virtual Service的配置大致上與各位過了一遍。各個配置細節當然請大家可以再到Avi網站內進行進一步的查詢。當管理者配好Pool,在Virtual Service內定義了應用遞送的方法並把Pool指定出來,並且指定了Service Engine Group,此時Avi Controller就會把這個Virtual Service放到具有資源的底層服務引擎上,順利的話,應用就可以正常運作了!

在本系列相關文章內,我們從不同Avi實體構件到邏輯構件的解釋,以及安裝到配置的流程,與大家進行了簡要的介紹。看起來很多,但無論是在進行PoC或真正生產環境的安裝,如果底層環境預先都已經檢視且準備好,用戶的應用行為也事先確認討論,一般來說我們的經銷夥伴在客戶那邊大概最多半天就能把整個方案安裝完成,並且讓客戶選定的業務開始運作需求的負載平衡功能。希望相關文章能讓大家對VMware最先進的應用遞送方案NSX Advanced Load Balancer有進一步的認識,如果各位有興趣也歡迎與我們聯繫。

Comments

0 Comments have been added so far