作者: Colin Jao 饒康立 – VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、分散式安全防護技術與新應用遞送方案的介紹與推廣。

在上篇內大家看到了NSX Intelligence的簡單畫面,我們可以隨時去看指定業務系統機器的網路流與相關資訊。如果花很多錢裝了這麼大傢伙只能做這麼一點點功能,當然是不可以的,所以在本篇,我們要強調一下NSX Intelligence與NSX Distributed Firewall的整合與政策推薦功能。

首先請大家比較一下下面兩張圖,有什麼不一樣?

在第一張圖的業務系統內,所有的虛機間連接線都是“綠線”,而在下面這張圖內,虛機間的連接線除了綠線外還有紅色的虛線。NSX Intelligence不僅單純收集虛機間的網路流,在呈現給管理者的同時,也會分析這些網路流『是不是已經定義在現有的防火牆規則內』。依據不同的顏色,可能包括了

- 綠色:這邊的網路流已經很明確地在防火牆內有規則定義出來,且允許放行

- 藍色:這邊的網路流已經很明確地在防火牆內有規則定義出來,且被阻擋

- 紅色:這邊的網路流在防火牆內未明確定義,在Default Rule內被放行或阻擋

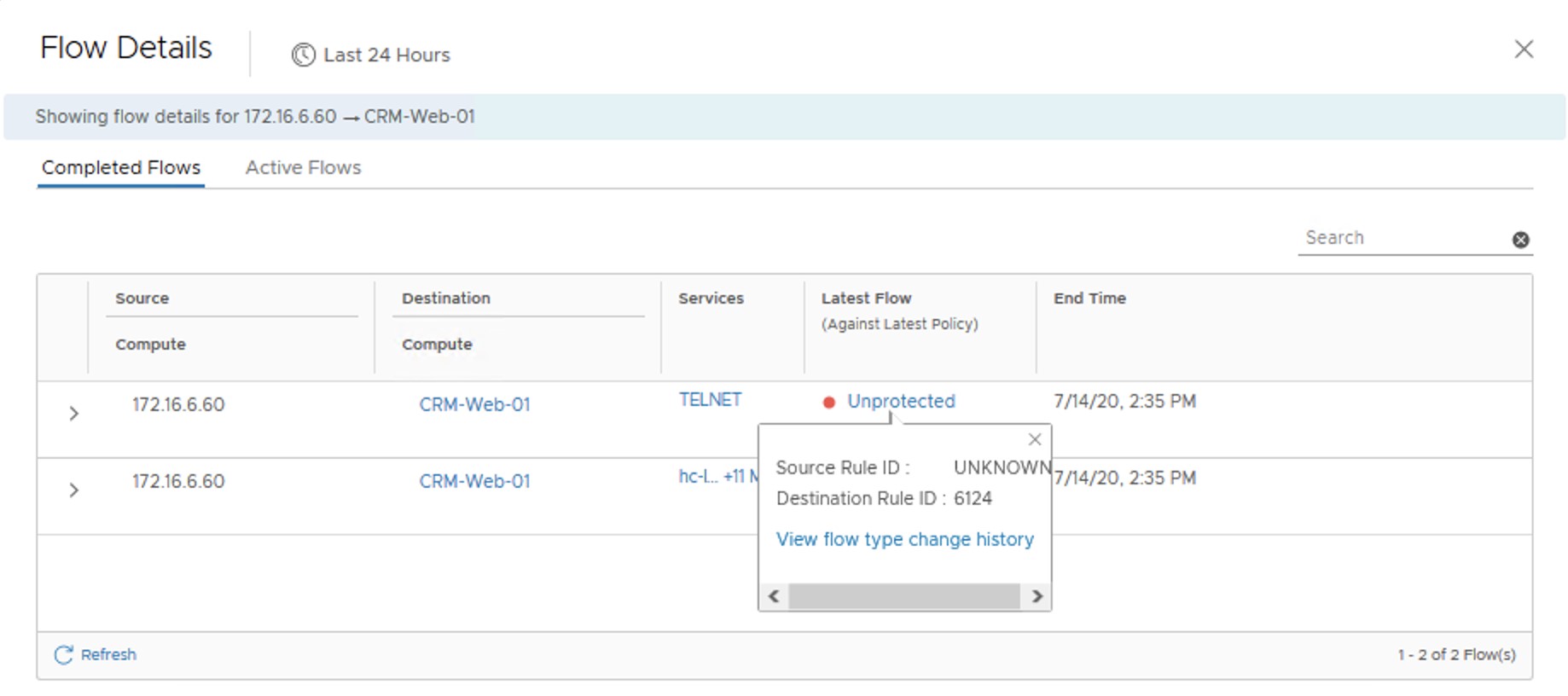

在下面兩張圖裡,第一張圖是我們點開一條綠色線,這邊可以直接查詢到這個Flow是因為哪條規則通過。第二張圖是點開一條紅色線,同樣地,也可以查詢到這個Flow是對應到哪條規則(放行或阻擋),但此時的規則通常是一條Default Rule(來源與目的地都是Any)

因此只要業務系統放到NSX納管的範圍內,虛機的網路流不僅會被NSX Intelligence紀錄,還會直接確認這些網路流目前防火牆是否已經有被明確定義。這時候我們無論是要進行防火牆規則的規劃以及後續的檢視,都非常的方便。

進一步,當我們要進行這個業務系統的防火牆規劃,可以直接選擇Recommendation 的功能。此時,我們僅需要輸入要選擇哪些虛機,以及分析的範圍時間,如下圖:

與之前V版Application Rule Manager的最大差異是,ARM是要『從頭開始錄』,但是Intelligence則是每天24小時原本就在紀錄,因此相關的資料本來就已經在資料庫內了。此時NSX Intelligence僅需要由資料庫內撈出相關的資訊,而且進行分析包含網路流的分類,以及哪些虛機可以放到同一個群組等等。幾分鐘後分析完成,就會出現一個初步的防火牆規則建議版本:

此時我們可以先檢視各條規則,並且與應用原本文件內定義的相關規則進行比對,是否有缺漏或是有哪些規則不正常。此外,通常我們會到Groups裡面,去檢視虛機的群組分類是否正確,並且在需要時,加上識別度高的名稱(而不是Group-1 / Group-2這種):

相關的檢視完成後,這邊的規則如果管理者按下了Publish,就會直接在NSX-T的分散式防火牆內進行發布且生效了:

這功能很不錯吧。本文最後,討論一下NSX Intelligence的防火牆規則推薦功能,與在NSX for vSphere內的Application Rule Manager有哪些不一樣:

- Application Rule Manager僅能在NSX for vSphere內使用,NSX Intelligence則是僅在NSX-T版內使用

- 如前所述,Application Rule Manager是在管理者要求時,才『開始』進行網路流錄製,但是NSX Intelligence是直接抓取原本已經紀錄的歷史資料,直接開始分析。因此不用額外花費幾天、數週的時間,一般來說3~5分鐘內,NSX Intelligence就可產出資料,提供管理者進行防火牆配置建議

- 因為ARM並沒有獨立的資源,是使用V版的NSX Manager進行錄製,因此通常範圍(虛機的數量)以及錄製時間都有限制,一般我們是和客戶說大約20個虛機以內,錄製不要超過兩週。但NSX Intelligence因為有自己獨立的資源,隨時進行資料收集,因此可以進行的應用配置建議以及觀察的時間與ARM相比自然更長

- ARM僅有防火牆規則建議的功能,NSX Intelligence則還有我們前面說明的Day-2網路流觀察,以及在後續Roadmap內會搭配到IDPS等功能告警的功能,適用範圍遠比ARM還要高。

以上對於NSX Intelligence的功能作簡要的介紹。當我與客戶進行展示說明,一定會被問到的問題是,同樣是進行網路流收集,我們應該要採用vRealize Network Insight,還是NSX Intelligence?前面幾篇網誌在討論Network Insight時我們有先進行簡單的比較,而下一篇,我們要很直接地與大家就各個面向來討論這個問題。

Comments

0 Comments have been added so far